ett kryptosystem är en implementering av kryptografiska tekniker och deras tillhörande infrastruktur för att tillhandahålla informationssäkerhetstjänster. Ett cryptosystem kallas också ett chiffersystem.

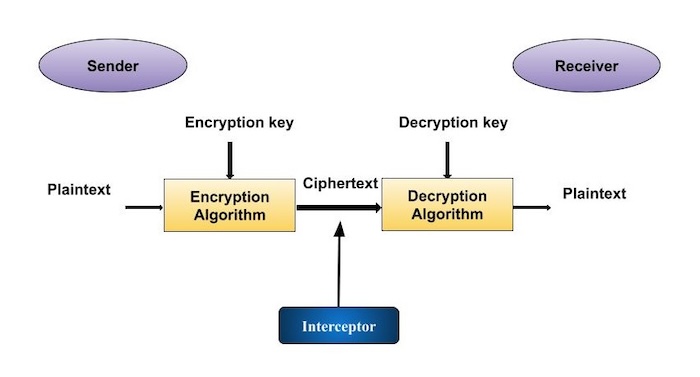

låt oss diskutera en enkel modell av ett kryptosystem som ger konfidentialitet till den information som överförs., Denna grundmodell är avbildad i illustrationennedan –

illustrationen visar en avsändare som vill överföra vissa känsliga data till en mottagare på ett sådant sätt att någon part som avlyssnar eller avlyssnar på kommunikationskanalen inte kan extrahera data.

syftet med detta enkla kryptosystem är att i slutet av processen kommer endast avsändaren och mottagaren att känna till klartext.

komponenter i ett kryptosystem

de olika komponenterna i ett grundläggande kryptosystem är följande −

-

Plaintext., Det är de uppgifter som ska skyddas under överföringen.

-

krypteringsalgoritm. Det är en matematisk process som producerar en chiffertext för varje given plaintext och krypteringsnyckel. Det är en kryptografisk algoritm som tar plaintext och en krypteringsnyckel som ingång och producerar en ciphertext.

-

chiffertext. Det är den krypterade versionen av plaintext som produceras av krypteringsalgoritmen med hjälp av en specifik krypteringsnyckel. Chiffertexten är inte bevakad. Det flyter på offentlig kanal. Det kan avlyssnas eller äventyras av alla som har tillgång till kommunikationskanalen.,

-

dekrypteringsalgoritm, det är en matematisk process, som producerar en unik plaintext för en viss ciphertext och dekrypteringsnyckel. Det är en kryptografisk algoritm som tar en ciphertext och en dekrypteringsnyckel som ingång och matar ut en plaintext. Dekrypteringsalgoritmen reverserar väsentligen krypteringsalgoritmen och är därmed nära relaterad till den.

-

krypteringsnyckel. Det är ett värde som är känt för avsändaren. Avsändaren matar in krypteringsnyckeln i krypteringsalgoritmen tillsammans med plaintext för att beräkna ciphertext.

-

dekrypteringsnyckel., Det är ett värde som är känt för mottagaren. Dekrypteringsnyckeln är relaterad till krypteringsnyckeln, men är inte alltid identisk med den. Mottagaren matar in dekrypteringsnyckeln i dekrypteringsalgoritmen tillsammans med ciphertext för att beräkna plaintext.

för ett visst kryptosystem kallas en samling av alla möjliga dekrypteringsnycklar ett nyckelutrymme.

en interceptor (en angripare) är en obehörig enhet som försöker bestämma klartext. Han kan se chiffertexten och kan känna till dekrypteringsalgoritmen. Han får dock aldrig veta dekrypteringsnyckeln.,

typer av Cryptosystems

i grunden finns det två typer av cryptosystems baserat på hur kryptering-dekryptering utförs i systemet −

- symmetrisk nyckelkryptering

- Asymmetrisk nyckelkryptering

huvudskillnaden mellan dessa cryptosystems är förhållandet mellan krypteringen och dekrypteringsnyckeln. Logiskt, i vilket kryptosystem som helst, är båda nycklarna nära associerade. Det är praktiskt taget omöjligt att dekryptera chiffertexten med nyckeln som inte är relaterad till krypteringsnyckeln.,

symmetrisk nyckelkryptering

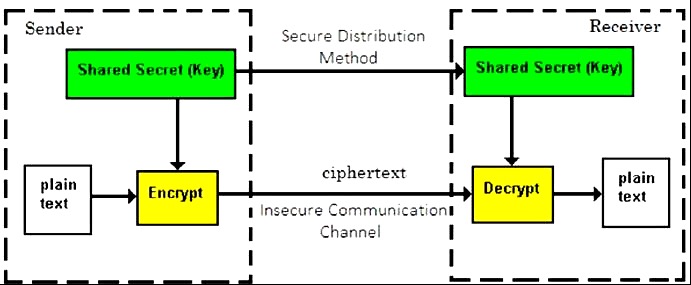

krypteringsprocessen där samma nycklar används för kryptering och dekryptering av informationen kallas symmetrisk nyckelkryptering.

studien av symmetriska kryptosystem kallas symmetrisk kryptografi. Symmetriska cryptosystems kallas också ibland hemliga nyckel cryptosystems.

några välkända exempel på symmetriska nyckelkrypteringsmetoder är − Digital Encryption Standard (DES), Triple-DES (3DES), IDEA och BLOWFISH.

före 1970 användes alla kryptosystem symmetrisk nyckelkryptering., Även idag är dess relevans mycket hög och den används i stor utsträckning i många kryptosystem. Det är mycket osannolikt att denna kryptering kommer att blekna bort, eftersom det har vissa fördelar jämfört med asymmetrisk nyckelkryptering.

de viktigaste funktionerna i cryptosystem baserat på symmetrisk nyckelkryptering är −

-

personer som använder symmetrisk nyckelkryptering måste dela en gemensam nyckel före utbyte av information.

-

nycklar rekommenderas att ändras regelbundet för att förhindra angrepp på systemet.,

-

en robust mekanism måste finnas för att utbyta nyckeln mellan de kommunicerande parterna. Eftersom nycklar måste ändras regelbundet blir denna mekanism dyr och besvärlig.

-

i en grupp av n personer, för att möjliggöra tvåpartskommunikation mellan två personer, är antalet nycklar som krävs för gruppen n × (n-1)/2.

-

längden på nyckeln (antal bitar) i denna kryptering är mindre och därmed är processen för kryptering-dekryptering snabbare än asymmetrisk nyckelkryptering.,

-

processorkraft för datorsystem som krävs för att köra symmetrisk algoritm är mindre.

Challenge of Symmetric Key Cryptosystem

det finns två restriktiva utmaningar att använda symmetrisk nyckelkryptografi.

-

Nyckel etablering − innan någon kommunikation, både avsändaren och mottagaren måste komma överens om en hemlig symmetrisk nyckel. Det krävs en säker mekanism för att upprätta nyckelfunktioner.,

-

Trust Issue − eftersom avsändaren och mottagaren använder samma symmetriska nyckel finns det ett implicit krav på att avsändaren och mottagaren ”litar på” varandra. Det kan till exempel hända att mottagaren har förlorat nyckeln till en angripare och avsändaren är inte informerad.

dessa två utmaningar är mycket begränsande för modern kommunikation. Idag behöver människor utbyta information med icke-bekanta och icke-betrodda parter. Till exempel en kommunikation mellan online säljare och kund., Dessa begränsningar av symmetrisk nyckelkryptering gav upphov till asymmetriska nyckelkrypteringssystem.

Asymmetrisk nyckelkryptering

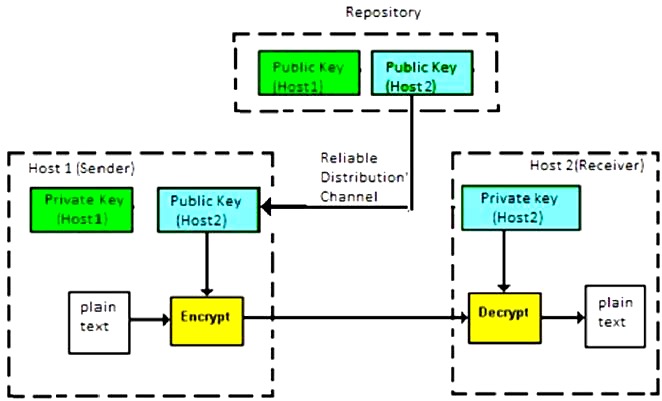

krypteringsprocessen där olika nycklar används för kryptering och dekryptering av informationen kallas Asymmetrisk nyckelkryptering. Även om nycklarna är olika, de är matematiskt relaterade och därmed, hämta klartext genom att dekryptera chiffertext är möjligt., Processen är avbildad i följande illustration-

Asymmetrisk nyckelkryptering uppfanns under 1900-talet för att komma över nödvändigheten av pre-delad hemlig nyckel mellan kommunicerande personer. De viktigaste funktionerna i detta krypteringsschema är följande −

-

varje användare i detta system måste ha ett par olika nycklar, privat nyckel och offentlig nyckel. Dessa nycklar är matematiskt relaterade-när en nyckel används för kryptering kan den andra dekryptera ciphertext tillbaka till den ursprungliga plaintext.,

-

det krävs för att sätta den offentliga nyckeln i det offentliga förvaret och den privata nyckeln som en väl bevakad hemlighet. Därför kallas detta krypteringsschema också Offentlig nyckelkryptering.

-

även om offentliga och privata nycklar för användaren är relaterade, är det beräkningsmässigt inte möjligt att hitta en från en annan. Detta är en styrka i detta system.

-

När Host1 behöver skicka data till Host2 får han den offentliga nyckeln till Host2 från förvaret, krypterar data och sänder.

-

Host2 använder sin privata nyckel för att extrahera plaintext.,

-

längden på tangenterna (antal bitar) i denna kryptering är stor och därmed är processen för kryptering-dekryptering långsammare än symmetrisk nyckelkryptering.

-

processorkraft för datorsystem som krävs för att köra asymmetrisk algoritm är högre.

symmetriska cryptosystems är ett naturligt koncept. Däremot är offentliga kryptosystem ganska svåra att förstå.

Du kanske tänker, hur kan krypteringsnyckeln och dekrypteringsnyckeln vara ”relaterade”, och ändå är det omöjligt att bestämma dekrypteringsnyckeln från krypteringsnyckeln?, Svaret ligger i de matematiska begreppen. Det är möjligt att designa ett kryptosystem vars nycklar har den här egenskapen. Begreppet kryptering med offentlig nyckel är relativt nytt. Det finns färre publika nyckelalgoritmer kända än symmetriska algoritmer.

Challenge of Public Key Cryptosystem

kryptosystem med öppen nyckel har en betydande utmaning-användaren måste lita på att den offentliga nyckeln som han använder i kommunikation med en person verkligen är den offentliga nyckeln för den personen och inte har spoofed av en skadlig tredje part.,

detta sker vanligtvis genom en offentlig nyckelinfrastruktur (PKI) som består av en betrodd tredje part. Den tredje parten hanterar säkert och intygar äktheten hos offentliga nycklar. När den tredje parten uppmanas att tillhandahålla den offentliga nyckeln för en kommunicerande person X, är de betrodda att tillhandahålla den korrekta offentliga nyckeln.

tredje part uppfyller sig om användaridentitet genom processen för attestering, notarisering, eller någon annan process − att X är den enda, eller globalt unik, X., Den vanligaste metoden för att göra verifierade offentliga nycklar tillgängliga är att bädda in dem i ett certifikat som är digitalt signerat av den betrodda tredje parten.,f cryptosystems ges nedan −

| symmetriska Cryptosystems | offentliga nyckel Cryptosystems | ||||||

|---|---|---|---|---|---|---|---|

| förhållandet mellan nycklar | samma | olika, men matematiskt relaterade | |||||

| krypteringsnyckel | symmetrisk | symmetrisk | krypteringsnyckel | symmetrisk | /td> | Offentlig | |

| dekrypteringsnyckel | symmetrisk | privat |

på grund av fördelarna och nackdelen med både systemen används symmetriska nyckel-och kryptosystem med öppen nyckel ofta tillsammans i de praktiska informationssäkerhetssystemen.,

Kerckhoffs princip för Cryptosystem

på 1800-talet, en holländsk kryptograf A. Kerckhoff möblerade kraven på ett bra cryptosystem. Kerckhoff uppgav att ett kryptografiskt system skulle vara säkert även om allt om systemet, förutom nyckeln, är offentlig kunskap. De sex designprinciper som definieras av Kerckhoff för cryptosystem är −

-

cryptosystemet ska vara okrossbart praktiskt, om inte matematiskt.,

-

fall av kryptosystemet i händerna på en inkräktare bör inte leda till någon kompromiss i systemet, vilket förhindrar eventuella olägenheter för användaren.

-

nyckeln ska vara lätt överförbar, minnesvärd och utbytbar.

-

chiffertexten ska sändas via telegraf, en osäker kanal.

-

krypteringsapparaten och-dokumenten ska vara bärbara och manövrerbara av en enda person.,

-

slutligen är det nödvändigt att systemet är lätt att använda, vilket kräver varken mental belastning eller kunskap om en lång rad regler att observera.

den andra regeln är för närvarande känd som Kerckhoff principle. Den tillämpas i praktiskt taget alla moderna krypteringsalgoritmer som DES, AES, etc. Dessa offentliga algoritmer anses vara ordentligt säkra. Säkerheten för det krypterade meddelandet beror enbart på säkerheten för den hemliga krypteringsnyckeln.

att hålla algoritmerna hemliga kan fungera som ett betydande hinder för kryptoanalys., Att hålla algoritmerna hemliga är dock endast möjligt när de används i en strikt begränsad cirkel.

i modern tid måste kryptografi tillgodose användare som är anslutna till Internet. I sådana fall är det inte möjligt att använda en hemlig algoritm, varför Kerckhoff-principerna blev viktiga riktlinjer för att designa algoritmer i modern kryptografi.