SSH eller Secure Shell är i grunden en säker metod för att komma åt och skicka kommandon till routerns CLI via en nätverksanslutning; utan att behöva ansluta en konsolkabel direkt. Till skillnad från standard telnet som skickar data i klartext format, använder SSH kryptering som kommer att säkerställa sekretess och integritet av data. Det finns två versioner av SSH, där ssh v2 är en förbättring från v1 på grund av säkerhetshål som finns i v1., Som standard om vi aktiverar SSH i Cisco IOS Router det kommer att stödja båda versionerna.

aktivera SSH i Cisco IOS Router

vi kan klassificera processen till dessa 4 enkla steg nedan:

1. Enhetsberedning (setup hostname, domännamn, användarnamn och lösenord)

2. Nätverksförberedelse (IP-adressering & routing)

3. Generera RSA nyckel och aktivera ssh

4. Applicera SSH transport för vtys

resten av denna artikel kommer att visa den detaljerade konfigurationen av varje steg som nämns ovan., Observera att för första gången konfiguration måste du komma åt routern direkt med en konsolkabel.

Enhetsberedning

för förberedelsesteget måste du namnge enheten och ställa in domännamnet. I det här exemplet kommer vi att använda lokal databas för referenser, så det är också obligatoriskt att skapa minst ett användarnamn och lösenord för routern eftersom SSH inte fungerar utan det., Exempelkommandot för att göra det är följande:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

I det här exemplet skapade vi de två användarnamnet (’admin’ och ’monitor’) med olika behörighetsnivåer. Detta kommer att förklaras i verifieringssektionen senare.

för tillfället är det allt vi behöver konfigurera. I nästa steg kommer vi att konfigurera nätverket.

nätverksförberedelse

nätverkskonfigurationen kan variera beroende på nätverkstopologin som du arbetar med., I det här exemplet kommer vi att använda en enkel topologi där ett gränssnitt på routern ansluten till en vanlig Cisco switch med en dator ansluten till den. Statisk IP-konfiguration har givits till datorn med routern Fa0 / 1 IP-adress som gateway. Vi har också en IP-förvaltning som tilldelats loopback-gränssnittet på routern., Se diagrammet och konfigurationen nedan:

förutsatt att alla kablar är anslutna korrekt, nu ska vi ge IP-adressen routern Fa0/1 och loopback-gränssnittet med konfigurationerna nedan:

I det här exemplet topologi, routningskonfiguration krävs inte och vi borde inte ha några problem med IP-adressens nåbarhet. Men det är alltid en bra idé att verifiera allt, i det här fallet skulle vi kontrollera om vi kan pinga till datorn från routerns loopback-gränssnitt.,

baserat på utgången ovanför ping från routerns loopback-gränssnitt till datorn fungerar och säkert kommer motsatt ping att fungera också. Därför kan vi dra slutsatsen att nätverkskonfigurationerna är alla bra, och vi kan gå vidare till vårt huvudfokus i den här artikeln som är SSH-konfigurationen.

generera RSA-nyckel och aktivera SSH

I det här steget kommer vi att generera RSA-nyckeln som kommer att användas av SSH för att kryptera dess data. Du måste ange storleken på nyckelmodulen., Ju högre nummer desto starkare blir krypteringen; men det tar mer tid att generera nyckeln. I det här exemplet använder vi 1024 som nyckelmodulstorlek, medan standardstorleken är 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

när du har konfigurerat som ovan ser du ett meddelande som liknar detta:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

det här meddelandet visar att SSH har aktiverats på routern., För att verifiera det kan vi utfärda kommandot Visa ip SSH på routern och utgången kommer att vara något så här:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

du kanske undrar varför SSH version 1.99 visas på utmatningen istället för version 1 eller version 2. Svaret för det beror på att Cisco som standard stöder både ssh v1 och v2. Numret 1.99 är att indikera bakåtkompatibilitet.

men enligt bästa säkerhetspraxis rekommenderas det starkt att inaktivera SSH v1., För att göra det kan vi helt enkelt utfärda kommandot nedan för att inaktivera v1 bakåtkompatibilitet.

GeekRtr(config)#ip ssh version 2

efter det, låt oss verifiera igen:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

okej, som du kan se på utgången ovan står det Version 2.0 (jag känner mig säkrare nu!) och det betyder att vi är klara med detta steg. Låt oss gå vidare till det sista steget.

applicera SSH transport för vtys

vi har redan SSH aktiverat i föregående steg., Nu har vi bara två saker kvar att göra: applicera SSH på den virtuella terminallinjen och ställ sedan in inloggningsautentiseringsmetod för att använda lokalt användarnamn vi skapade i enhetsförberedelsessteget.

vi kommer att uppnå detta med kommandot som i exemplet nedan:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

kommandoraden VTY 0 4 används för att ange det maximala antalet virtuella terminalsessioner som tillåts på routern. I det här exemplet tillåter vi maximalt 5 sessioner (från sessionsnummer 0 till sessionsnummer 4) på routern.,

kommandotransportingången ssh kommer att tillämpa SSH på den virtuella terminallinjen och även inaktivera andra metoder som telnet. Så det betyder att efter att ha tillämpat det här kommandot är SSH den enda metoden du kan använda för att komma åt routern.

kommandot login local används för att autentisera alla inloggningsförsök mot lokala användarnamn databas, och kom ihåg att vi har skapat två lokala användarnamn innan (se Steg 1).

med den här konfigurationen har vi lyckats aktivera SSH på Cisco IOS-routern.,

verifiering

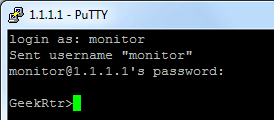

vi kommer nu att testa åtkomst till vår router med hjälp av en ssh-klientprogramvara på datorn, i det här exemplet använder vi PuTTY. Vi angav routerns loopback-adress 1.1.1.1 som destination och SSH som Anslutningstyp.

vi uppmanas sedan att logga in, så vi skriver användarnamn ’admin’ och lösenord ’letmein123’ som vi konfigurerat tidigare (se Steg 1).,

bra, vi kan nu komma in på routern CLI distans med SSH! Kom ihåg att i steg 1 gav vi behörighetsnivå 15 till användarnamnet ”admin”, därför kan det direkt komma in i det privilegierade EXEC-läget utan ett Aktivera lösenord (indikerat med # – tecknet bredvid routerns värdnamn). Vad händer om vi försöker logga in med användarnamnet ”monitor”?,

användarnamnet förblir i läget user EXEC (indikerat av> ’logga bredvid routerns värdnamn). I steg 1 tilldelar vi inte någon behörighetsnivå till detta användarnamn, därför är det i standard privilege level 1. Det kan inte göra några konfigurationsändringar i user EXEC-läge tills det går in kommandot Aktivera och ange lösenordet. Aktivera lösenord krävs för att detta ska fungera, och det är därför vi har konfigurerat det i steg 1.,

hantera SSH-sessionen

ibland vill vi veta vem som för närvarande är inloggad på vår router. Vi kan enkelt visa de aktiva användarna genom att utfärda kommandot Visa användare på routern. Utgången kommer att vara ungefär så här:

utgången ovan visar att både användarnamn ’admin’ och ’monitor’ för närvarande är inloggade från samma IP-adress, eftersom vi bara använder en dator i den här demonstrationen. Du kan dock se var och en av dem har olika sessionsnummer., Användarnamn ’admin’ har sessionsnummer 0 och användarnamn ’monitor’ har sessionsnummer 1.

och om du märker indikerar asterisk ( * ) – märket på användarnamnet ”admin” att det här kommandot körs från ”admin” – sessionen. Du kan koppla bort en session från det privilegierade EXEC-läget genom att utfärda kommandoraden VTY x där ’ x ’ är sessionsnumret. I det här exemplet vill vi koppla bort sessionen från användarnamnet ”monitor” och därför använder vi kommandot clear line vty 1., Utgången på ”admin” – sessionen kommer att vara så här:

GeekRtr#clear line vty 1

vi tryckte på enter-tangenten när vi bad om bekräftelse och fick ” OK ” som resultat. Med det här kommandot har vi framgångsrikt sparkat ut användarnamn ’monitor’ från SSH-sessionen, bekräftad av utmatningen från kommandot nedan:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

på så sätt kan du aktivera SSH i Cisco IOS-router.

- Bio

- Senaste inlägg

Arranda Saputra

Senaste inlägg från Arranda Saputra (se alla)

- hur man flyttar dokumentmappen i Windows 10 – augusti 31, 2020

- hur man flyttar skrivbordsmappen i Windows 10 – augusti Windows 10 – augusti 31, 2020

- Återställ DHCP-server i Windows Server 2012 R2-Januari 9, 2020