SSH ou Secure Shell é basicamente um método seguro de acesso e o envio de comandos para o seu router CLI através de uma conexão de rede, sem ter de ligar um cabo do console diretamente. Ao contrário do telnet padrão que envia dados em formato de texto simples, o SSH usa criptografia que irá garantir a confidencialidade e integridade dos dados. Existem duas versões do SSH, onde o SSH v2 é uma melhoria a partir de v1 devido a buracos de segurança que são encontrados em v1., Por padrão, se ativarmos o SSH no roteador IOS Cisco, ele irá suportar ambas as versões.

Enable SSH in Cisco IOS Router

we can classify the process to into these 4 simple steps below:

1. Preparação do dispositivo (configure hostname, domain name, username, and passwords)

2. Network preparation (IP addressing & routing)

3. Gerar a chave RSA e ativar o SSH

4. Aplicar o transporte SSH para os vtys

o resto deste artigo irá demonstrar a configuração detalhada de cada etapa mencionada acima., Note que, pela primeira vez, você precisará acessar seu roteador diretamente usando um cabo de console.

preparação do dispositivo

para a fase de preparação, tem de nomear o seu dispositivo e definir o nome do domínio. Neste exemplo, vamos usar o banco de dados local para credenciais, por isso também é obrigatório criar pelo menos um nome de usuário e senha para o roteador como SSH não vai funcionar sem ele., O comando de exemplo a fazer é o seguinte:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

neste exemplo, criamos os dois username (‘admin’ e ‘monitor’) com um nível de privilégio diferente. Isto será explicado mais tarde na secção de verificação.

por agora, é tudo o que precisamos configurar. No próximo passo vamos configurar a rede.

preparação da rede

a configuração da rede pode variar dependendo da topologia de rede com que está a trabalhar., Neste exemplo, vamos usar uma topologia simples onde uma interface do roteador conectado a um interruptor padrão da Cisco com um PC ligado a ele. A configuração estática do IP foi dada ao PC com o endereço IP Fa0/1 do router como a gateway. Também temos um IP de gestão atribuído à interface loopback no router., Por favor, consulte o diagrama de configuração abaixo:

partindo do princípio de que todos os cabos conectados corretamente, agora vamos dar o endereço IP do roteador Fa0/1 e interface de loopback com as configurações abaixo:

neste exemplo a topologia de roteamento de configuração não é necessária e nós não deve ter nenhum problema com o endereço IP de acessibilidade. Mas é sempre uma boa idéia para verificar tudo, neste caso nós verificaríamos se nós podemos rastrear para o PC a partir da interface de loopback do router.,

baseado na saída acima ping da interface de loopback do router para PC está funcionando e certamente o ping oposto também irá funcionar. Portanto, podemos concluir que as configurações da rede são todas boas, e podemos passar para o nosso foco principal neste artigo que é a configuração SSH.

gerar a chave RSA e activar a chave SSH

nesta etapa vamos gerar a chave RSA que será usada pela SSH para cifrar os seus dados. Terá de especificar o tamanho do módulo de chave., Quanto maior o número, mais forte será a criptografia, mas levará mais tempo para gerar a chave. Neste exemplo configuração abaixo estamos usando 1024 como o tamanho do módulo chave, enquanto o tamanho padrão é 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Após a configuração acima, você verá uma mensagem semelhante a esta:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Esta mensagem indica que o SSH tem sido activado no router., Para verificá-lo, podemos emitir o comando mostrar o ip ssh no router e o resultado será algo como isto:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

pode estar a perguntar-se por que a versão 1.99 do SSH é mostrada no resultado em vez da versão 1 ou da versão 2. A resposta para isso é porque por padrão Cisco suporta tanto SSH v1 e v2. O número 1.99 é para indicar compatibilidade reversa.

no entanto, de acordo com as melhores práticas de segurança, é altamente recomendado desactivar a SSH v1., Para fazer isso, podemos simplesmente emitir o comando abaixo para desativar a compatibilidade v1 para trás.

GeekRtr(config)#ip ssh version 2

Depois disso, vamos verificar mais uma vez:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Ok, como você pode ver na saída acima indica a versão 2.0 (eu me sinto mais segura agora!) e isso significa que terminamos com este passo. Vamos passar ao último passo.

aplicar o transporte de SSH para os vtys

já temos a SSH activada na etapa anterior., Agora só temos duas coisas para fazer: aplicar o SSH na linha de terminal virtual, e então definir o método de autenticação de login para usar o nome de usuário local que criamos no passo de preparação do dispositivo.

iremos conseguir isto usando o comando como no exemplo abaixo:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

O comando line vty 0 4 é usado para especificar o número máximo de sessões de terminal virtual permitidos do roteador. Neste exemplo, estamos permitindo no máximo 5 sessões (de sessão número 0 a sessão número 4) no roteador.,

o comando transport input ssh irá aplicar SSH à linha de terminal virtual e também irá desactivar outros métodos como o telnet. Isso significa que depois de aplicar este comando, o SSH é o único método que você pode usar para acessar o roteador.

o comando local de autenticação é usado para autenticar qualquer tentativa de autenticação contra a base de dados de utilizador local, e lembre-se que criámos dois nomes de utilizador locais antes (veja o Passo 1).

com esta configuração, conseguimos activar o SSH no Router IOS Cisco.,

verificação

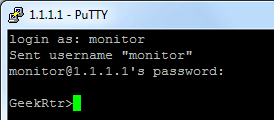

agora vamos testar o acesso ao nosso router usando um software cliente SSH no PC, neste exemplo estamos usando PuTTY. Nós especificamos o endereço de loopback do router 1.1.1.1 como o destino e o SSH como o tipo de conexão.

Estamos, então, lhe for pedido para iniciar sessão, então nós digite o nome de usuário “admin” e a senha “letmein123′ como nós configurado antes (consulte a etapa 1).,

Ótimo, agora podemos entrar para a CLI do roteador remotamente usando SSH! Lembre-se que, no Passo 1, demos o nível de privilégio 15 ao nome de utilizador ‘admin’, pelo que ele pode entrar directamente no modo EXEC privilegiado sem uma senha de habilitação (indicada pelo sinal ‘#’ ao lado do hostname do router). O que acontece se tentarmos fazer login usando o utilizador ‘monitor’?,

Este nome de usuário permanece no modo EXEC de usuário (indicado pelo ‘>’ sinal ao lado do roteador hostname). No Passo 1, não atribuímos nenhum nível de privilégio a este nome de usuário, portanto, ele está no nível de privilégio padrão 1. Ele não pode fazer qualquer alteração de configuração no modo EXEC do usuário até que ele digite o comando activar e digite a senha. Activar a senha é necessária para que isto funcione, e é por isso que a configuramos no Passo 1.,

gerir a sessão ssh

por vezes, gostaríamos de saber quem está actualmente ligado ao nosso router. Nós podemos facilmente mostrar os usuários ativos através da emissão de comandos mostrar os usuários no roteador. O resultado será algo como isto:

o resultado acima mostra que tanto o nome de utilizador ‘admin’ como o ‘monitor’ estão registados no mesmo endereço IP, uma vez que só usamos um PC nesta demonstração. No entanto, você pode ver que cada um deles está tendo número de sessão diferente., O utilizador ‘admin’ tem o número de sessão 0 e o utilizador ‘monitor’ tem o número de sessão 1.

e se você notar, a marca asterisco (*) no utilizador ‘admin’ indica que este comando é executado a partir da sessão ‘admin’. Você pode desligar qualquer sessão do modo EXEC privilegiado, emitindo o comando Limpar a linha vty x onde ‘ x ‘ é o número da sessão. Neste exemplo, queremos desligar a sessão do nome de usuário ‘monitor’ e, portanto, vamos usar o comando clear line vty 1., O resultado da sessão ‘admin’ será assim:

GeekRtr#clear line vty 1

carregámos na tecla enter quando foi pedida a confirmação e obtivemos ‘OK’ como resultado. Com este comando, temos com êxito expulso nome de usuário ‘monitor’ da sessão de SSH, confirmou a saída do comando abaixo:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

desta forma, você pode habilitar o SSH roteador Cisco IOS.

- Bio

- Posts mais Recentes

Arranda Saputra

posts mais Recentes por Arranda Saputra (ver todas)

- Como Mover a Pasta de Documentos no Windows 10 – agosto 31, 2020

- Como Mover a Pasta da área de Trabalho no Windows 10 – 31 de agosto de 2020

- Restaurar do Servidor DHCP no Windows Server 2012 R2 – 9 de janeiro de 2020