SSH of Secure Shell is in principe een beveiligde methode voor het benaderen en verzenden van opdrachten naar de CLI van uw router via een netwerkverbinding; zonder dat u een consolekabel rechtstreeks hoeft aan te sluiten. In tegenstelling tot standaard telnet dat gegevens in platte tekst formaat verzendt, gebruikt SSH encryptie die de vertrouwelijkheid en integriteit van de gegevens zal waarborgen. Er zijn twee versies van SSH, waar SSH v2 is een verbetering ten opzichte van v1 als gevolg van veiligheidslekken die worden gevonden in v1., Standaard als we SSH inschakelen in Cisco IOS-Router ondersteunt het beide versies.

SSH inschakelen in Cisco IOS Router

we kunnen het proces classificeren in deze 4 eenvoudige stappen hieronder:

1. Apparaatvoorbereiding (hostnaam, domeinnaam, gebruikersnaam en wachtwoorden instellen)

2. Netwerkvoorbereiding (IP-adressering & routing)

3. Genereer RSA sleutel en activeer SSH

4. Pas SSH-transport toe voor de vtys

de rest van dit artikel zal de gedetailleerde configuratie van elke hierboven genoemde stap demonstreren., Merk op dat Voor de eerste keer configuratie je direct toegang moet hebben tot je router met behulp van een console kabel.

Apparaatvoorbereiding

voor de voorbereidingsstap moet u uw apparaat een naam geven en de domeinnaam instellen. In dit voorbeeld zullen we lokale database gebruiken voor referenties, dus het is ook verplicht om ten minste één gebruikersnaam en wachtwoord aan te maken voor de router omdat SSH niet zonder zal werken., Het voorbeeld commando om dit te doen is als volgt:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

In dit voorbeeld hebben we de twee gebruikersnaam (‘admin’ en ‘monitor’) gemaakt met verschillende privileges. Dit zal later worden uitgelegd in de verificatiesectie.

voor nu is dat alles wat we nodig hebben om in te stellen. In de volgende stap gaan we het netwerk configureren.

Netwerkvoorbereiding

netwerkconfiguratie kan variëren afhankelijk van de netwerktopologie waarmee u werkt., In dit voorbeeld gaan we een eenvoudige topologie gebruiken waarbij een interface van de router is aangesloten op een standaard Cisco-switch met een PC eraan gekoppeld. Statische IP configuratie is gegeven aan de PC met de router Fa0/1 IP adres als de gateway. We hebben ook een beheer IP toegewezen aan de loopback interface op de router., Zie het diagram en de configuratie hieronder:

in de veronderstelling dat alle kabels goed zijn aangesloten, geven we nu het IP-adres de router Fa0/1 en loopback interface met de onderstaande configuraties:

in dit voorbeeld topologie, routing configuratie is niet vereist en we zouden geen probleem met de bereikbaarheid van het IP-adres moeten hebben. Maar het is altijd een goed idee om alles te verifiëren, in dit geval zouden we controleren of we kunnen pingen naar de PC van de loopback-interface van de router.,

op basis van de uitvoer hierboven werkt ping van de loopback interface van de router naar de PC en zeker zal de tegenovergestelde ping ook werken. Daarom kunnen we concluderen dat de netwerkconfiguraties allemaal goed zijn, en we kunnen verder gaan met onze belangrijkste focus in dit artikel, namelijk de SSH configuratie.

genereer RSA-sleutel en activeer SSH

In deze stap gaan we de RSA-sleutel genereren die SSH zal gebruiken om zijn gegevens te versleutelen. U moet de grootte van de sleutelmodulus opgeven., Hoe hoger het aantal, hoe sterker de encryptie zal worden; maar het zal meer tijd om de sleutel te genereren. In dit voorbeeld configuratie hieronder gebruiken we 1024 als de sleutel modulus grootte, terwijl de standaard grootte 512 is.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

na het instellen als hierboven, zult u een bericht zien dat vergelijkbaar is met dit:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

dit bericht geeft aan dat SSH is geactiveerd op de router., Om dit te verifiëren kunnen we het commando show ip ssh op de router uitvoeren en de uitvoer zal ongeveer als volgt zijn:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

U vraagt zich misschien af waarom SSH versie 1.99 op de uitvoer wordt weergegeven in plaats van versie 1 Of versie 2. Het antwoord hiervoor is omdat Cisco standaard zowel SSH v1 als v2 ondersteunt. Het getal 1.99 is om achterwaartse compatibiliteit aan te geven.

echter, volgens de beste beveiligingspraktijk, wordt het ten zeerste aanbevolen om SSH v1 uit te schakelen., Om dat te doen, kunnen we gewoon geven commando hieronder om de V1 achterwaartse compatibiliteit uit te schakelen.

GeekRtr(config)#ip ssh version 2

daarna controleren we nogmaals:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Oké, zoals je kunt zien op de uitvoer hierboven staat versie 2.0 (ik voel me nu veiliger!) en dat betekent dat we klaar zijn met deze stap. Laten we verder gaan met de laatste stap.

SSH-transport toepassen voor de vtys

we hebben SSH al geactiveerd in de vorige stap., Nu hebben we nog maar twee dingen te doen: SSH toepassen op de virtuele terminallijn en vervolgens de aanmeldingsverificatiemethode Instellen om de lokale Gebruikersnaam te gebruiken die we hebben gemaakt in de apparaatvoorbereidingsstap.

we zullen dit bereiken met het commando zoals in het voorbeeld hieronder:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

de commandoregel vty 0 4 wordt gebruikt om het maximum aantal virtuele terminalsessies op de router op te geven. In dit voorbeeld staan we maximaal 5 sessies toe (van sessie nummer 0 tot sessie nummer 4) op de router.,

het commando transport input ssh zal SSH toepassen op de virtuele terminallijn en ook andere methoden zoals telnet uitschakelen. Dus dat betekent dat na het toepassen van dit commando, SSH de enige methode is die je kunt gebruiken om toegang te krijgen tot de router.

het commando login local wordt gebruikt om elke aanmeldpoging te verifiëren tegen de lokale gebruikersnaam database, en onthoud dat we eerder twee lokale gebruikersnaam hebben aangemaakt (zie stap 1).

met deze configuratie hebben we SSH succesvol ingeschakeld op Cisco IOS Router.,

verificatie

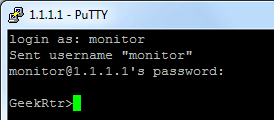

we gaan nu de toegang tot onze router testen met behulp van een SSH client software op de PC, in dit voorbeeld gebruiken we PuTTY. We hebben het Router loopback adres 1.1.1.1 opgegeven als de bestemming en SSH als het verbindingstype.

we worden dan gevraagd om in te loggen, dus we typen gebruikersnaam ‘admin’ en wachtwoord ‘letmein123’ zoals we geconfigureerd hebben voor (zie stap 1).,

geweldig, we kunnen nu op afstand toegang krijgen tot de router CLI met behulp van SSH! Onthoud dat we in Stap 1 privilege level 15 hebben gegeven aan de gebruikersnaam ‘admin’, daarom kan deze direct de bevoorrechte EXEC-modus betreden zonder een wachtwoord (aangegeven door het ‘ # ‘ – teken naast de hostnaam van de router). Wat gebeurt er als we proberen in te loggen met de ‘monitor’ gebruikersnaam?,

deze gebruikersnaam blijft in de user EXEC-modus (aangegeven door het teken ‘>’ naast de hostnaam van de router). In Stap 1 hebben we geen privilege level toegewezen aan deze gebruikersnaam, daarom is het standaard privilege level 1. Het kan geen configuratiewijzigingen in de user EXEC-modus doen totdat het command enable invoert en het wachtwoord invoert. Schakel wachtwoord is vereist om dit te laten werken, en dat is waarom we het hebben geconfigureerd in Stap 1.,

de SSH-sessie beheren

soms willen we weten wie er op dit moment is ingelogd op onze router. We kunnen de actieve gebruikers eenvoudig tonen door het commando gebruikers op de router te geven. De uitvoer zal ongeveer als volgt zijn:

De uitvoer hierboven laat zien dat zowel gebruikersnaam ‘admin’ als ‘monitor’ op dit moment zijn ingelogd vanaf hetzelfde IP-adres, omdat we slechts één PC gebruiken in deze demonstratie. U kunt echter zien dat elk van hen een ander sessienummer heeft., Gebruikersnaam ‘admin’ heeft sessie nummer 0 en gebruikersnaam ‘monitor’ heeft sessie nummer 1.

en als u merkt, geeft het sterretje (*) teken op de ‘admin’ gebruikersnaam aan dat dit commando wordt uitgevoerd vanaf ‘admin’ sessie. U kunt elke sessie loskoppelen van de geprivilegieerde EXEC-modus door opdracht clear line vty x uit te geven waarbij ‘x’ het sessienummer is. In dit voorbeeld willen we session loskoppelen van gebruikersnaam ‘monitor’ en daarom zullen we het commando clear line vty 1 gebruiken., De uitvoer op ‘admin’ sessie zal als volgt zijn:

GeekRtr#clear line vty 1

we hebben de enter toets ingedrukt toen om bevestiging werd gevraagd en kregen ‘OK’ als resultaat. Met dit commando hebben we met succes gebruikersnaam ‘monitor’ uit de SSH sessie gezet, bevestigd door de uitvoer van onderstaande commando:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

op deze manier kunt u SSH inschakelen in Cisco IOS router.

- Bio

- Laatste berichten

- het Verplaatsen van Documenten Map in Windows-10 – 31 augustus 2020

- het Verplaatsen van de Map op het Bureaublad in Windows-10 – 31 augustus 2020

- Herstellen DHCP-Server in Windows Server 2012 R2 – 9 januari 2020