een cryptosysteem is een implementatie van cryptografische technieken en de bijbehorende infrastructuur om informatiebeveiligingsdiensten te leveren. Een cryptosysteem wordt ook wel een versleutelingssysteem genoemd.

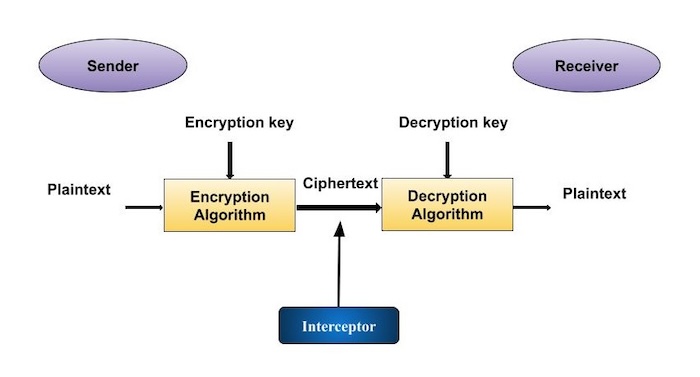

laten we een eenvoudig model van een cryptosysteem bespreken dat vertrouwelijkheid biedt aan de informatie die wordt verzonden., Dit basismodel is afgebeeld in de illustratie hieronder –

de illustratie toont een afzender die gevoelige gegevens op een zodanige wijze aan een ontvanger wil overdragen dat een partij die het communicatiekanaal onderschept of afluistert de gegevens niet kan extraheren.

Het doel van dit eenvoudige cryptosysteem is dat aan het einde van het proces alleen de afzender en de ontvanger de platte tekst zullen kennen.

componenten van een cryptosysteem

de verschillende componenten van een basiscryptosysteem zijn als volgt −

-

platte tekst., Het zijn de gegevens die tijdens de transmissie moeten worden beschermd.

-

versleutelingsalgoritme. Het is een wiskundig proces dat een cijfertekst produceert voor een bepaalde platte tekst en encryptiesleutel. Het is een cryptografisch algoritme dat platte tekst en een encryptiesleutel als invoer neemt en een versleuteling produceert.

-

versleutelde tekst. Het is de versleutelde versie van de platte tekst geproduceerd door de encryptie-algoritme met behulp van een specifieke de encryptiesleutel. De code wordt niet bewaakt. Het stroomt op het publieke kanaal. Het kan worden onderschept of gecompromitteerd door iedereen die toegang heeft tot het communicatiekanaal.,

-

Decryptiealgoritme, het is een wiskundig proces, dat een unieke platte tekst produceert voor elke gegeven versleuteltekst en decryptiesleutel. Het is een cryptografisch algoritme dat een versleutelingstekst en een decryptie sleutel als invoer neemt, en een platte tekst uitvoert. De decryptie-algoritme draait in wezen de encryptie-algoritme en is dus nauw verwant aan het.

-

versleutelingssleutel. Het is een waarde die bekend is bij de afzender. De afzender voert de encryptie sleutel in het encryptie-algoritme samen met de platte tekst om de versleuteling te berekenen.

-

decryptiesleutel., Het is een waarde die bekend is bij de ontvanger. De decryptie sleutel is gerelateerd aan de encryptie sleutel, maar is niet altijd identiek aan het. De ontvanger voert de decryptie sleutel in het decryptie algoritme samen met de versleuteling tekst om de platte tekst te berekenen.

voor een bepaald cryptosysteem wordt een verzameling van alle mogelijke decryptie sleutels een sleutelruimte genoemd.

een interceptor (een aanvaller) is een niet-geautoriseerde entiteit die probeert de platte tekst te bepalen. Hij kan de versleuteling zien en het ontcijferingsalgoritme kennen. Hij, echter, mag nooit weten de decryptie sleutel.,

typen cryptosystemen

fundamenteel zijn er twee soorten cryptosystemen gebaseerd op de manier waarop versleuteling-decryptie wordt uitgevoerd in het systeem −

- symmetrische Sleutelversleuteling

- Asymmetrische Sleutelversleuteling

het belangrijkste verschil tussen deze cryptosystemen is de relatie tussen de versleuteling en de decryptie sleutel. Logisch, in elk cryptosysteem, beide sleutels zijn nauw verbonden. Het is praktisch onmogelijk om de versleutelingstekst te decoderen met de sleutel die geen verband houdt met de encryptiesleutel.,

symmetrische sleutelcodering

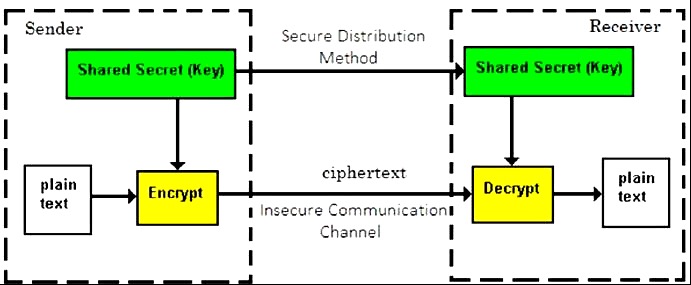

het coderingsproces waarbij dezelfde sleutels worden gebruikt voor het coderen en decoderen van de informatie wordt symmetrische sleutelcodering genoemd.

De studie van symmetrische cryptosystemen wordt symmetrische cryptografie genoemd. Symmetrische cryptosystemen worden ook wel secret key cryptosystemen genoemd.

enkele bekende voorbeelden van symmetrische sleutelversleutelingsmethoden zijn − Digital Encryption Standard (DES), Triple-DES (3DES), IDEA en BLOWFISH.

vóór 1970 gebruikten alle cryptosystemen symmetrische sleutelversleuteling., Zelfs vandaag de dag is de relevantie ervan zeer hoog en wordt het op grote schaal gebruikt in veel cryptosystemen. Het is zeer onwaarschijnlijk dat deze encryptie zal verdwijnen, want het heeft bepaalde voordelen ten opzichte van asymmetrische sleutel encryptie.

de belangrijkste kenmerken van cryptosysteem op basis van symmetrische sleutelversleuteling zijn −

-

personen die symmetrische sleutelversleuteling gebruiken, moeten een gemeenschappelijke sleutel delen voordat informatie wordt uitgewisseld.

-

sleutels worden aanbevolen om regelmatig te veranderen om een aanval op het systeem te voorkomen.,

-

Er moet een robuust mechanisme bestaan om de sleutel tussen de communicerende partijen uit te wisselen. Omdat sleutels regelmatig moeten worden gewijzigd, wordt dit mechanisme duur en omslachtig.

-

in een groep van n personen is het aantal sleutels dat nodig is voor de groep n × (n-1)/2 om communicatie met twee partijen tussen twee personen mogelijk te maken.

-

lengte van de sleutel (aantal bits) in deze versleuteling is kleiner en daarom is het proces van versleuteling-decryptie sneller dan asymmetrische sleutelversleuteling.,

-

de rekenkracht van het computersysteem dat nodig is om een symmetrisch algoritme uit te voeren, is kleiner.

Challenge of Symmetric Key Cryptosystem

Er zijn twee beperkende uitdagingen bij het gebruik van symmetric key cryptografie.

-

sleutelinstelling-voor enige communicatie moeten zowel de afzender als de ontvanger het eens worden over een geheime symmetrische sleutel. Het vereist een veilig mechanisme voor de oprichting van een sleutel tot stand te brengen.,

-

vertrouwenskwestie-aangezien de afzender en de ontvanger dezelfde symmetrische sleutel gebruiken, is er een impliciete eis dat de afzender en de ontvanger elkaar ‘vertrouwen’. Het kan bijvoorbeeld gebeuren dat de ontvanger de sleutel aan een aanvaller kwijt is en de afzender niet op de hoogte is.

deze twee uitdagingen zijn zeer beperkend voor moderne communicatie. Tegenwoordig moeten mensen informatie uitwisselen met niet-vertrouwde en niet-vertrouwde partijen. Bijvoorbeeld een communicatie tussen online verkoper en klant., Deze beperkingen van symmetrische sleutelversleuteling gaven aanleiding tot asymmetrische sleutelversleutelingsschema ‘ s.

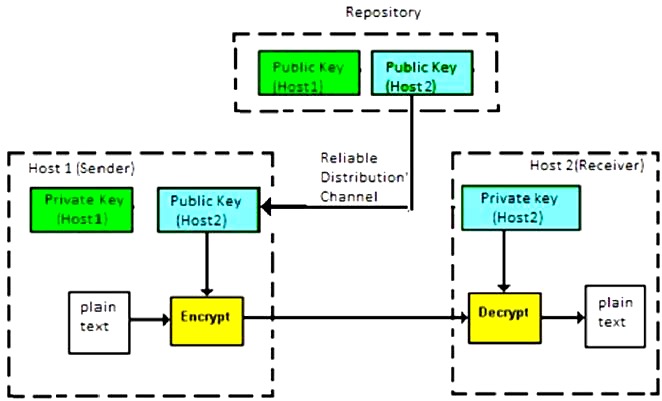

Asymmetrische sleutelcodering

het coderingsproces waarbij verschillende sleutels worden gebruikt voor het coderen en decoderen van de informatie wordt Asymmetrische sleutelcodering genoemd. Hoewel de sleutels zijn verschillend, ze zijn wiskundig gerelateerd en dus, het ophalen van de platte tekst door het decoderen van versleuteling is haalbaar., Het proces wordt weergegeven in de volgende afbeelding –

Asymmetrische sleutelcodering werd uitgevonden in de 20e eeuw om te komen over de noodzaak van vooraf gedeelde geheime sleutel tussen communicerende personen. De belangrijkste kenmerken van dit versleutelingsschema zijn:

-

elke gebruiker in dit systeem moet een paar ongelijksoortige sleutels, privésleutel en publieke sleutel hebben. Deze sleutels zijn wiskundig gerelateerd-wanneer een sleutel wordt gebruikt voor encryptie, kan de andere de versleuteling terug decoderen naar de originele platte tekst.,

-

Het vereist dat de publieke sleutel in een publieke repository wordt geplaatst en de private sleutel als een goed bewaard geheim. Vandaar, dit schema van encryptie wordt ook wel publieke sleutel encryptie.

-

hoewel publieke en private sleutels van de gebruiker gerelateerd zijn, is het rekenkundig niet mogelijk om de ene van de andere te vinden. Dit is een kracht van deze regeling.

-

wanneer Host1 gegevens naar Host2 moet verzenden, verkrijgt hij de publieke sleutel van Host2 uit de repository, versleutelt de gegevens en verzendt.

-

Host2 gebruikt zijn persoonlijke sleutel om de platte tekst te extraheren.,

-

lengte van sleutels (aantal bits) in deze versleuteling is groot en daarom is het proces van versleuteling-decryptie langzamer dan symmetrische sleutel versleuteling.

-

de rekenkracht van het computersysteem dat nodig is om een asymmetrisch algoritme uit te voeren, is hoger.

symmetrische cryptosystemen zijn een natuurlijk concept. In tegenstelling, public-key cryptosystemen zijn vrij moeilijk te begrijpen.

u kunt denken, hoe kunnen de encryptiesleutel en de decryptie sleutel zijn ‘gerelateerd’, en toch is het onmogelijk om de decryptie sleutel te bepalen van de encryptiesleutel?, Het antwoord ligt in de wiskundige concepten. Het is mogelijk om een cryptosysteem te ontwerpen waarvan de sleutels deze eigenschap hebben. Het concept van public-key cryptografie is relatief nieuw. Er zijn minder publieke sleutel algoritmen bekend dan symmetrische algoritmen.

Challenge of Public Key Cryptosystem

Public-key cryptosystems hebben een belangrijke uitdaging − de gebruiker moet erop vertrouwen dat de publieke sleutel die hij gebruikt in de communicatie met een persoon echt de publieke sleutel van die persoon is en niet is vervalst door een kwaadwillende derde partij.,

Dit wordt meestal bereikt door middel van een PKI (Public Key Infrastructure) bestaande uit een vertrouwde derde partij. De derde partij beheert en getuigt van de authenticiteit van publieke sleutels. Wanneer de derde wordt gevraagd om de publieke sleutel te verstrekken voor een communicerende persoon X, wordt hem vertrouwd om de juiste publieke sleutel te verstrekken.

de derde partij stelt zichzelf tevreden over de identiteit van de gebruiker door het proces van attestatie, notarisatie, of een ander proces − dat X is de enige echte, of wereldwijd unieke, X., De meest gebruikte methode om de geverifieerde publieke sleutels beschikbaar te maken is om ze in te voegen in een certificaat dat digitaal is ondertekend door de vertrouwde derde partij.,f cryptosystems wordt hieronder gegeven −

| Symmetrisch Cryptosystems | Public Key Cryptosystems | |

|---|---|---|

| Relatie tussen de Toetsen | Zelfde | Anders, maar wiskundig gerelateerd |

| Encryptie Sleutel | Symmetrisch | Openbaar |

| Decryptie Key | Symmetrisch | Een |

Vanwege de voordelen en nadeel van beide systemen, symmetrische sleutel en public-key cryptosystems worden vaak samen gebruikt in de praktische informatie systemen.,

Kerckhoff ‘ s Principe voor cryptosysteem

in de 19e eeuw voorzag de Nederlandse cryptograaf A. Kerckhoff in de vereisten voor een goed cryptosysteem. Kerckhoff verklaarde dat een cryptografisch systeem veilig moet zijn, zelfs als alles over het systeem, behalve de sleutel, is publieke kennis. De zes door Kerckhoff gedefinieerde ontwerpprincipes voor cryptosysteem zijn –

-

het cryptosysteem moet praktisch, zo niet wiskundig onbreekbaar zijn.,

-

het vallen van het cryptosysteem in de handen van een indringer zou niet moeten leiden tot enig compromis van het systeem, waardoor enig ongemak voor de gebruiker wordt voorkomen.

-

de sleutel moet gemakkelijk overdraagbaar, memorabel en veranderlijk zijn.

-

de versleutelde tekst moet worden overgedragen via telegraaf, een onveilig kanaal.

-

het versleutelingsapparaat en de versleutelingsdocumenten moeten draagbaar en door één persoon te bedienen zijn.,

-

ten slotte is het noodzakelijk dat het systeem gemakkelijk te gebruiken is, waarbij geen mentale belasting vereist is, noch de kennis van een lange reeks regels die in acht moeten worden genomen.

de tweede regel staat momenteel bekend als het Kerckhoff-Principe. Het wordt toegepast in vrijwel alle hedendaagse encryptie-algoritmen zoals DES, AES, enz. Deze publieke algoritmen worden beschouwd als grondig veilig. De beveiliging van het versleutelde bericht hangt uitsluitend af van de beveiliging van de geheime encryptiesleutel.

Het geheim houden van de algoritmen kan een belangrijke belemmering vormen voor cryptanalyse., Het geheim houden van de algoritmen is echter alleen mogelijk als ze in een strikt beperkte kring worden gebruikt.

in de moderne tijd moet cryptografie gericht zijn op gebruikers die verbonden zijn met het Internet. In dergelijke gevallen, het gebruik van een geheim algoritme is niet haalbaar, vandaar Kerckhoff principes werden essentiële richtlijnen voor het ontwerpen van algoritmen in de moderne cryptografie.