En nøkkel er en implementasjon av kryptografiske teknikker og deres tilhørende infrastruktur for å gi informasjon sikkerhet tjenester. En nøkkel er også referert til som en cipher-systemet.

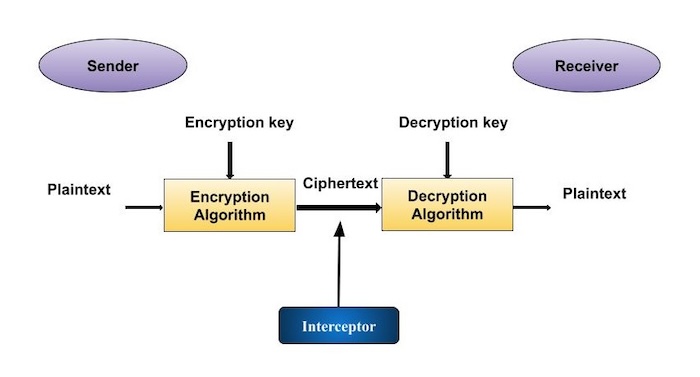

La oss diskutere en enkel modell av en nøkkel som gir konfidensialitet til den informasjonen som blir overført., Denne grunnleggende modellen er avbildet i illustrationbelow −

– >

illustrasjonen viser en avsender som ønsker å overføre noen sensitive data til en mottaker på en slik måte at enhver part avskjære eller avlytting av kommunikasjon kanalen kan ikke trekke ut data.

målet av denne enkle nøkkel er at på slutten av prosessen, bare avsenderen og mottakeren vil vite ren tekst.

Komponenter av en Nøkkel

i De ulike delene av en grunnleggende nøkkel er som følger −

– >

-

ren tekst., Det er data som skal være beskyttet, under overføring.

-

krypteringsalgoritme. Det er en matematisk prosess som gir en ciphertext for enhver ren tekst og krypteringsnøkkel. Det er en kryptografisk algoritme som tar ren tekst og en krypteringsnøkkel som input og produserer en ciphertext.

-

Ciphertext. Det er eggerøre versjon av ren tekst produsert av krypteringsalgoritmen ved hjelp av en bestemt krypteringsnøkkelen. Den ciphertext er ikke overvåket. Det strømmer på offentlig kanal. Det kan være kompromittert eller svekket av alle som har tilgang til kommunikasjonskanalen.,

-

dekrypteringsalgoritmen, Det er en matematisk prosess, som gir en unik ren tekst for et gitt ciphertext og dekrypteringsnøkkel. Det er en kryptografisk algoritme som tar en ciphertext og en dekrypteringsnøkkel som input, og sender en ren tekst. Dekrypteringsalgoritmen i hovedsak reverserer krypteringsalgoritme og er dermed nært knyttet til det.

-

Kryptering. Det er en verdi som er kjent for å avsenderen. Avsender innganger krypteringsnøkkelen i krypteringsalgoritmen sammen med ren tekst for å beregne ciphertext.

-

dekrypteringsnøkkelen., Det er en verdi som er kjent til mottakeren. Dekrypteringsnøkkelen er knyttet til krypteringsnøkkel, men er ikke alltid identisk med det. Mottakeren innganger dekrypteringsnøkkelen inn dekrypteringsalgoritmen sammen med ciphertext for å beregne ren tekst.

For en gitt nøkkel, en samling av alle mulige dekrypteringsnøkler er kalt en viktig plass.

En interceptor (en angriper) er en ikke-autorisert enhet som prøver å finne ut ren tekst. Han kan se ciphertext og kanskje vet dekrypteringsalgoritmen. Han, derimot, må aldri kjenner dekrypteringsnøkkelen.,

Typer Cryptosystems

Fundamentalt, er det to typer cryptosystems basert på den måte som kryptering dekryptering er gjennomført i systemet −

– >

- Symmetrisk Nøkkel Kryptering

- Asymmetrisk Nøkkel Kryptering

Den viktigste forskjellen mellom disse cryptosystems er forholdet mellom krypteringsnøkkel og dekrypteringsnøkkel. Logisk, i noen nøkkel, begge tastene er nært forbundet. Det er praktisk talt umulig å dekryptere ciphertext med tasten som er relatert til krypteringsnøkkelen.,

Symmetrisk Nøkkel Kryptering

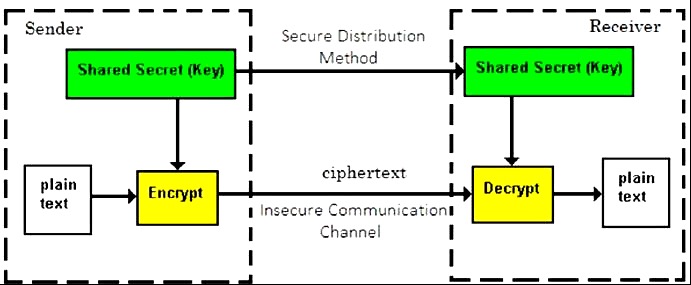

selve prosessen der samme tastene brukes for å kryptere og dekryptere informasjon er kjent som Symmetrisk Nøkkel Kryptering.

studier av symmetriske cryptosystems er referert til som symmetrisk kryptografi. Symmetrisk cryptosystems er også noen ganger referert til som hemmelig nøkkel cryptosystems.

Et par kjente eksempler av symmetrisk nøkkel kryptering metoder er − Digital Encryption Standard (DES), Triple DES (3DES), IDÉ, og BLOWFISH.

Før 1970, alle cryptosystems ansatt symmetrisk nøkkel kryptering., Selv i dag, er dens relevans er svært høy, og det blir brukt mye i mange cryptosystems. Det er svært usannsynlig at dette kryptering vil visne bort, som den har visse fordeler i forhold til asymmetrisk nøkkel kryptering.

De viktigste funksjonene i nøkkel basert på symmetrisk nøkkel kryptering er −

– >

-

Personer ved hjelp av symmetrisk nøkkel kryptering må dele en felles nøkkel før utveksling av informasjon.

-

Tastene er anbefalt å endres regelmessig for å hindre alle angrep på systemet.,

-

Et robust mekanisme må være på plass for å utveksle nøkkelen mellom de kommuniserende parter. Som tastene er nødvendig for å skiftes regelmessig, denne mekanismen blir dyrt og tungvint.

-

I en gruppe n-folk, for å aktivere to-parti kommunikasjon mellom to personer, antall nøkler som kreves for gruppen er n × (n – 1)/2.

-

Lengde på-Tasten (antall bits) i denne krypteringen er mindre og derfor er prosessen med kryptering dekryptering er raskere enn asymmetrisk nøkkel kryptering.,

-

prosessorkraft av datasystem som kreves for å kjøre symmetrisk algoritme er mindre.

Utfordring av Symmetrisk Nøkkel Nøkkel

Det er to restriktive utfordringer til å anvende symmetrisk kryptografi.

-

– Tasten etablering − Før all kommunikasjon, både avsender og mottaker må bli enige om en hemmelig symmetrisk nøkkel. Det krever en sikkerhetsnøkkel etablering mekanismen på plass.,

-

Stole på Problemet − Siden avsender og mottaker bruker samme symmetrisk nøkkel, det er en implisitt krav om at avsender og mottaker ’tillit’ hverandre. For eksempel, kan det skje at mottakeren har mistet nøkkelen til en angriper, og avsenderen er ikke informert.

Disse to utfordringene er svært begrensende for moderne kommunikasjon. I dag, folk trenger å utveksle informasjon med ikke-fortrolig og ikke-klarerte parter. For eksempel, en kommunikasjon mellom online selger og kunde., Disse begrensningene av symmetrisk nøkkel kryptering ga opphav til asymmetrisk nøkkel kryptering ordninger.

Asymmetrisk Nøkkel Kryptering

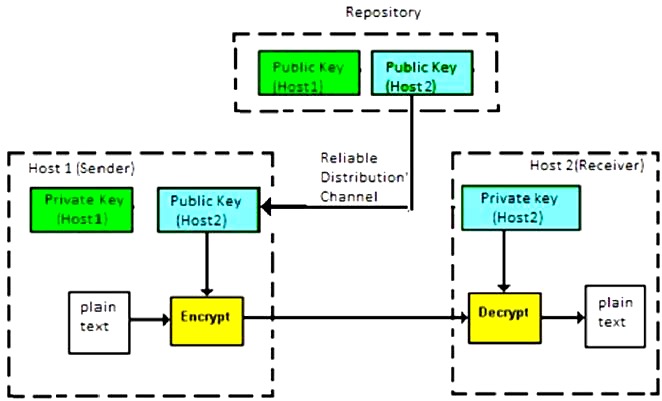

kryptering prosess hvor forskjellige tastene brukes for å kryptere og dekryptere informasjon er kjent som Asymmetrisk Nøkkel Kryptering. Selv om tastene er forskjellige, de er matematisk i slekt og dermed gjenopprette ren tekst ved å dekryptere ciphertext er mulig., Prosessen er vist i følgende illustrasjon −

– >

Asymmetrisk Nøkkel Kryptering ble oppfunnet i det 20. århundre for å komme over nødvendigheten av forhåndsdelt hemmelig nøkkel som kommunikasjon mellom mennesker. De viktigste funksjonene i denne krypteringen ordningen er som følger: −

– >

-

Hver bruker i dette systemet må ha et par av ulike nøkler privat nøkkel og en offentlig nøkkel. Disse tastene er matematisk i slekt − når man tasten brukes for kryptering, den andre kan dekryptere ciphertext tilbake til den opprinnelige ren tekst.,

-

Det krever å sette den offentlige nøkkelen i offentlig depotet og den private nøkkelen som en godt bevoktet hemmelighet. Derfor, denne ordningen kryptering er også kalt Offentlig Nøkkel Kryptering.

-

Om offentlige og private nøkler for brukeren er i slekt, det er i beregninger ikke er mulig å finne en fra en annen. Dette er en styrke ved denne ordningen.

-

Når Host1 har behov for å sende data til Host2, han får den offentlige nøkkelen av Host2 fra depotet, krypterer data, og overfører.

-

Host2 bruker sin private nøkkel til å trekke ren tekst.,

-

Lengde på Tastene (antall bits) i denne krypteringen er stor, og derfor er prosessen med kryptering dekryptering er tregere enn symmetrisk nøkkel kryptering.

-

prosessorkraft av datasystem som kreves for å kjøre asymmetrisk algoritme er høyere.

Symmetrisk cryptosystems er en naturlig konseptet. I kontrast, offentlig-nøkkel cryptosystems er ganske vanskelig å forstå.

Du kan tenke, hvordan kan krypteringsnøkkel og dekrypteringsnøkkel er ‘relatert’, men det er umulig å fastslå dekrypteringsnøkkelen fra krypteringsnøkkelen?, Svaret ligger i den matematiske begreper. Det er mulig å utforme en nøkkel hvis nøkler har denne egenskapen. Begrepet offentlig-nøkkel kryptografi er relativt nye. Det er færre offentlig-nøkkel algoritmer kjent enn symmetriske algoritmer.

Utfordringen med Offentlig Nøkkel Nøkkel

Offentlig-nøkkel cryptosystems har en betydelig utfordring − brukeren trenger å stole på at den offentlige nøkkelen som han bruker i kommunikasjon med en person virkelig er den offentlige nøkkelen som person, og har ikke blitt etterlignet av en ondsinnet tredjepart.,

Dette er vanligvis oppnås gjennom en Offentlig Nøkkel Infrastruktur (PKI) som består av en klarert tredjepart. Det tredje part sikkert klarer og vitner til ektheten av fellesnøkler. Når den tredje part er bedt om å gi den offentlige nøkkelen for alle å kommunisere person X, de er klarert for å gi riktig offentlig nøkkel.

Den tredje parten som tilfredsstiller selv om brukerens identitet av prosessen av attestar, notarization, eller noen andre prosess − at X er den ene og eneste, eller globalt unik, X., Den vanligste metoden for å gjøre det bekreftet offentlige nøkler tilgjengelig er å bygge dem inn i et sertifikat som er digitalt signert av en klarert tredjepart.,f cryptosystems er gitt nedenfor −

– >

| Symmetrisk Cryptosystems | Public Key Cryptosystems | |

|---|---|---|

| Forhold mellom Tastene | Samme | Annen, men matematisk relaterte |

| Kryptering | Symmetrisk | Offentlig |

| dekrypteringsnøkkelen | Symmetrisk | Privat |

På grunn av de fordeler og ulemper med begge systemene, symmetriske nøkkelen og offentlig-nøkkel cryptosystems er ofte brukt sammen i praktisk informasjon sikkerhet systemer.,

Kerckhoff er Prinsippet for Nøkkel

I det 19. århundre, en nederlandsk cryptographer A. Kerckhoff møblert kravene til en god nøkkel. Kerckhoff uttalt at en kryptografisk systemet skal være sikkert selv om alt om systemet, med unntak av nøkkelen, er offentlig kunnskap. De seks design prinsipper som er definert av Kerckhoff for nøkkel er −

– >

-

nøkkel skal være praktisk talt uknuselige, hvis ikke matematisk.,

-

Faller av nøkkel i hendene på en inntrenger bør ikke føre til noe kompromiss av systemet, forebygge eventuelle ulemper for brukeren.

-

tasten bør være lett smittsomme, minneverdig, og foranderlig.

-

ciphertext bør være overførbar ved telegraph, en usikker kanal.

-

kryptering apparater og dokumenter bør være bærbare og kan betjenes av en enkelt person.,

-

til Slutt, er det nødvendig at systemet er lett å bruke, krever verken psykiske belastninger eller kunnskap om en lang rekke regler for å observere.

Den andre regelen er i dag kjent som Kerckhoff prinsippet. Det er brukt i praktisk talt alle moderne krypteringsalgoritmer som DES, AES, etc. Disse offentlige algoritmer er ansett for å være helt sikker. Sikkerhet av den krypterte meldingen avhenger utelukkende på sikkerhet på hemmelig krypteringsnøkkel.

å Holde hemmelige algoritmer kan fungere som en betydelig barriere for å cryptanalysis., Men, holde hemmelige algoritmer er bare mulig når de er brukt i en strengt begrenset krets.

I moderne tid, kryptografi behov for å imøtekomme brukere som er koblet til Internett. I slike tilfeller ved hjelp av en hemmelig algoritme er ikke mulig, derfor Kerckhoff prinsipper ble avgjørende retningslinjer for design av algoritmer i moderne kryptografi.