SSH eller Secure Shell er i utgangspunktet en sikker metode for å få tilgang til og sende kommandoer til ruteren er CLI via en nettverkstilkobling, uten å måtte koble til en kabel-konsollen direkte. I motsetning til standard telnet som sender data i ren tekst-format, SSH-kryptering som skal sikre konfidensialitet og integritet av data. Det er to versjoner av SSH, hvor SSH v2 er en forbedring fra v1 på grunn av sikkerhetshull som finnes i v1., Som standard hvis vi Aktiver SSH i Cisco IOS Ruter det vil støtte begge versjoner.

Aktiver SSH i Cisco IOS-Ruteren

Vi kan klassifisere prosessen i disse 4 trinnene nedenfor:

1. Enheten forberedelse (oppsett vertsnavn, domene, brukernavn og passord)

2. Nettverk forberedelse (IP-adressering & ruting)

3. Generere RSA-nøkkel og aktivere SSH

4. Bruk SSH transport for vtys

resten av denne artikkelen vil vise detaljert konfigurasjon av hvert trinn som er nevnt ovenfor., Merk at for første gang konfigurasjonen du trenger for å få tilgang til ruteren din direkte via en konsoll-kabel.

Enhet forberedelse

For utarbeidelse trinn, du må navnet på enheten og angi domenenavnet. I dette eksempelet vil vi bruke lokal database for legitimasjon, så det er også obligatorisk å opprette minst ett brukernavn og passord til ruteren som SSH vil ikke fungere uten det., Eksempel kommandoen til å gjøre det på er som følger:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

I dette eksempelet har vi opprettet to brukernavn («admin» og «skjerm») med ulike nivå av tilgangsnivå. Dette vil bli forklart i bekreftelses-delen senere.

For nå, det er alt vi trenger for å konfigurere. I neste trinn skal vi konfigurere nettverket.

Nettverk forberedelse

Nettverk konfigurasjon kan variere avhengig av nettverkstopologien som du arbeider med., I dette eksemplet skal vi bruke en enkel topologi der ett grensesnitt for ruteren koblet til en standard Cisco-svitsj med en PC som er knyttet til det. Statisk IP-konfigurasjon har blitt gitt til PC-en med ruter Fa0/1 IP-adresse som gateway. Vi har også en ledelse IP tildelt loopback-grensesnittet på ruteren., Vennligst se diagram og konfigurasjon nedenfor:

Forutsatt at alle kabler er riktig tilkoblet, nå skal vi gi IP-adressen til ruteren Fa0/1 og loopback-grensesnitt med konfigurasjoner nedenfor:

I dette eksempelet topologi, ruting konfigurasjon er ikke nødvendig, og vi bør ikke ha noen problem med IP-adressen reachability. Men det er alltid en god idé å kontrollere alt, i dette tilfelle vil vi sjekke om vi kan ping til den PC-en fra ruteren er loopback-grensesnitt.,

Basert på produksjon over ping fra ruteren er loopback-grensesnitt til PC fungerer, og sikkert det motsatte ping vil arbeide for. Derfor kan vi konkludere med at nettverksinnstillingene er alt bra, og vi kan gå videre til vår hovedfokus i denne artikkelen som er SSH-konfigurasjon.

Generere RSA-nøkkel og aktivere SSH

I dette trinnet vi kommer til å generere RSA-nøkkel som vil bli brukt av SSH for å kryptere data. Du må angi størrelsen av de viktigste modulus., Jo høyere tall, jo sterkere kryptering vil bli, men det vil ta mer tid å generere nøkkelen. I dette eksempelet konfigurasjon nedenfor vil vi bruker 1024 som den tasten modulus størrelse, mens standard størrelse 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Etter konfigurering som ovenfor, vil du se en melding som ligner på denne:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Denne meldingen betyr at SSH har blitt aktivert på ruteren., For å bekrefte det vi kan gi kommandoen show ip for ssh på ruteren og produksjonen vil være noe sånt som dette:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

Du lurer kanskje på hvorfor SSH versjon 1.99 er vist på utgang i stedet for versjon versjon 1 eller 2. Svaret til det er på grunn av standard Cisco støtter både SSH v1 og v2. Antall 1.99 er å vise bakoverkompatibilitet.

Men, i henhold til sikkerhet beste praksis, er det sterkt anbefalt å deaktivere SSH v1., For å gjøre det, vi kan bare utstede kommandoen nedenfor for å deaktivere v1 bakoverkompatibilitet.

GeekRtr(config)#ip ssh version 2

Etter det, la oss kontrollere igjen:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Okay, som du kan se på produksjon over det, sier versjon 2.0 (jeg føler meg mer sikker nå!) og det betyr at vi er ferdig med dette trinnet. La oss flytte på siste trinn.

Bruk SSH transport for vtys

Vi allerede har SSH aktivert i forrige trinn., Nå har vi kun to ting igjen å gjøre: bruk SSH på virtual terminal linje, og deretter sette login pålitelighetskontrollmetode for å bruke lokal brukernavnet vi opprettet i enheten forberedelse trinn.

Vi vil oppnå dette ved å bruke kommandoen som i eksemplet nedenfor:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

kommandolinjen vty 0 4 brukes til å angi maksimalt antall virtuell terminal økter tillatt på ruteren. I dette eksemplet, vi tillater maksimum 5 økter (økt fra 0-tallet til økt antall 4) på ruteren.,

kommandoen transport inngang ssh vil bruke SSH til virtuell terminal linje og også slå andre metoder som telnet. Så det betyr at etter bruk av denne kommandoen SSH er den eneste metoden du kan bruke for å få tilgang til ruteren.

kommandoen logg inn lokale brukes til å godkjenne alle påloggingsforsøk mot lokale brukernavn database, og husk at vi har opprettet to lokale brukernavn før (se trinn 1).

Med denne konfigurasjonen, vi har klart å Aktivere SSH på Cisco IOS Ruter.,

Verifikasjon

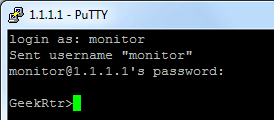

nå kommer Vi til å teste få tilgang til våre ruteren ved hjelp av en SSH-klient programvare på PC-en, i dette eksempelet bruker vi Kitt. Vi er angitt ruteren loopback-adressen 1.1.1.1 som reisemål og SSH som tilkoblingstype.

da er Vi bedt om å logge deg på, så vi skriver inn brukernavn er «admin» og passord «letmein123» som vi konfigurert før (se trinn 1).,

Stor, kan vi nå få til ruteren CLI eksternt ved hjelp av SSH! Husk at på trinn 1 vi ga privilegium nivå 15 til brukernavn er «admin», derfor kan det direkte inn i den privilegerte EXEC-modus uten å aktivere passord (angitt med ‘ # ‘ – tegn ved siden av ruteren vertsnavn). Hva skjer hvis vi prøver å logge inn med ‘overvåke’ brukernavn?,

Dette brukernavnet ditt opphold i bruker-EXEC-modus (angitt med ‘>’ – tegn ved siden av ruteren vertsnavn). På trinn 1, hadde vi ikke tildele noen privilegium nivå til dette brukernavnet derfor er det i standard tilgangsnivå nivå 1. Det kan ikke gjøre noen konfigurasjonsendringer i bruker-EXEC-modus før det går inn kommandoen aktivere og angi passordet. Aktivere passord er nødvendig for at dette skal fungere, og det er derfor vi har satt det i trinn 1.,

Administrere SSH sesjon

noen Ganger ville vi ønsker å vite hvem som er logget inn på våre ruter. Vi kan lett vise den aktive brukere ved utstedelse av kommandoen vis brukere på ruteren. Produksjonen vil være noe sånt som dette:

output ovenfor viser at både brukernavn er «admin» og «skjerm» er logget inn fra samme IP-adresse, siden vi bare bruke en PC i denne demonstrasjonen. Men, du kan se hver og en av dem er å ha forskjellige økt., Brukernavn er «admin» har økt antall 0 og brukernavn ‘overvåke’ har økt nummer 1.

Og hvis du legger merke til, stjerne (*) markerer på ‘admin’ brukernavn angir at kommandoen er utført fra «admin» – økten. Du kan koble fra eventuelle økt fra privilegerte EXEC-modus ved å sende kommandoen klar linje vty x der » x » er økt. I dette eksemplet ønsker vi å koble økt fra username ‘overvåke’, og derfor vil vi bruke kommandoen klar linje vty 1., Produksjonen på «admin» – sesjon vil bli som dette:

GeekRtr#clear line vty 1

Vi trykket på enter-tasten når du blir bedt om bekreftelse, og fikk ‘OK’ som resultat. Med denne kommandoen, vi har blitt kastet ut brukernavn ‘overvåke’ fra SSH sesjon, bekreftet av output fra kommandoen nedenfor:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

På denne måten kan du aktivere SSH i Cisco IOS ruter.

- Bio

- Siste Innlegg

Arranda Saputra

Siste innlegg av Arranda Saputra (se alle)

- Hvordan å Flytte Dokumenter-Mappen i Windows-10 – 31. August 2020

- Hvordan å Flytte Skrivebord-Mappen i Windows-10 – 31. August, 2020

- Gjenopprett DHCP-Server på Windows Server 2012 R2 – 9. januar 2020