SSH 또는 안전한 포탄은 기본적으로 안전한 방법에 액세스하고 명령을 전송의 라우터 CLI 네트워크를 통해서 연결하지 않고 플러그를 콘솔 케이블을 직접 있습니다. 일반 텍스트 형식으로 데이터를 보내는 표준 텔넷과 달리 SSH 는 데이터의 기밀성과 무결성을 보장하는 암호화를 사용합니다. SSH v2 는 v1 에서 발견되는 보안 구멍으로 인해 v1 에서 개선 된 두 가지 버전의 SSH 가 있습니다., 기본적으로 우리는 시스코 IOS 라우터에서 SSH 를 활성화하면 두 버전을 모두 지원합니다.

Cisco IOS 라우터에서 SSH 사용

우리는 아래의 4 가지 간단한 단계로 프로세스를 분류 할 수 있습니다.

1. 장치 준비(설정 호스트 이름,도메인 이름,사용자 이름 및 암호)

2. 네트워크 준비(IP 주소 지정&라우팅)

3. RSA 키를 생성하고 SSH

4 를 활성화하십시오. 적용 SSH 전송에 대한 vtys

이 문서에서 보여 자세한 구성의 각 단계 위에서 언급된다., 처음 구성하려면 콘솔 케이블을 사용하여 라우터에 직접 액세스해야합니다.

장치 준비

에 대한 준비 단계에서,당신은 장치에 이름을 설정합 도메인 이름입니다. 이 예제에서는 우리가 사용하는 현지 데이터베이스에 대한 자격 증명,그래서 그것은 또한 필수를 만들기 위해 적어도 하나의 사용자 이름과 암호 라우터 SSH 없이 작동하지 않습니다., 예제 명령 그것을 할 수은 다음과 같습니다:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

이 예에서 우리가 만든 두 개의 사용자 이름(‘관리’와’모니터링’)다른 레벨의 권한이 있습니다. 이것은 나중에 확인 섹션에서 설명합니다.

당분간 우리가 구성해야 할 모든 것입니다. 다음 단계에서 우리는 네트워크를 구성하려고합니다.

네트워크 준비

네트워크 구성이 달라질 수 있습에 따라 달라집 네트워크 토폴로지 당신과 함께 일합니다., 이 예에서는 라우터의 한 인터페이스가 PC 가 연결된 표준 Cisco 스위치에 연결된 간단한 토폴로지를 사용하려고합니다. 고정 IP 구성은 라우터 fa0/1IP 주소를 게이트웨이로 사용하여 PC 에 제공되었습니다. 또한 라우터의 루프백 인터페이스에 할당 된 관리 IP 가 있습니다., 를 참조하시기 바랍 다이어그램 및 구성은 아래

가 모두 연결되어 있는 케이블이 제대로 지금 우리가 제공하는 IP 주소를 라우터 Fa0/1 루프백과 인터페이스 구성은 아래:

이 예제에서의 토폴로지,라우팅 구성이 필요하지 않습니다 우리는 문제가 있어야 하지 않으로 IP 주소에 연결. 그러나 그것은 항상 좋은 아이디어를 확인 것,이 경우 우리는 것을 확인 할 수 있다면 우리는 핑 PC 에서 라우터 루프백 인터페이스입니다.,라우터의 루프백 인터페이스에서 PC 로의 ping 위의 출력을 기반으로

가 작동 중이며 반대의 ping 도 작동합니다. 따라서,우리는 결론을 내릴 수 있는 네트워크 구성은 모든 좋은,우리에 이동할 수 있는 우리의 주요 초점은 이 문서에서는 SSH 구성이 있습니다.

RSA 키 생성 및 활성화 SSH

이 단계에서 우리가 생성 RSA 키에 사용되는 SSH 를 암호화 데이터가있다. 키 모듈러스의 크기를 지정해야합니다., 숫자가 높을수록 암호화가 강해지지만 키를 생성하는 데 더 많은 시간이 걸릴 것입니다. 아래의이 예제 구성에서는 1024 를 키 모듈러스 크기로 사용하는 반면 기본 크기는 512 입니다.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

구성한 후 위와 같이,당신이 메시지가 표시됩니다 이와 유사한다.

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

이 메시지를 나타내는 SSH 활성화에 라우터입니다., 를 확인 우리는 명령을 실행할 수 있 쇼 ip ssh 라우터 및 출력이 같은 것이 있을 것 이다.

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

될 수 있습 왜 SSH 버전 1.99 은 다음과 같이 출력에 대신 버전 1 혹은 버전 2. 그 대답은 기본적으로 Cisco 가 SSH v1 과 v2 를 모두 지원하기 때문입니다. 숫자 1.99 는 이전 버전과의 호환성을 나타내는 것입니다.

그러나 보안 모범 사례에 따르면 SSH v1 을 비활성화하는 것이 좋습니다., 그렇게하기 위해 아래 명령을 실행하여 v1 이전 버전과의 호환성을 비활성화 할 수 있습니다.

GeekRtr(config)#ip ssh version 2

그 후,하자 다시 한 번 확인합니다.

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

좋아,당신이 볼 수 있듯이에 출력이 그 위에 말 버전 2.0(나는 느낌이 더 안전하다!)그리고 그것은 우리가이 단계로 끝났음을 의미합니다. 마지막 단계로 넘어 갑시다.

vtys 에 대한 SSH 전송 적용

이전 단계에서 이미 SSH 가 활성화되어 있습니다., 이제 우리는 두 가지 것들을 적용 SSH 에 가상의 단말 라인,그리고 다음 설정에 로그인한 인증 방법을 사용하여 로컬 사용자 이름은 우리가 만들어 장치에서 준비 단계입니다.

우리는 이를 사용하여 명령어로에서는 아래 예제:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

명령 라인 vty0 4 은 사용의 최대 개수를 설정하는 가상의 터미널에서 허용합니다. 이 예에서는 라우터에서 최대 5 세션(세션 번호 0 에서 세션 번호 4 까지)을 허용합니다.,

명령 전송 입력 ssh 는 가상 터미널 라인에 SSH 를 적용하고 텔넷과 같은 다른 방법도 비활성화합니다. 즉,이 명령을 적용한 후 SSH 가 라우터에 액세스하는 데 사용할 수있는 유일한 방법입니다.

명령 로그인이 지역은 인증하는 데 사용되는 로그인을 시도해 지역 데이터베이스에 사용자 이름,그리고 기억 우리가 만든 두 개의 현지 사용자 이름 전(1 단계 참조하십시오).

이 구성으로 Cisco IOS 라우터에서 SSH 를 성공적으로 활성화했습니다.,

Verification

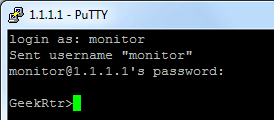

우리는 이제가 테스트에 액세스하는 우리 라우터를 사용하여 SSH 클라이언트 소프트웨어에서 PC,이 예제에서는 우리가 사용하는 PuTTY. 우리는 라우터 루프백 주소 1.1.1.1 을 대상으로 지정하고 SSH 를 연결 유형으로 지정했습니다.

우리는 다음 메시지를 로그인,그래서 우리는 형식 사용자 이름’admin’과’비밀번호 letmein123’우리가 구성되기 전에(단계 참조 1)입니다.,

좋은,우리는 이제 라우터 CLI 사용하여 원격으로 SSH! 을 기억하는 1 단계에서 우리는 권한 수준으로 15 일 이름은’관리’,따라서 그것을 직접 입력할 수 있습 권한 있는 EXEC 모드없이 사용하는 암호(표시’#’등 다음 라우터 호스트명). ‘모니터’사용자 이름을 사용하여 로그인하려고하면 어떻게됩니까?,

사용자 이름에는 사용자 EXEC 모드(에 표시된’>’표시 다음의 경우 라우터 호스트명). 1 단계에서 우리는이 사용자 이름에 권한 수준을 할당하지 않았으므로 기본 권한 수준 1 에 있습니다. 명령 enable 을 입력하고 암호를 입력 할 때까지 사용자 EXEC 모드에서 구성 변경을 수행 할 수 없습니다. 이것이 작동하려면 암호 활성화가 필요하며 1 단계에서 구성한 이유입니다.,

SSH 세션 관리

때때로 우리는 현재 라우터에 로그인 한 사람을 알고 싶을 것입니다. 우리는 쉽게 라우터에 명령 쇼 사용자를 발행하여 활성 사용자를 표시 할 수 있습니다. 출력이 같은 것이 있을 것 이다.

출력을 위에 보여줍 모두 사용자 이름은’관리’와’모니터 현재에서 로그인한 동일한 IP 주소,이후 우리 하나만 사용 PC 를 이동합니다. 그러나,당신은 그들 각각의 하나가 다른 세션 번호를 가지고 볼 수 있습니다., 사용자 이름’관리자’에는 세션 번호가 0 이고 사용자 이름’모니터’에는 세션 번호 1 이 있습니다.

고 있는 경우,별표(*)표시에 관리자’사용자 이름을 나타내는 이 명령을 실행’에서 관리자’세션이 있습니다. ‘X’가 세션 번호 인 명령 clear line vty x 를 실행하여 권한있는 EXEC 모드에서 모든 세션을 분리 할 수 있습니다. 이 예에서는 사용자 이름’monitor’에서 세션 연결을 끊으려고하므로 clear line vty1 명령을 사용합니다., 출력에서’관리자’세션을 다음과 같이 될 것이다:

GeekRtr#clear line vty 1

우리는 누르면 키를 입력하면 요청에 대한 확인하고 있어’OK’로 결과입니다. 이 명령으로 우리가 성공적으로 쫓겨 사용자 이름 모니터 SSH 세션에서 확인되여 출력에서 아래 명령:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

에서 이 방법을 사용할 수 있습 SSH 에스코 IOS 라우터입니다.

- Bio

- 최근 게시글

Arranda Saputra

최근 게시물에 의해 Arranda Saputra(모든)

- 이동하는 방법을 문서 폴더에 윈도우 10 월 31 일 2020 년

- 이동하는 방법에서 바탕 화면 폴더 Windows10-August31,2020 년

- 복원 DHCP 서버에서 Windows Server2012R2 9 월,2020 년