SSH o Secure Shell è fondamentalmente un metodo sicuro di accedere e inviare comandi alla CLI del router tramite una connessione di rete; senza dover collegare direttamente un cavo della console. A differenza di telnet standard che invia i dati in formato testo normale, SSH utilizza la crittografia che garantirà la riservatezza e l’integrità dei dati. Ci sono due versioni di SSH, dove SSH v2 è un miglioramento da v1 a causa di buchi di sicurezza che si trovano in v1., Per impostazione predefinita, se abilitiamo SSH nel router Cisco IOS supporterà entrambe le versioni.

Abilita SSH nel router Cisco IOS

Possiamo classificare il processo in questi 4 semplici passaggi qui sotto:

1. Preparazione del dispositivo (setup hostname, domain name, username e password)

2. Preparazione della rete (indirizzamento IP & routing)

3. Generare la chiave RSA e attivare SSH

4. Applica il trasporto SSH per il vtys

Il resto di questo articolo mostrerà la configurazione dettagliata di ogni passaggio menzionato sopra., Si noti che per la prima configurazione è necessario accedere al router direttamente utilizzando un cavo della console.

Preparazione del dispositivo

Per la fase di preparazione, è necessario assegnare un nome al dispositivo e impostare il nome di dominio. In questo esempio useremo il database locale per le credenziali, quindi è anche obbligatorio creare almeno un nome utente e una password per il router poiché SSH non funzionerà senza di esso., Il comando di esempio per farlo è il seguente:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

In questo esempio abbiamo creato i due username (‘admin’ e ‘monitor’) con diverso livello di privilegio. Questo sarà spiegato nella sezione di verifica più avanti.

Per ora, questo è tutto ciò che dobbiamo configurare. Nel prossimo passo configureremo la rete.

Preparazione della rete

La configurazione della rete può variare in base alla topologia di rete con cui si sta lavorando., In questo esempio, useremo una semplice topologia in cui un’interfaccia del router è collegata a uno switch Cisco standard con un PC collegato ad esso. Configurazione IP statico è stato dato al PC con il router Fa0 / 1 indirizzo IP come gateway. Abbiamo anche un IP di gestione assegnato all’interfaccia di loopback sul router., Si prega di fare riferimento al diagramma e configurazione di seguito:

Supponendo che tutti i cavi collegati correttamente, ora stiamo andando a dare indirizzo IP del router Fa0/1 e interfaccia di loopback con le configurazioni di seguito:

In questo esempio di topologia di routing di configurazione non è necessaria e si dovrebbe avere alcun problema con l’indirizzo IP di raggiungibilità. Ma è sempre una buona idea verificare tutto, in questo caso controlleremmo se possiamo eseguire il ping al PC dall’interfaccia di loopback del router.,

In base all’output sopra ping dall’interfaccia di loopback del router al PC funziona e sicuramente funzionerà anche il ping opposto. Pertanto, possiamo concludere che le configurazioni di rete sono tutte buone e possiamo passare al nostro obiettivo principale in questo articolo che è la configurazione SSH.

Genera la chiave RSA e attiva SSH

In questo passaggio genereremo la chiave RSA che verrà utilizzata da SSH per crittografare i suoi dati. Sarà necessario specificare la dimensione del modulo chiave., Più alto è il numero, più forte sarà la crittografia; ma ci vorrà più tempo per generare la chiave. In questa configurazione di esempio qui sotto stiamo usando 1024 come dimensione del modulo chiave, mentre la dimensione predefinita è 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Dopo la configurazione come sopra, verrà visualizzato un messaggio simile a questo:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Questo messaggio indica che SSH è stato attivato sul router., Per verificarlo possiamo emettere il comando show ip ssh sul router e l’output sarà qualcosa del genere:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

Ci si potrebbe chiedere perché la versione SSH 1.99 è mostrata sull’output invece della versione 1 o della versione 2. La risposta è perché per impostazione predefinita Cisco supporta sia SSH v1 che v2. Il numero 1.99 è quello di indicare la compatibilità con le versioni precedenti.

Tuttavia, secondo le best practice di sicurezza, è altamente raccomandato disabilitare SSH v1., Per fare ciò, possiamo semplicemente emettere il comando qui sotto per disabilitare la compatibilità con le versioni precedenti di v1.

GeekRtr(config)#ip ssh version 2

Dopodiché, verifichiamo ancora una volta:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Va bene, come puoi vedere sull’output sopra dice la versione 2.0 (mi sento più al sicuro ora!) e questo significa che abbiamo finito con questo passo. Passiamo all’ultimo passo.

Applica il trasporto SSH per i vtys

Abbiamo già SSH attivato nel passaggio precedente., Ora ci restano solo due cose da fare: applicare SSH sulla linea del terminale virtuale, quindi impostare il metodo di autenticazione di accesso per utilizzare il nome utente locale creato nella fase di preparazione del dispositivo.

Lo otterremo usando il comando come nell’esempio seguente:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

La riga di comando vty 0 4 viene utilizzata per specificare il numero massimo di sessioni di terminale virtuali consentite sul router. In questo esempio, stiamo consentendo un massimo di 5 sessioni (dal numero di sessione 0 al numero di sessione 4) sul router.,

Il comando transport input ssh applicherà SSH alla linea del terminale virtuale e disabiliterà anche altri metodi come telnet. Ciò significa che dopo aver applicato questo comando, SSH è l’unico metodo che è possibile utilizzare per accedere al router.

Il comando login local viene utilizzato per autenticare qualsiasi tentativo di accesso contro il database del nome utente locale e ricorda che abbiamo creato due nomi utente locali prima (fare riferimento al passaggio 1).

Con questa configurazione, abbiamo abilitato con successo SSH sul router Cisco IOS.,

Verifica

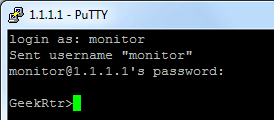

Stiamo ora andando a testare l’accesso al nostro router utilizzando un software client SSH sul PC, in questo esempio stiamo usando PuTTY. Abbiamo specificato l’indirizzo di loopback del router 1.1.1.1 come destinazione e SSH come tipo di connessione.

Ci viene quindi richiesto di effettuare il login, quindi digitiamo username ‘admin’ e password ‘letmein123’ come abbiamo configurato prima (fare riferimento al passaggio 1).,

Grande, ora possiamo entrare al router CLI in remoto utilizzando SSH! Ricorda che al passaggio 1 abbiamo dato il privilegio di livello 15 al nome utente ‘admin‘, quindi può accedere direttamente alla modalità EXEC privilegiata senza una password di abilitazione (indicata dal segno ’ #’ accanto al nome host del router). Cosa succede se proviamo ad accedere usando il nome utente ‘monitor’?,

Questo nome utente rimane nella modalità user EXEC (indicata dal segno ‘> ’ accanto al nome host del router). Al passaggio 1, non abbiamo assegnato alcun livello di privilegio a questo nome utente, quindi è nel livello di privilegio predefinito 1. Non può fare alcuna modifica alla configurazione in modalità utente EXEC fino a quando non entra comando enable e immettere la password. Abilitare la password è necessaria per questo lavoro, ed è per questo che abbiamo configurato nel passaggio 1.,

Gestione della sessione SSH

A volte vorremmo sapere chi è attualmente connesso al nostro router. Possiamo facilmente mostrare gli utenti attivi emettendo il comando Mostra utenti sul router. L’output sarà simile a questo:

L’output sopra mostra che sia il nome utente ‘admin’ che ‘monitor’ sono attualmente connessi dallo stesso indirizzo IP, poiché usiamo solo un PC in questa dimostrazione. Tuttavia, puoi vedere che ognuno di essi ha un numero di sessione diverso., Il nome utente ‘admin’ ha il numero di sessione 0 e il nome utente ‘monitor’ ha il numero di sessione 1.

E se si nota, l’asterisco (*) sul nome utente ‘admin’ indica che questo comando viene eseguito dalla sessione ‘admin’. È possibile disconnettere qualsiasi sessione dalla modalità EXEC privilegiata emettendo il comando clear line vty x dove’ x ‘ è il numero della sessione. In questo esempio, vogliamo disconnettere la sessione dal nome utente ‘monitor’ e quindi useremo il comando clear line vty 1., L’output sulla sessione ‘admin’ sarà così:

GeekRtr#clear line vty 1

Abbiamo premuto il tasto invio quando richiesto la conferma e ottenuto ‘OK’ come risultato. Con questo comando, abbiamo eliminato con successo username ‘monitor’ dalla sessione SSH, confermato dal comando output from qui sotto:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

In questo modo è possibile abilitare SSH nel router Cisco IOS.

- Bio

- Ultimi Post

Arranda Saputra

Ultimi messaggi di Arranda Saputra (vedi tutti)

- Come Spostare la Cartella Documenti di Windows 10 – agosto 31, 2020

- Come Spostare la Cartella sul Desktop in Windows 10 – 31 agosto 2020

- Ripristino configurazione di DHCP Server in Windows Server 2012 R2 – 9 gennaio 2020