SSH nebo Secure Shell je v podstatě zajištěné metodu přístupu a posílat příkazy do vašeho routeru CLI prostřednictvím připojení k síti, aniž byste museli připojit konzoli kabelem přímo. Na rozdíl od standardního telnetu, který odesílá data ve formátu prostého textu, SSH používá šifrování, které zajistí důvěrnost a integritu dat. Existují dvě verze SSH, kde SSH v2 je zlepšení od v1 kvůli bezpečnostním otvorům, které se nacházejí v v1., Ve výchozím nastavení, pokud povolíme SSH v směrovači Cisco IOS, bude podporovat obě verze.

Povolit SSH v Cisco IOS Router

můžeme zařadit proces, aby do těchto 4 jednoduchých kroků:

1. Příprava zařízení (Nastavení hostname, název domény, uživatelské jméno a hesla)

2. Příprava sítě (IP adresování & směrování)

3. Vygenerujte RSA klíč a aktivujte SSH

4. Použít SSH dopravy pro vtys

zbytek tohoto článku bude demonstrovat podrobné nastavení pro každý krok je uvedeno výše., Všimněte si, že pro první konfiguraci budete muset přistupovat k routeru přímo pomocí kabelu konzoly.

příprava zařízení

pro krok přípravy musíte zařízení pojmenovat a nastavit název domény. V tomto příkladu použijeme místní databázi pro pověření, takže je také povinné vytvořit alespoň jedno uživatelské jméno a heslo pro směrovač, protože SSH bez něj nebude fungovat., Příklad příkazu je následující:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

V tomto příkladu jsme vytvořili dva uživatelské jméno („admin“ a „monitor“) s různým stupněm oprávnění. To bude vysvětleno v části Ověření později.

prozatím to je vše, co musíme nakonfigurovat. V dalším kroku se chystáme nakonfigurovat síť.

Příprava sítě

konfigurace sítě se může lišit v závislosti na topologii sítě, se kterou pracujete., V tomto příkladu použijeme jednoduchou topologii, kde je jedno rozhraní routeru připojeno ke standardnímu přepínači Cisco s připojeným počítačem. Statická konfigurace IP byla dána PC s routerem Fa0 / 1 IP adresou jako brána. Máme také správu IP přiřazenou Rozhraní loopback na routeru., Viz schéma a konfigurace níže:

za Předpokladu, že všechny kabely správně připojeny, nyní budeme dát IP adresu routeru Fa0/1 a loopback rozhraní s konfigurací níže:

V tomto příkladu topologie, směrování konfigurace není nutná, a my bychom měli mít žádný problém s IP adresou dosažitelnosti. Ale vždy je dobré vše ověřit, v tomto případě bychom zkontrolovali, zda můžeme pingovat do počítače z Rozhraní loopback routeru.,

na základě výstupu výše ping z loopback rozhraní routeru do PC funguje a jistě bude fungovat i opačný ping. Proto můžeme dojít k závěru, že konfigurace sítě jsou dobré a můžeme se v tomto článku, kterým je konfigurace SSH, přesunout k našemu hlavnímu zaměření.

Vygenerovat RSA klíč a aktivujte SSH

V tomto kroku budeme generovat RSA klíče, který bude použit k šifrování SSH jeho data. Budete muset zadat velikost modulu klíče., Čím vyšší je číslo, tím silnější bude šifrování; ale vygenerování klíče bude trvat déle. V tomto příkladu konfigurace níže používáme 1024 jako velikost modulu klíče, zatímco výchozí velikost je 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Po nastavení jako výše, uvidíte zprávu podobné této:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Tato zpráva znamená, že SSH byl aktivován na routeru., Ověřit to můžeme vydat příkaz show ip ssh na router a výstup bude něco jako toto:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

možná se divíte, proč SSH verze 1.99 je zobrazen na výstupní místo verze 1 nebo verze 2. Odpověď na to je proto, že ve výchozím nastavení Cisco podporuje jak SSH v1, tak v2. Číslo 1.99 znamená zpětnou kompatibilitu.

podle osvědčených bezpečnostních postupů se však důrazně doporučuje zakázat SSH v1., Chcete-li to provést, můžeme jednoduše vydat příkaz níže, abychom deaktivovali zpětnou kompatibilitu v1.

GeekRtr(config)#ip ssh version 2

Po tom, nechat ověřit ještě jednou:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Dobře, jak můžete vidět na výstupu výše píše, verze 2.0 (cítím se více v bezpečí!) a to znamená, že jsme s tímto krokem hotovi. Pojďme na poslední krok.

použít SSH transport pro vtys

již jsme SSH aktivovali v předchozím kroku., Nyní zbývá jen dvě věci: použít SSH na virtuální terminálovou linku a poté nastavit metodu ověřování přihlášení pro použití místního uživatelského jména, které jsme vytvořili v kroku přípravy zařízení.

dosáhneme toho pomocí příkazového jako v příkladu níže:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

command line vty 0 4 se používá k určení maximální počet virtuálních terminálové relace povolen na routeru. V tomto příkladu povolujeme maximálně 5 relací (od čísla relace 0 po číslo relace 4) na routeru.,

příkaz transport input ssh použije SSH na virtuální terminál line a také zakázat další metody, jako je telnet. To znamená, že po použití tohoto příkazu je SSH jedinou metodou, kterou můžete použít pro přístup k routeru.

příkaz login místní je používají k ověření přihlašovací pokus proti místní uživatelské jméno databáze, a pamatujte, že jsme vytvořili dva místní uživatelské jméno předtím (viz krok 1).

s touto konfigurací jsme úspěšně povolili SSH na směrovači Cisco IOS.,

ověření

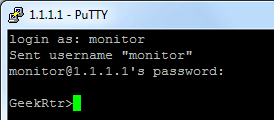

nyní budeme testovat přístup k našemu routeru pomocí klientského softwaru SSH na PC, v tomto příkladu používáme PuTTY. Jako cíl a SSH jsme zadali adresu zpětné smyčky routeru 1.1.1.1 jako typ připojení.

Jsme pak vyzváni k přihlášení, a tak jsme se zadejte uživatelské jméno „admin“ a heslo ‚letmein123‘ jak jsme nakonfigurován předtím (viz krok 1).,

Skvělé, můžeme se nyní dostat do routeru CLI vzdáleně pomocí SSH! Pamatujte si, že v kroku 1 jsme dali úroveň oprávnění 15 uživatelské jméno „admin“, a proto se může přímo vstoupit do privilegovaného režimu EXEC bez povolit heslo (označený ‚#‘ znak vedle routeru hostname). Co se stane, když se pokusíme přihlásit pomocí uživatelského jména „monitor“?,

uživatelské jméno zůstane v uživatelském režimu EXEC (indikován ‚>‘ přihlaste se vedle routeru hostname). V kroku 1 jsme tomuto uživatelskému jménu nepřidělili žádnou úroveň oprávnění, proto je ve výchozí úrovni oprávnění 1. Nemůže provádět žádné změny konfigurace v režimu user EXEC, dokud nezadá příkaz Povolit a zadat heslo. Povolení hesla je nutné, aby to fungovalo, a proto jsme jej nakonfigurovali v kroku 1.,

Správa relace SSH

někdy bychom chtěli vědět, kdo je aktuálně přihlášen k našemu routeru. Můžeme snadno zobrazit aktivní uživatele vydáním příkazu Zobrazit uživatele na routeru. Výstup bude něco jako toto:

výstup výše uvedeného vyplývá, že jak uživatelské jméno „admin“ a „monitor“ jsou v současné době přihlášení ze stejné IP adresy, protože budeme používat pouze jeden POČÍTAČ v této demonstrace. Můžete však vidět, že každý z nich má jiné číslo relace., Uživatelské jméno ‚admin‘ má číslo relace 0 a uživatelské jméno ‚monitor‘ má číslo relace 1.

A pokud si všimnete, hvězdička (*) označte na „admin“ na uživatelské jméno naznačuje, že tento příkaz je proveden z ‚admin‘ zasedání. Můžete odpojit libovolnou relaci z privilegovaného režimu EXEC vydáním příkazového řádku clear vty x, kde ‚ x ‚ je číslo relace. V tomto příkladu chceme odpojit relaci od uživatelského jména „monitor“, a proto použijeme příkazový řádek clear vty 1., Výstup na „admin“ zasedání bude jako toto:

GeekRtr#clear line vty 1

Jsme stiskli enter, když žádal o potvrzení, a dostal “ OK “ jako výsledek. S tímto příkazem jsme úspěšně vyhodili uživatelské jméno „monitor“ z SSH relace, potvrzen výstup z příkazu níže:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

tímto způsobem můžete povolit SSH v Cisco IOS směrovače.

- Bio

- Poslední zprávy

Arranda Saputra

Nejnovější příspěvky Arranda Saputra (zobrazit všechny)

- Jak Přesunout Složku Dokumenty v systému Windows 10 – 31. srpna 2020

- Jak Přesunout Složku Desktop v systému Windows 10 – 31. srpna 2020

- Obnovit na Server DHCP v systému Windows Server 2012 R2 – 9. ledna 2020