SSH sau Secure Shell este de fapt un asigurat metodă de accesare și trimiterea de comenzi la router e CLI printr-o conexiune la rețea, fără a fi nevoie să conectați o consolă de cablu în mod direct. Spre deosebire de telnet standard care trimite date în format text simplu, SSH folosește criptarea care va asigura confidențialitatea și integritatea datelor. Există două versiuni ale SSH, unde SSH v2 este o îmbunătățire față de v1 datorită găurilor de securitate care se găsesc în v1., În mod implicit, dacă vom activa SSH în Cisco IOS Router-ul va sprijini ambele versiuni.

activați SSH în Cisco IOS Router

putem clasifica procesul în aceste 4 pași simpli de mai jos:

1. Pregătirea dispozitivului (nume de gazdă de configurare, nume de domeniu, nume de utilizator și parole)

2. Pregătirea rețelei (adresare IP & rutare)

3. Generați cheia RSA și activați SSH

4. Aplica SSH de transport pentru vtys

restul acestui articol va demonstra configurația detaliată a fiecărui pas menționate mai sus., Rețineți că pentru prima configurare va trebui să accesați routerul direct folosind un cablu de consolă.

pregătirea dispozitivului

pentru etapa de pregătire, trebuie să denumiți dispozitivul și să setați numele de domeniu. În acest exemplu vom folosi baza de date locală pentru acreditări, deci este obligatoriu să creăm cel puțin un nume de utilizator și o parolă pentru router, deoarece SSH nu va funcționa fără acesta., Exemplu de comandă pentru a face este după cum urmează:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

În acest exemplu am creat două nume de utilizator („admin” și „monitor”) cu diferit nivel de privilegiu. Acest lucru va fi explicat mai târziu în secțiunea de verificare.

pentru moment, asta e tot ce avem nevoie pentru a configura. În pasul următor vom configura rețeaua.

pregătirea rețelei

configurația rețelei poate varia în funcție de topologia rețelei cu care lucrați., În acest exemplu, vom folosi o topologie simplă în cazul în care o interfață a routerului conectat la un comutator standard Cisco cu un PC atașat la acesta. Configurația IP statică a fost dată PC-ului cu adresa IP FA0/1 a routerului ca gateway. De asemenea, avem un IP de management atribuit interfeței loopback de pe router., Vă rugăm să consultați diagrama și de configurare de mai jos:

Presupunând că toate cablurile conectate corect, acum am de gând să dau adresa IP a router-ului Fa0/1 și interfață de loopback cu configurațiile de mai jos:

În acest exemplu de topologie, configurare de rutare nu este necesară și ar trebui să avem nici o problemă cu adresa IP accesibilitate. Dar este întotdeauna o idee bună să verificăm totul, în acest caz am verifica dacă putem face ping la PC din interfața loopback a routerului.,

pe baza ieșirii de mai sus ping de la interfața loopback a routerului la PC funcționează și cu siguranță ping-ul opus va funcționa și el. Prin urmare, putem concluziona că configurațiile de rețea sunt bune și putem trece la accentul nostru principal în acest articol, care este configurația SSH.

generați cheia RSA și activați SSH

în acest pas vom genera cheia RSA care va fi utilizată de SSH pentru a cripta datele sale. Va trebui să specificați dimensiunea modulului cheie., Cu cât numărul este mai mare, cu atât criptarea va deveni mai puternică; dar va dura mai mult timp pentru a genera cheia. În acest exemplu de configurare de mai jos folosim 1024 ca dimensiune modul cheie, în timp ce dimensiunea implicită este 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

După configurarea ca mai sus, veți vedea un mesaj similar cu acesta:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Acest mesaj indică faptul că SSH a fost activat pe router., Pentru a verifica dacă putem emite comanda show ip ssh pe router și de ieșire va fi ceva de genul:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

poate Vă întrebați de ce SSH versiunea 1.99 este afișată pe partea de ieșire în loc de versiunea 1 sau versiunea 2. Răspunsul pentru asta se datorează faptului că, în mod implicit, Cisco acceptă atât SSH v1, cât și v2. Numărul 1.99 este de a indica compatibilitatea înapoi.

cu toate acestea, în conformitate cu cele mai bune practici de securitate, este foarte recomandat să dezactivați SSH v1., Pentru a face acest lucru, putem emite pur și simplu comanda de mai jos pentru a dezactiva compatibilitatea înapoi v1.

GeekRtr(config)#ip ssh version 2

După aceea, să verifice încă o dată:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Bine, după cum puteți vedea pe cel de ieșire de mai sus se spune versiunea 2.0 (mă simt mai în siguranță acum!) și asta înseamnă că am terminat cu acest pas. Să trecem la ultimul pas.

aplicați transportul SSH pentru vtys

avem deja SSH activat în pasul anterior., Acum avem doar două lucruri de făcut: aplicați SSH pe linia terminalului virtual, apoi setați metoda de autentificare de conectare pentru a utiliza numele de utilizator local pe care l-am creat în pasul de pregătire a dispozitivului.

Vom realiza acest lucru folosind comanda ca în exemplul de mai jos:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

command line vty 0 4 este folosit pentru a specifica numărul maxim de terminal virtual sesiuni de permis de pe router. În acest exemplu, permitem maxim 5 sesiuni (de la numărul sesiunii 0 la numărul sesiunii 4) pe router.,

comanda transport input ssh va aplica SSH la linia terminalului virtual și va dezactiva și alte metode precum telnet. Asta înseamnă că după aplicarea acestei comenzi, SSH este singura metodă pe care o puteți utiliza pentru a accesa routerul.

comanda login local este utilizată pentru a autentifica orice încercare de conectare împotriva bazei de date locale de nume de utilizator și nu uitați că am creat două nume de utilizator local înainte (consultați Pasul 1).

cu această configurație, ne-am activa cu succes SSH pe router Cisco IOS.,

verificare

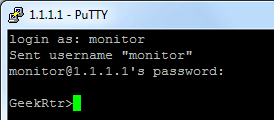

acum vom testa accesarea routerului nostru folosind un software client SSH pe PC, în acest exemplu folosim PuTTY. Am specificat adresa router loopback 1.1.1.1 ca destinație și SSH ca tip de conexiune.

Suntem apoi vi se solicită să vă conectați, așa că tipul de utilizator „admin” și parola ‘letmein123’ ca am configurat înainte (vezi pasul 1).,

Mare, acum putem ajunge în router CLI de la distanță folosind SSH! Amintiți-vă că la Pasul 1 am dat privilegiul nivel 15 numelui de utilizator „admin”, prin urmare, poate intra direct în modul EXEC privilegiat fără o parolă de activare (indicată prin semnul ” # ” de lângă numele de gazdă al routerului). Ce se întâmplă dacă încercăm să ne autentificăm folosind numele de utilizator „monitor”?,

Acest utilizator rămâne în user EXEC mode (indicată de ‘>’ semn lângă router hostname). La Pasul 1, nu am atribuit niciun nivel de privilegii acestui nume de utilizator, prin urmare, este în nivelul implicit de privilegiu 1. Nu poate face nicio modificare de configurare în modul EXEC al utilizatorului până când nu intră în command enable și introduceți parola. Activarea parolei este necesară pentru ca aceasta să funcționeze și de aceea am configurat-o la Pasul 1.,

gestionarea sesiunii SSH

uneori am vrea să știm cine este conectat în prezent la routerul nostru. Putem arăta cu ușurință utilizatorii activi prin emiterea de comenzi arată utilizatorii pe router. Producția va fi ceva de genul:

ieșire de mai sus arată că atât numele de utilizator „admin” și „monitor” în prezent, sunt înregistrate la aceeași adresă IP, când ne-am folosi doar un singur PC în această demonstrație. Cu toate acestea, puteți vedea că fiecare dintre ele are un număr de sesiune diferit., Numele de utilizator „admin” are numărul sesiunii 0 și numele de utilizator „monitor” are numărul sesiunii 1.

și dacă observați, marcajul asterisc (*) de pe numele de utilizator „admin” indică faptul că această comandă este executată din sesiunea „admin”. Puteți deconecta orice sesiune de la modul EXEC privilegiat prin emiterea de comandă clear line VTY x unde ” x ” este numărul sesiunii. În acest exemplu, dorim să deconectăm sesiunea de la numele de utilizator „monitor” și, prin urmare, vom folosi comanda clear line vty 1., Ieșirea din sesiunea „admin”va fi astfel:

GeekRtr#clear line vty 1

am apăsat tasta enter când am cerut confirmarea și am obținut ” OK ” ca rezultat. Cu aceasta comanda, am reușit cu succes dat afară de utilizator „monitor” din sesiune SSH, confirmat de ieșire de comandă de mai jos:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

În acest fel puteți activa SSH în Cisco IOS router.

- Bio

- cele mai Recente Mesaje

Arranda Saputra

Ultimele posturi de Arranda Saputra (vezi toate)

- Cum să se miște Documente Folder în Windows 10 – 31 August 2020

- Cum să se miște Folder pe Desktop în Windows 10 – 31 August, în 2020,

- Restore Server DHCP în Windows Server 2012 R2 – 9 ianuarie 2020