SSH lub Secure Shell to zasadniczo zabezpieczona metoda uzyskiwania dostępu i wysyłania poleceń do CLI routera za pośrednictwem połączenia sieciowego; bez konieczności podłączania kabla konsoli bezpośrednio. W przeciwieństwie do standardowej sieci telnet, która wysyła dane w formacie zwykłego tekstu, SSH wykorzystuje szyfrowanie, które zapewnia poufność i integralność danych. Istnieją dwie wersje SSH, gdzie SSH v2 jest ulepszeniem w stosunku do v1 ze względu na luki w zabezpieczeniach, które znajdują się w v1., Domyślnie, jeśli włączymy SSH w routerze Cisco IOS, będzie on obsługiwał obie wersje.

Włącz SSH w routerze Cisco IOS

możemy sklasyfikować proces do następujących 4 prostych kroków:

1. Przygotowanie urządzenia (Konfiguracja nazwy hosta, nazwy domeny, nazwy użytkownika i haseł)

2. Przygotowanie sieci (adresowanie IP & routing)

3. Wygeneruj klucz RSA i aktywuj SSH

4. Zastosuj transport SSH dla vtys

reszta tego artykułu pokaże szczegółową konfigurację każdego kroku wymienionego powyżej., Należy pamiętać, że w przypadku konfiguracji po raz pierwszy będziesz musiał uzyskać dostęp do routera bezpośrednio za pomocą kabla konsoli.

przygotowanie urządzenia

aby wykonać krok przygotowania, musisz nazwać urządzenie i ustawić nazwę domeny. W tym przykładzie użyjemy lokalnej bazy danych dla poświadczeń, więc obowiązkowe jest również utworzenie przynajmniej jednej nazwy użytkownika i hasła dla routera, ponieważ SSH nie będzie działać bez niego., Przykładowe polecenie, aby to zrobić, jest następujące:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

w tym przykładzie utworzyliśmy dwie nazwy użytkownika (’admin' i 'monitor') o różnych poziomach uprawnień. Zostanie to wyjaśnione w dalszej części sekcji dotyczącej weryfikacji.

na razie wystarczy skonfigurować. W następnym kroku skonfigurujemy sieć.

przygotowanie sieci

konfiguracja sieci może się różnić w zależności od topologii sieci, z którą pracujesz., W tym przykładzie użyjemy prostej topologii, w której jeden interfejs routera podłączony do standardowego przełącznika Cisco z podłączonym do niego komputerem. Statyczna konfiguracja IP została przekazana do komputera z adresem IP routera Fa0/1 jako bramy. Mamy również adres IP zarządzania przypisany do interfejsu loopback na routerze., Proszę zapoznać się ze schematem i konfiguracją poniżej:

zakładając, że wszystkie kable są prawidłowo podłączone, teraz podamy adres IP routera Fa0/1 i interfejs loopback z poniższymi konfiguracjami:

w tej przykładowej topologii konfiguracja routingu nie jest wymagana i nie powinniśmy mieć problemu z osiągalnością adresu IP. Ale zawsze dobrze jest wszystko zweryfikować, w tym przypadku sprawdzilibyśmy, czy możemy ping do komputera z interfejsu loopback routera.,

na podstawie powyższego wyniku ping z interfejsu loopback routera do komputera działa i na pewno działa również ping przeciwny. Dlatego możemy stwierdzić, że wszystkie konfiguracje sieciowe są dobre i możemy przejść do naszego głównego tematu w tym artykule, którym jest konfiguracja SSH.

Wygeneruj klucz RSA i aktywuj SSH

w tym kroku wygenerujemy klucz RSA, który będzie używany przez SSH do szyfrowania danych. Musisz określić rozmiar modułu klucza., Im wyższa liczba, tym silniejsze będzie szyfrowanie; ale wygenerowanie klucza zajmie więcej czasu. W poniższej konfiguracji przykładowej używamy 1024 jako rozmiaru modułu klucza, podczas gdy domyślny rozmiar to 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

po skonfigurowaniu jak powyżej, zobaczysz komunikat podobny do tego:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

ten komunikat wskazuje, że SSH został aktywowany na routerze., Aby to zweryfikować, możemy wydać polecenie show ip SSH na routerze i wynik będzie taki:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

możesz się zastanawiać, dlaczego SSH w wersji 1.99 jest wyświetlany na wyjściu zamiast wersji 1 lub wersji 2. Odpowiedzią na to jest to, że domyślnie Cisco obsługuje zarówno SSH v1, jak i v2. Liczba 1.99 ma wskazywać na kompatybilność wsteczną.

jednak, zgodnie z najlepszymi praktykami bezpieczeństwa, zaleca się wyłączenie SSH v1., Aby to zrobić, możemy po prostu wydać polecenie poniżej, aby wyłączyć wsteczną kompatybilność v1.

GeekRtr(config)#ip ssh version 2

po tym, sprawdźmy jeszcze raz:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

ok, jak widać na wyjściu powyżej mówi Wersja 2.0 (czuję się bardziej zabezpieczyć!), a to oznacza, że skończyliśmy z tym krokiem. Przejdźmy do ostatniego kroku.

Zastosuj transport SSH dla vtys

mamy już aktywowany SSH w poprzednim kroku., Teraz mamy tylko dwie rzeczy do zrobienia: zastosuj SSH na wirtualnej linii terminala, a następnie Ustaw metodę uwierzytelniania loginu, aby używała lokalnej nazwy użytkownika, którą utworzyliśmy w etapie przygotowania urządzenia.

osiągniemy to za pomocą polecenia, jak w przykładzie poniżej:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

wiersz poleceń vty 0 4 jest używany do określenia maksymalnej liczby sesji terminala Wirtualnego dozwolonej na routerze. W tym przykładzie zezwalamy na maksymalnie 5 sesji (od numeru sesji 0 do numeru sesji 4) na routerze.,

polecenie transport input ssh zastosuje SSH do wirtualnej linii terminala, a także wyłączy inne metody, takie jak telnet. Oznacza to, że po zastosowaniu tego polecenia, SSH jest jedyną metodą, której można użyć, aby uzyskać dostęp do routera.

polecenie login local jest używane do uwierzytelniania każdej próby logowania z lokalnej bazy danych użytkownika i pamiętaj, że wcześniej utworzyliśmy dwie lokalne nazwy użytkownika (patrz krok 1).

dzięki tej konfiguracji z powodzeniem włączyliśmy SSH na routerze Cisco IOS.,

weryfikacja

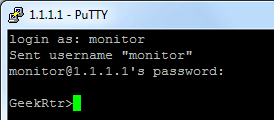

teraz będziemy testować dostęp do naszego routera za pomocą oprogramowania klienta SSH na komputerze, w tym przykładzie używamy PuTTY. Podaliśmy Router loopback address 1.1.1.1 jako destination i SSH jako typ połączenia.

wpisujemy nazwę Użytkownika 'admin' i hasło 'letmein123′, ponieważ skonfigurowany wcześniej (patrz krok 1).,

świetnie, możemy teraz dostać się do routera CLI zdalnie za pomocą SSH! Pamiętaj, że w kroku 1 daliśmy poziom uprawnień 15 użytkownikowi 'admin' , dlatego może on bezpośrednio wejść w uprzywilejowany tryb EXEC bez włączonego hasła(oznaczonego znakiem ' # ' obok nazwy hosta routera). Co się stanie, jeśli spróbujemy zalogować się za pomocą nazwy użytkownika „monitor”?,

ta nazwa użytkownika pozostaje w trybie EXEC użytkownika (wskazanym przez znak”> ” obok nazwy hosta routera). W kroku 1 nie przypisaliśmy żadnego poziomu uprawnień do tej nazwy użytkownika, dlatego jest to domyślny poziom uprawnień 1. Nie może dokonać żadnych zmian konfiguracyjnych w trybie Exec użytkownika, dopóki nie wprowadzi polecenia Włącz i wprowadź hasło. Włącz hasło jest wymagane, aby to działało, dlatego skonfigurowaliśmy je w kroku 1.,

Zarządzanie sesją SSH

czasami chcielibyśmy wiedzieć, kto jest aktualnie zalogowany do naszego routera. Możemy łatwo pokazać aktywnych użytkowników wydając polecenie show users na routerze. Wyjście będzie takie:

powyższe wyjście pokazuje, że zarówno nazwa użytkownika 'admin', jak i 'monitor' są obecnie zalogowane z tego samego adresu IP, ponieważ używamy tylko jednego komputera w tej demonstracji. Jednak widać, że każda z nich ma inny numer sesji., Nazwa użytkownika „admin” ma numer sesji 0, a nazwa użytkownika „monitor” numer sesji 1.

I jeśli zauważysz, gwiazdka ( * ) na nazwie użytkownika 'admin' oznacza, że to polecenie jest wykonywane z sesji 'admin'. Możesz odłączyć dowolną sesję od uprzywilejowanego trybu EXEC, wydając polecenie clear line vty X, gdzie ' x ' jest numerem sesji. W tym przykładzie chcemy odłączyć sesję od nazwy użytkownika 'monitor' i dlatego użyjemy polecenia clear line vty 1., Wyjście w sesji 'admin' będzie takie:

GeekRtr#clear line vty 1

wcisnęliśmy klawisz enter, gdy zapytaliśmy o potwierdzenie i otrzymaliśmy 'OK' jako wynik. Za pomocą tego polecenia, udało nam się usunąć nazwę użytkownika 'monitor' z sesji SSH, potwierdzoną przez wyjście z polecenia poniżej:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

w ten sposób można włączyć SSH w routerze Cisco IOS.

- Bio

- najnowsze posty

Arranda Saputra

najnowsze posty Arranda Saputra (Zobacz wszystkie)

- jak przenosić dokumenty folder w systemie Windows 10 – 31 sierpnia 2020

- jak przenieść folder pulpitu w systemie Windows 10 – 31 sierpnia 2020

- Przywróć serwer DHCP w systemie Windows Server 2012 R2 – 9 stycznia 2020