kryptosystem jest implementacją technik kryptograficznych i towarzyszącej im infrastruktury w celu dostarczania informacji Służby Bezpieczeństwa. Kryptosystem jest również określany jako system szyfrowy.

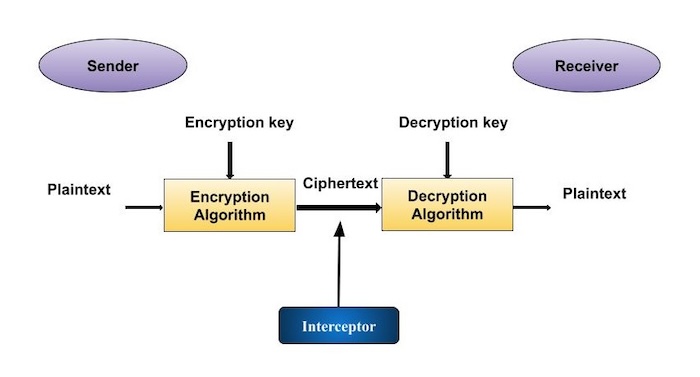

omówmy prosty model kryptosystemu, który zapewnia poufność przesyłanych informacji., Ten podstawowy model przedstawiony jest na ilustracji poniżej −

ilustracja pokazuje nadawcę, który chce przesłać pewne poufne dane do odbiorcy w taki sposób, że żadna strona przechwytująca lub podsłuchująca na kanale komunikacyjnym nie może wyodrębnić danych.

celem tego prostego kryptosystemu jest to, że pod koniec procesu tylko nadawca i odbiorca będą znali zwykły tekst.

Komponenty kryptosystemu

poszczególne komponenty podstawowego kryptosystemu są następujące −

-

tekst jawny., Jest to dane, które mają być chronione podczas transmisji.

-

algorytm szyfrowania. Jest to proces matematyczny, który wytwarza zaszyfrowany tekst dla dowolnego zwykłego tekstu i klucza szyfrującego. Jest to algorytm kryptograficzny, który przyjmuje tekst zwykły i klucz szyfrujący jako wejście i tworzy tekst szyfrowy.

-

Ciphertext. Jest to zaszyfrowana wersja zwykłego tekstu wytworzona przez algorytm szyfrowania przy użyciu określonego klucza szyfrowania. Szyfrogram nie jest strzeżony. Płynie na kanale publicznym. Może zostać przechwycony lub naruszony przez każdego, kto ma dostęp do kanału komunikacyjnego.,

-

algorytm deszyfrowania, jest to proces matematyczny, który tworzy unikalny tekst jawny dla dowolnego szyfru i klucza deszyfrującego. Jest to algorytm kryptograficzny, który pobiera tekst szyfrowy i klucz deszyfrujący jako wejście i wyprowadza zwykły tekst. Algorytm deszyfrowania zasadniczo odwraca algorytm szyfrowania i dlatego jest z nim ściśle związany.

-

klucz szyfrujący. Jest to wartość znana nadawcy. Nadawca wprowadza klucz szyfrowania do algorytmu szyfrowania wraz ze zwykłym tekstem w celu obliczenia tekstu szyfrowego.

-

klucz odszyfrowujący., Jest to wartość znana odbiorcy. Klucz deszyfrujący jest powiązany z kluczem szyfrującym, ale nie zawsze jest z nim identyczny. Odbiornik wprowadza klucz deszyfrujący do algorytmu deszyfrującego wraz z tekstem szyfrowym w celu obliczenia zwykłego tekstu.

dla danego kryptosystemu zbiór wszystkich możliwych kluczy deszyfrujących nazywany jest przestrzenią klucza.

interceptor (atakujący) jest nieautoryzowanym podmiotem, który próbuje określić tekst jawny. Widzi szyfrogram i może znać algorytm deszyfrowania. On jednak nigdy nie może znać klucza deszyfrującego.,

typy Kryptosystemów

Zasadniczo istnieją dwa typy kryptosystemów oparte na sposobie, w jaki szyfrowanie-deszyfrowanie odbywa się w systemie −

- symetryczne szyfrowanie klucza

- asymetryczne szyfrowanie klucza

główną różnicą między tymi kryptosystemami jest zależność między szyfrowaniem a kluczem deszyfrującym. Logicznie rzecz biorąc, w każdym kryptosystemie oba klucze są ściśle powiązane. Praktycznie niemożliwe jest odszyfrowanie tekstu szyfrowego kluczem niezwiązanym z kluczem szyfrującym.,

Szyfrowanie kluczem symetrycznym

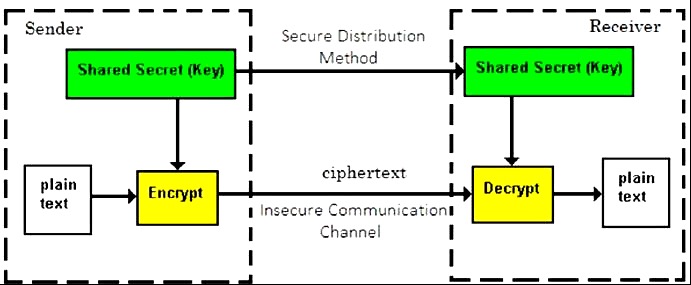

proces szyfrowania, w którym te same klucze są używane do szyfrowania i deszyfrowania informacji, jest znany jako Szyfrowanie kluczem symetrycznym.

badanie kryptografii symetrycznej określa się mianem kryptografii symetrycznej. Kryptosystemy symetryczne są również czasami określane jako kryptosystemy klucza tajnego.

kilka znanych przykładów metod szyfrowania kluczy symetrycznych to: Digital Encryption Standard (DES), Triple-DES (3DES), IDEA i BLOWFISH.

przed 1970 rokiem wszystkie kryptosystemy stosowały symetryczne szyfrowanie kluczy., Nawet dzisiaj jego znaczenie jest bardzo wysokie i jest szeroko stosowane w wielu kryptosystemach. Jest bardzo mało prawdopodobne, aby to szyfrowanie zanikło, ponieważ ma pewne zalety w porównaniu z szyfrowaniem kluczy asymetrycznych.

najważniejsze cechy kryptosystemu opartego na szyfrowaniu kluczy symetrycznych to −

-

Osoby korzystające z szyfrowania kluczy symetrycznych muszą dzielić wspólny klucz przed wymianą informacji.

-

zaleca się regularną zmianę kluczy, aby zapobiec atakom na system.,

-

musi istnieć solidny mechanizm wymiany klucza między komunikującymi się stronami. Ponieważ klucze muszą być regularnie wymieniane, mechanizm ten staje się kosztowny i uciążliwy.

-

w grupie N osób, aby umożliwić dwustronną komunikację między dowolnymi dwoma osobami, liczba kluczy wymaganych dla grupy wynosi n × (n-1) / 2.

-

długość klucza (liczba bitów) w tym szyfrowaniu jest mniejsza, a zatem proces szyfrowania-deszyfrowanie jest szybsze niż szyfrowanie klucza asymetrycznego.,

-

moc obliczeniowa systemu komputerowego wymagana do uruchomienia algorytmu symetrycznego jest mniejsza.

wyzwanie kryptosystemu klucza symetrycznego

istnieją dwa restrykcyjne wyzwania związane z zastosowaniem kryptografii klucza symetrycznego.

-

ustanowienie klucza − przed każdą komunikacją zarówno nadawca, jak i odbiorca muszą uzgodnić tajny klucz symetryczny. Wymaga to wprowadzenia bezpiecznego mechanizmu ustanawiania kluczy.,

-

problem z zaufaniem − ponieważ nadawca i odbiorca używają tego samego klucza symetrycznego, istnieje domniemany wymóg, aby nadawca i odbiorca „ufali” sobie nawzajem. Na przykład może się zdarzyć, że odbiorca utraci klucz na rzecz atakującego, a nadawca nie zostanie o tym poinformowany.

te dwa wyzwania są wysoce krępujące dla współczesnej komunikacji. Dzisiaj ludzie muszą wymieniać się informacjami z nieznanymi i niezaufanymi stronami. Na przykład komunikacja między sprzedawcą internetowym a klientem., Te ograniczenia symetrycznego szyfrowania kluczy spowodowały powstanie schematów szyfrowania kluczy asymetrycznych.

Szyfrowanie kluczem asymetrycznym

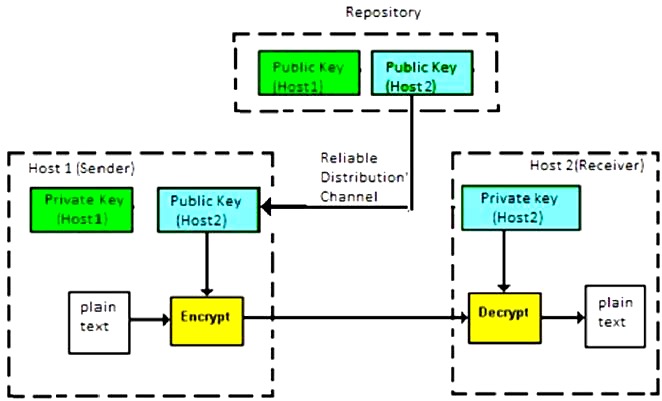

proces szyfrowania, w którym różne klucze są używane do szyfrowania i deszyfrowania informacji, jest znany jako Szyfrowanie kluczem asymetrycznym. Chociaż klucze są różne, są one matematycznie powiązane i dlatego możliwe jest odzyskanie zwykłego tekstu przez odszyfrowanie tekstu zaszyfrowanego., Proces ten jest przedstawiony na poniższej ilustracji −

asymetryczne szyfrowanie klucza zostało wynalezione w XX wieku, aby dojść do konieczności wcześniejszego udostępnienia tajnego klucza między komunikującymi się osobami. Najważniejsze cechy tego schematu szyfrowania są następujące −

-

każdy użytkownik w tym systemie musi mieć parę różnych kluczy, klucz prywatny i klucz publiczny. Klucze te są matematycznie powiązane − gdy jeden klucz jest używany do szyfrowania, drugi może odszyfrować tekst szyfrowy z powrotem do oryginalnego zwykłego tekstu.,

-

wymaga umieszczenia klucza publicznego w repozytorium publicznym i klucza prywatnego jako dobrze strzeżonej tajemnicy. Stąd ten schemat szyfrowania nazywany jest również szyfrowaniem klucza publicznego.

-

chociaż klucze publiczne i prywatne użytkownika są powiązane, obliczeniowo nie jest możliwe znalezienie jednego z innych. To jest siła tego planu.

-

gdy Host1 musi wysłać dane do Host2, uzyskuje klucz publiczny Host2 z repozytorium, szyfruje dane i przesyła je.

-

Host2 używa swojego klucza prywatnego do wyodrębnienia zwykłego tekstu.,

-

Długość kluczy (liczba bitów) w tym szyfrowaniu jest duża, a zatem proces szyfrowania-deszyfrowania jest wolniejszy niż szyfrowanie klucza symetrycznego.

-

moc obliczeniowa systemu komputerowego wymagana do uruchomienia algorytmu asymetrycznego jest wyższa.

symetryczne kryptosystemy są pojęciem naturalnym. W przeciwieństwie do tego, kryptosystemy klucza publicznego są dość trudne do zrozumienia.

Możesz pomyśleć, w jaki sposób klucz szyfrujący i klucz deszyfrujący mogą być „powiązane”, a mimo to niemożliwe jest określenie klucza deszyfrującego z klucza szyfrującego?, Odpowiedź leży w pojęciach matematycznych. Możliwe jest zaprojektowanie kryptosystemu, którego klucze mają tę właściwość. Pojęcie kryptografii klucza publicznego jest stosunkowo nowe. Znanych jest mniej algorytmów klucza publicznego niż algorytmy symetryczne.

wyzwanie Kryptosystemów klucza publicznego

Kryptosystemów klucza publicznego ma jedno istotne wyzwanie-użytkownik musi zaufać, że klucz publiczny, którego używa w komunikacji z osobą, jest naprawdę kluczem publicznym tej osoby i nie został sfałszowany przez złośliwą stronę trzecią.,

jest to zwykle realizowane za pomocą infrastruktury klucza publicznego (PKI) składającej się z zaufanej strony trzeciej. Osoba trzecia bezpiecznie zarządza i poświadcza autentyczność kluczy publicznych. Gdy strona trzecia jest proszona o dostarczenie klucza publicznego dla każdej komunikującej się osoby X, zaufane jest dostarczenie prawidłowego klucza publicznego.

osoba trzecia zadowala się co do tożsamości użytkownika poprzez proces poświadczenia, notaryzacji lub innego procesu – że X jest jedynym, lub unikalnym na świecie, X., Najczęstszą metodą udostępniania zweryfikowanych kluczy publicznych jest osadzenie ich w certyfikacie podpisanym cyfrowo przez zaufaną stronę trzecią.,f kryptosystemy podano poniżej −

| kryptosystemy symetryczne | kryptosystemy klucza publicznego | |

|---|---|---|

| relacja między kluczami | ta sama | różna, ale matematycznie powiązana |

| klucz szyfrowania | symetryczny | publiczny |

| klucz deszyfrujący | symetryczny | prywatny |

ze względu na zalety i wady obu systemów, kryptosystemy klucza symetrycznego i klucza publicznego są często używane razem w praktycznym zabezpieczeniu informacji systemy.,

zasada Kerckhoffa dotycząca kryptosystemu

w XIX wieku Holenderski kryptograf A. Kerckhoff przedstawił wymagania dobrego kryptosystemu. Kerckhoff stwierdził, że system kryptograficzny powinien być bezpieczny, nawet jeśli wszystko o systemie, z wyjątkiem klucza, jest wiedzą publiczną. Sześć zasad projektowych zdefiniowanych przez Kerckhoffa dla kryptosystemu to −

-

kryptosystem powinien być niełamliwy praktycznie, jeśli nie matematycznie.,

-

upadek kryptosystemu w ręce intruza nie powinien prowadzić do jakiegokolwiek kompromisu systemu, zapobiegając wszelkim niedogodnościom dla użytkownika.

-

klucz powinien być łatwo komunikatywny, zapadalny i zmienny.

-

tekst szyfrowy powinien być przesyłany telegraficznie, niezabezpieczonym kanałem.

-

aparat szyfrujący i dokumenty powinny być przenośne i obsługiwane przez jedną osobę.,

-

wreszcie, konieczne jest, aby system był łatwy w użyciu, nie wymagając ani wysiłku psychicznego, ani znajomości długiej serii zasad do przestrzegania.

druga reguła jest obecnie znana jako zasada Kerckhoffa. Jest on stosowany praktycznie we wszystkich współczesnych algorytmach szyfrujących, takich jak DES, AES itp. Te publiczne algorytmy są uważane za całkowicie bezpieczne. Bezpieczeństwo zaszyfrowanej wiadomości zależy wyłącznie od bezpieczeństwa tajnego klucza szyfrującego.

utrzymywanie algorytmów w tajemnicy może stanowić istotną barierę dla kryptoanalizy., Jednak utrzymywanie algorytmów w tajemnicy jest możliwe tylko wtedy, gdy są one używane w ściśle ograniczonym kręgu.

w dzisiejszych czasach kryptografia musi zaspokajać potrzeby użytkowników, którzy są podłączeni do Internetu. W takich przypadkach użycie tajnego algorytmu nie jest możliwe, dlatego Zasady Kerckhoffa stały się niezbędnymi wytycznymi do projektowania algorytmów we współczesnej kryptografii.