SSHまたはセキュアシェルは、基本的にネットワーク接続を介してルータのCLIにコマンドにアクセスして送信するセキュリティで保護された方法です。 プレーンテキスト形式でデータを送信する標準のtelnetとは異なり、SSHはデータの機密性と整合性を保証する暗号化を使用します。 ここでは、SSH v2はv1にあるセキュリティホールのためにv1から改善されています。, デフォルトの場合を可能にしていますSSH Cisco IOSのルーターで両対応できます。

Cisco IOSルータのSSHを有効にして下さい

私達は次これらの4つの簡単なステップにプロセスを分類してもいいです:

1. デバイスの準備(ホスト名、ドメイン名、ユーザー名、パスワードの設定)

2. ネットワーク準備(IPアドレス指定&ルーティング)

3. RSAキーを生成し、SSHを有効にします4. VtysにSSHトランスポートを適用する

この記事の残りの部分では、上記の各ステップの詳細な設定を示します。, 初めての設定では、コンソールケーブルを使用してルータに直接アクセスする必要があります。

デバイスの準備

準備ステップでは、デバイスに名前を付け、ドメイン名を設定する必要があります。 この例では、資格情報にローカルデータベースを使用しますので、SSHはそれなしでは動作しませんので、ルータの少なくとも一つのユーザー名とパスワードを作成する, これを行うコマンド例は次のとおりです。

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

この例では、異なるレベルの特権を持つ二つのユーザー名(’admin’と’monitor’)を作成しました。 これについては、後の検証の項で説明します。

今のところ、それは我々が設定する必要があるすべてです。 次のステップでは、ネットワークを設定します。

ネットワーク準備

ネットワーク構成は、作業しているネットワークトポロジによって異なる場合があります。, この例では、ルータのあるインターフェイスが標準のCiscoスイッチに接続され、PCが接続されている単純なトポロジを使用します。 静的IP設定は、ゲートウェイとしてルータFa0/1IPアドレスを使用してPCに与えられています。 また、ルータのループバックインターフェイスに割り当てられた管理IPもあります。, 以下の図と設定を参照してください。

すべてのケーブルが正しく接続されていると仮定すると、IPアドレスにルータFa0/1とループバックインターフェイスを以下の構成で与えるつもりです。

この例のトポロジでは、ルーティング構成は不要であり、ipアドレスの到達可能性に問題はありません。 この場合、ルーターのループバックインターフェイスからPCにpingできるかどうかを確認します。,

上記の出力に基づいて、ルーターのループバックインターフェイスからPCへのpingが機能しており、確かに反対のpingも機能します。 したがって、ネットワーク構成はすべて良好であると結論付けることができ、この記事の主な焦点であるSSH構成に移ることができます。

RSAキーを生成し、SSHを有効にします

このステップでは、SSHがデータを暗号化するために使用するRSAキーを生成します。 キーモジュラスのサイズを指定する必要があります。, 数が多いほど、暗号化は強くなりますが、鍵の生成にはより多くの時間がかかります。 以下の設定例では、キーモジュラスサイズとして1024を使用していますが、デフォルトのサイズは512です。

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

上記のように設定すると、次のようなメッセージが表示されます。

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

このメッセージは、SSHがルータでアクティブ, それを確認するために、ルータ上でコマンドshow ip sshを発行することができ、出力は次のようになります。

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

SSHバージョン1.99がバージョン1またはバージョン2の代わりに出力に表示される理由が不思議に思うかもしれません。 その答えは、デフォルトでCiscoがSSH v1とv2の両方をサポートしているためです。 1.99という数字は、下位互換性を示すためのものです。

ただし、セキュリティのベストプラクティスに従って、SSH v1を無効にすることを強くお勧めします。, これを行うには、v1の下位互換性を無効にするために以下のコマンドを発行するだけです。

GeekRtr(config)#ip ssh version 2

その後、もう一度確認しましょう:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

上記の出力で見ることができるように、バージョン2.0)ことです。 最後のステップに進みましょう。

vtysのSSHトランスポートを適用します

前のステップでSSHをアクティブにしました。, 仮想端末回線にSSHを適用し、デバイスの準備ステップで作成したローカルユーザー名を使用するようにログイン認証方法を設定します。

以下の例のようにコマンドを使用してこれを実現します。

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

コマンドラインvty0 4は、ルータで許可される仮想端末セッションの最大数を指定するために使用されます。 この例では、ルータで最大5セッション(セッション番号0からセッション番号4まで)を許可しています。,

コマンドトランスポート入力sshは、仮想端末回線にSSHを適用し、telnetなどの他の方法も無効にします。 つまり、このコマンドを適用した後、SSHがルータにアクセスするために使用できる唯一の方法です。

login localコマンドは、ローカルユーザー名データベースに対するログイン試行を認証するために使用されます。

この設定では、Cisco IOSルータでSSHを正常に有効にしました。,

検証

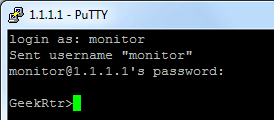

ここでは、PC上のSSHクライアントソフトウェアを使用してルータへのアクセスをテストします。 接続先としてルーターのループバックアドレス1.1.1.1を指定し、接続タイプとしてSSHを指定しました。

ログインを求められるので、前に設定したようにユーザー名’admin’とパスワード’letmein123’を入力します(手順1を参照)。,

素晴らしい、我々は今、SSHを使用してリモートでルータCLIに入ることができます! ステップ1では、ユーザ名’admin’に特権レベル15を与えたため、イネーブルパスワード(ルータのホスト名の横にある’#’記号で示される)なしで特権EXECモードに直接入ることができることを忘れないでください。 “Monitor”ユーザー名を使用してログインしようとするとどうなりますか?,

このユーザ名はユーザEXECモードのままです(ルータのホスト名の横にある’>’記号で示されます)。 ステップ1では、このユーザー名に特権レベルを割り当てなかったため、デフォルトの特権レベル1になります。 コマンドenableに入り、パスワードを入力するまで、ユーザEXECモードで設定変更を行うことはできません。 これを機能させるにはパスワードを有効にする必要があるため、ステップ1で構成しました。,

SSHセッションの管理

ルーターに現在ログインしているユーザーを知りたい場合があります。 簡単にアクティブユーザーを発行し、コマンドユーザに示の場合を例に説明します。 出力は次のようになります。

上記の出力は、ユーザー名’admin’と’monitor’の両方が現在同じIPアドレスからログインしていることを示しています。 ただし、それぞれが異なるセッション番号を持っていることがわかります。, ユーザー名’admin’のセッション番号は0で、ユーザー名’monitor’のセッション番号は1です。

気づいた場合、’admin’ユーザー名のアスタリスク(*)マークは、このコマンドが’admin’セッションから実行されたことを示します。 コマンドclear line vty xを発行することにより、特権EXECモードから任意のセッションを切断できます。’x’はセッション番号です。 この例では、ユーザー名’monitor’からセッションを切断したいので、clear line vty1コマンドを使用します。, ‘Admin’セッションの出力は次のようになります。

GeekRtr#clear line vty 1

確認を求められたときにenterキーを押し、結果として’OK’を得ました。 このコマンドでは、SSHセッションからユーザ名’monitor’を正常に追い出しました。

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

このようにして、Cisco IOSルータでSSHを有効にすることができます。

- Bio

- 最新の投稿

Arranda Saputra

最新投稿によるArranda Saputra参照)

- の動かし方などすごく書類フォルダにWindows10月31日 2020

- についてデスクトップフォルダにWindows10月31日2020

- Restore DHCPサーバーのWindows Server2012R2-月9日、2020