SSH vagy Secure Shell alapvetően egy biztonságos módszer elérése, valamint a parancsok küldését a router CLI keresztül a hálózati kapcsolat; anélkül, hogy csatlakoztasson egy konzol kábel közvetlenül. A szabványos telnet-től eltérően, amely egyszerű szöveges formátumban küldi az adatokat, az SSH titkosítást használ, amely biztosítja az adatok titkosságát és integritását. Az SSH két változata létezik, ahol az SSH v2 a v1-ben található biztonsági lyukak miatt javul a v1-től., Alapértelmezés szerint, ha engedélyezzük az SSH-t a Cisco IOS routerben, akkor mindkét verziót támogatja.

engedélyezze az SSH-t a Cisco IOS Router

a folyamatot az alábbi 4 egyszerű lépésbe sorolhatjuk:

1. Device preparation (setup hostname, domain name, username, and passwords)

2. Hálózati előkészítés (IP addressing &routing)

3. RSA kulcs generálása és SSH

4 aktiválása. Alkalmazza az SSH szállítást a vtys

A cikk többi része bemutatja a fent említett egyes lépések részletes konfigurációját., Vegye figyelembe, hogy az első konfigurációhoz közvetlenül a konzolkábel segítségével kell hozzáférnie az útválasztóhoz.

Device preparation

az előkészítési lépéshez meg kell neveznie a készüléket, majd be kell állítania a domain nevet. Ebben a példában a helyi adatbázist fogjuk használni a hitelesítő adatokhoz, ezért kötelező legalább egy felhasználónevet és jelszót létrehozni az útválasztóhoz, mivel az SSH nem fog működni nélküle., A példa parancs a következő:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

ebben a példában létrehoztuk a két felhasználónevet (“admin” és “monitor”), különböző szintű jogosultsággal. Ezt később az ellenőrzési szakaszban ismertetjük.

egyelőre csak ennyit kell konfigurálnunk. A következő lépésben konfiguráljuk a hálózatot.

hálózati előkészítés

hálózati konfiguráció változhat attól függően, hogy a hálózati topológia, hogy éppen dolgozik., Ebben a példában egy egyszerű topológiát fogunk használni, ahol az útválasztó egyik felülete csatlakozik egy szabványos Cisco kapcsolóhoz, amelyhez PC csatlakozik. Statikus IP-konfigurációt kapott a számítógép a router Fa0 / 1 IP-címet, mint az átjáró. Van egy felügyeleti IP is, amely az útválasztó visszacsatolási felületéhez van hozzárendelve., Kérjük, olvassa el az alábbi ábrát és konfigurációt:

feltételezve, hogy minden kábel megfelelően van csatlakoztatva, most megadjuk az IP-címet a Fa0/1 útválasztónak és a visszacsatolási interfészt az alábbi konfigurációkkal:

ebben a példában topológia, routing konfiguráció nem szükséges, és nem kell probléma az IP-cím elérhetőségét. De mindig jó ötlet mindent ellenőrizni, ebben az esetben ellenőriznénk, hogy tudunk-e pingelni a számítógépre az útválasztó visszacsatolási felületéről.,

az útválasztó visszacsatoló felületéről a számítógépre történő ping feletti kimenet alapján működik, és biztosan az ellenkező ping is működni fog. Ezért arra a következtetésre juthatunk, hogy a hálózati konfigurációk mind jók, és ebben a cikkben, amely az SSH konfiguráció, továbbléphetünk a fő hangsúlyunkra.

RSA kulcs generálása és SSH aktiválása

ebben a lépésben létrehozzuk az SSH által az adatok titkosításához használt RSA kulcsot. Meg kell adnia a kulcs modulus méretét., Minél nagyobb a szám, annál erősebb lesz a Titkosítás; de több időbe telik a kulcs létrehozása. Ebben a példakonfigurációban az 1024-et használjuk kulcs modulus méretként, míg az alapértelmezett méret 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

a fenti konfigurálás után egy ehhez hasonló üzenetet fog látni:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

ez az üzenet azt jelzi, hogy az SSH aktiválódott az útválasztón., Ennek ellenőrzéséhez kiadhatjuk az IP SSH megjelenítése parancsot az útválasztón, a kimenet pedig valami hasonló lesz:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

lehet, hogy kíváncsi, miért jelenik meg az SSH 1.99-es verziója a kimeneten az 1-es vagy a 2-es verzió helyett. A válasz erre azért van, mert alapértelmezés szerint a Cisco támogatja mind az SSH v1, mind a v2 rendszert. Az 1.99 szám a visszamenőleges kompatibilitást jelzi.

A biztonsági bevált gyakorlat szerint azonban erősen ajánlott az SSH v1 letiltása., Ehhez egyszerűen kiadhatjuk az alábbi parancsot a v1 visszamenőleges kompatibilitás letiltásához.

GeekRtr(config)#ip ssh version 2

ezután ismét ellenőrizzük:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Oké, ahogy a fenti kimeneten látható a 2.0-as verzió (jobban érzem magam biztonságba!) és ez azt jelenti, hogy végeztünk ezzel a lépéssel. Lépjünk tovább az utolsó lépéssel.

alkalmazza az SSH szállítást a vtys

már aktiváltuk az SSH-t az előző lépésben., Most már csak két dolgunk van: alkalmazza az SSH-t a virtuális terminálvonalon, majd állítsa be a bejelentkezési hitelesítési módszert az eszközkészítési lépésben létrehozott helyi felhasználónév használatához.

ezt a következő példában szereplő paranccsal fogjuk elérni:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

a VTY 0 4 parancssor a routeren engedélyezett virtuális terminálok maximális számának meghatározására szolgál. Ebben a példában maximálisan 5 munkamenetet engedélyezünk (a 0.munkamenettől a 4. munkamenetig) az útválasztón.,

az SSH szállítási bemenet parancs az SSH-t alkalmazza a virtuális terminálsorra, valamint letiltja más módszereket is, mint például a telnet. Tehát ez azt jelenti, hogy a parancs alkalmazása után az SSH az egyetlen módszer, amellyel elérheti az útválasztót.

a login local parancs a helyi felhasználónév adatbázis ellen tett bejelentkezési kísérletek hitelesítésére szolgál, és ne feledje, hogy korábban két helyi felhasználónevet hoztunk létre (lásd az 1.lépést).

ezzel a konfigurációval sikeresen engedélyeztük az SSH-t a Cisco IOS routerén.,

ellenőrzés

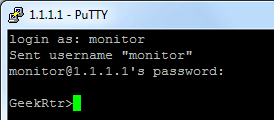

most teszteljük az útválasztóhoz való hozzáférést egy SSH kliens szoftver segítségével a számítógépen, ebben a példában a PuTTY-t használjuk. A router loopback címet 1.1.1.1-nek, az SSH-t pedig a kapcsolat típusának adtuk meg.

bejelentkezésre kérjük, írja be a “admin” felhasználónevet és a “letmein123” jelszót, mivel korábban konfigurálva (lásd az 1.lépést).,

nagyszerű, most már távolról bejuthatunk a CLI útválasztóhoz az SSH segítségével! Ne feledje, hogy az 1.lépésben megadtuk a privilege level 15-ot az “admin” felhasználónévnek, ezért közvetlenül beléphet a privilegizált EXEC módba engedélyező jelszó nélkül (amelyet az útválasztó hostname melletti ” # ” jel jelez). Mi történik, ha megpróbálunk bejelentkezni a “monitor” felhasználónév használatával?,

ez a felhasználónév a felhasználói EXEC módban marad (ezt a”> ‘jel jelzi a router hostname mellett). Az 1 lépésben nem rendeltünk hozzá semmilyen privilege szintet ehhez a felhasználónevhez, ezért az alapértelmezett privilege level 1. A felhasználói EXEC módban nem hajthat végre konfigurációs változtatásokat, amíg be nem lép a Command enable parancsba, majd írja be a jelszót. A jelszó engedélyezése szükséges ahhoz, hogy ez működjön, ezért konfiguráltuk az 1.lépésben.,

az SSH munkamenet kezelése

Néha szeretnénk tudni, hogy ki van bejelentkezve az útválasztónkba. Mi könnyen mutatják az aktív felhasználók kiadásával parancs megjelenítése felhasználók a router. A kimenet valami hasonló lesz:

a fenti kimenet azt mutatja, hogy mind az “admin” felhasználónév, mind a “monitor” jelenleg ugyanabból az IP-címből van bejelentkezve, mivel csak egy számítógépet használunk ebben a bemutatóban. Azonban láthatja, hogy mindegyikük eltérő munkameneti számmal rendelkezik., Felhasználónév “admin” van session száma 0 felhasználónév “monitor” van session száma 1.

és ha észreveszi, az “admin” felhasználónév csillag (*) jelölése azt jelzi, hogy ez a parancs az “admin” munkamenetből kerül végrehajtásra. Bármelyik munkamenetet leválaszthatja a kiváltságos EXEC módról a vty x parancs törlése sor kiadásával, ahol az ” x ” a munkamenet száma. Ebben a példában szeretnénk leválasztani a munkamenetet a “monitor” felhasználónévről, ezért a VTY 1 clear line parancsot fogjuk használni., Az ‘admin’ munkamenet kimenete így lesz:

GeekRtr#clear line vty 1

megnyomtuk az enter billentyűt, amikor megerősítést kértünk, és az eredmény ” OK ” lett. Ez a parancs sikeresen kiverték felhasználónév “monitor” az SSH folyamatban használható, megerősítette a kimenet a parancs az alábbi:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

ily módon engedélyezheti SSH a Cisco IOS router.

- Bio

- Legújabb bejegyzések

Arranda Saputra

Legújabb hozzászólások Arranda Saputra (minden)

- Hogyan kell Mozogni a Dokumentumok Mappát a Windows 10 – augusztus 31-ig, 2020

- Hogyan kell Mozogni Asztali Mappát a Windows 10 – augusztus 31-ig, 2020

- Visszaállítás DHCP Server a Windows Server 2012 R2 – január 9-én, 2020