a cryptosystem kriptográfiai technikák és azok kísérő infrastruktúrájának megvalósítása, hogy információbiztonsági szolgáltatások. A kriptorendszert rejtjelrendszernek is nevezik.

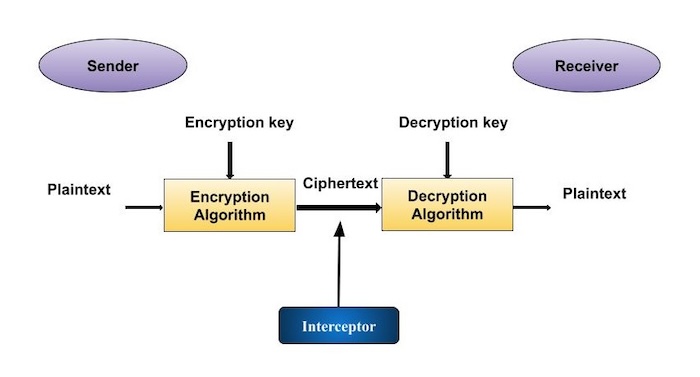

beszéljünk egy egyszerű modell egy kriptorendszer, amely titoktartást biztosít a továbbított információk., Ezt az alapmodellt az ábrán ábrázoljabelow –

az ábrán egy olyan feladó látható, aki érzékeny adatokat kíván továbbítani a Vevőnek oly módon, hogy a kommunikációs csatornán lehallgató vagy lehallgató fél nem tudja kivonni az adatokat.

ennek az egyszerű kriptorendszernek az a célja, hogy a folyamat végén csak a feladó és a vevő ismeri a sima szöveget.

egy Kriptosystem

összetevői az alapvető kriptosystem különböző összetevői a következők –

-

Plaintext., Az adatátvitel során védeni kell az adatokat.

-

titkosítási algoritmus. Ez egy matematikai folyamat, amely egy adott egyszerű szöveges és titkosítási kulcs titkosítását hozza létre. Ez egy kriptográfiai algoritmus, amely egyszerű szöveget és egy titkosítási kulcsot vesz fel bemenetként, és egy rejtjelszöveget állít elő.

-

Ciphertext. Ez a kódolt változata a sima szöveg által termelt titkosítási algoritmus egy adott titkosítási kulcs. A rejtjelszöveget nem őrzik. Nyilvános csatornán folyik. Bárki elfoghatja vagy veszélyeztetheti, aki hozzáfér a kommunikációs csatornához.,

-

visszafejtési algoritmus, Ez egy matematikai folyamat, amely egy adott rejtjelezési és dekódolási kulcshoz egyedi egyszerű szöveget hoz létre. Ez egy kriptográfiai algoritmus, amely bemenetként egy titkosítást és egy dekódoló kulcsot vesz fel, és egy egyszerű szöveget ad ki. A dekódoló algoritmus lényegében megfordítja a titkosítási algoritmust, így szorosan kapcsolódik hozzá.

-

titkosítási kulcs. Ez egy olyan érték, amelyet a feladó ismer. A feladó a titkosítási kulcsot a titkosítási algoritmusba adja be a sima szöveggel együtt a titkosítási szöveg kiszámításához.

-

dekódolási kulcs., Ez egy olyan érték, amelyet a vevő ismer. A dekódolási kulcs a titkosítási kulcshoz kapcsolódik, de nem mindig azonos vele. A vevő beviszi a dekódoló kulcsot a dekódoló algoritmusba a rejtjelszöveggel együtt, hogy kiszámítsa a sima szöveget.

egy adott kriptosystem esetében az összes lehetséges dekódolási kulcs gyűjteményét kulcsterületnek nevezik.

az interceptor (támadó) egy jogosulatlan entitás, aki megpróbálja meghatározni a plaintext. Látja a rejtjelszöveget, és ismeri a dekódoló algoritmust. Ő azonban soha nem tudhatja a dekódoló kulcsot.,

típusú Kriptosystems

alapvetően kétféle kriptosystems alapján, hogy milyen módon titkosítás-dekódolás végzik a rendszerben –

- szimmetrikus kulcs titkosítás

- aszimmetrikus kulcs titkosítás

a fő különbség a kriptosystems a kapcsolat a Titkosítás és a dekódoló kulcs. Logikusan, minden kriptoszisztémában mindkét kulcs szorosan kapcsolódik egymáshoz. Gyakorlatilag lehetetlen visszafejteni a rejtjeletszöveget a titkosítási kulcshoz nem kapcsolódó kulccsal.,

szimmetrikus kulcs titkosítás

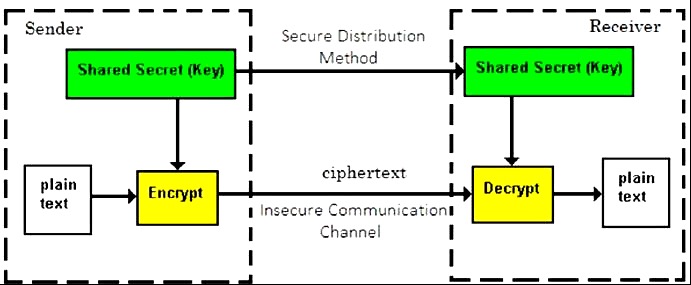

a titkosítási folyamat, ahol ugyanazokat a kulcsokat használják az információk titkosítására és dekódolására, szimmetrikus kulcs titkosítás.

a szimmetrikus kriptorendszerek vizsgálatát szimmetrikus kriptográfiának nevezik. A szimmetrikus kriptorendszereket néha titkos kulcsú kriptorendszereknek is nevezik.

néhány jól ismert példa a szimmetrikus kulcs titkosítási módszerek-Digital Encryption Standard (DES), Triple-DES (3DES), IDEA, és BLOWFISH.

1970 előtt minden kriptorendszer szimmetrikus kulcs titkosítást alkalmazott., Még ma is nagyon nagy jelentősége van, és sok kriptorendszerben széles körben használják. Nagyon valószínűtlen, hogy ez a titkosítás elhalványul, mivel bizonyos előnyei vannak az aszimmetrikus kulcs titkosítással szemben.

a szimmetrikus kulcs titkosításon alapuló kriptosystem legfontosabb jellemzői −

-

a szimmetrikus kulcs titkosítást használó személyeknek közös kulcsot kell megosztaniuk az információcsere előtt.

-

a kulcsokat rendszeresen módosítani kell, hogy megakadályozzák a rendszer támadását.,

-

robusztus mechanizmusra van szükség a kulcs cseréjéhez a kommunikáló felek között. Mivel a kulcsokat rendszeresen cserélni kell, ez a mechanizmus drága és nehézkes lesz.

-

az n emberek egy csoportjában a két személy közötti két fél közötti kommunikáció lehetővé tétele érdekében a csoporthoz szükséges kulcsok száma n × (n-1) / 2.

-

A kulcs hossza (bitek száma) ebben a titkosításban kisebb, ezért a titkosítási folyamat-a dekódolás gyorsabb, mint az aszimmetrikus kulcs titkosítás.,

-

a szimmetrikus algoritmus futtatásához szükséges számítógépes rendszer feldolgozási teljesítménye kisebb.

A szimmetrikus kulcsú Kriptorendszer kihívása

két korlátozó kihívás van a szimmetrikus kulcs kriptográfia alkalmazásával kapcsolatban.

-

kulcs létrehozása – minden kommunikáció előtt mind a feladónak, mind a vevőnek meg kell állapodnia egy titkos szimmetrikus kulcsról. Ez megköveteli a biztonságos kulcs létrehozása mechanizmus helyett.,

-

Trust Issue-mivel a feladó és a vevő ugyanazt a szimmetrikus kulcsot használja, implicit követelmény, hogy a feladó és a vevő “bízzon” egymásban. Előfordulhat például, hogy a vevő elvesztette a kulcsot a támadónak, és a feladó nem kap tájékoztatást.

Ez a két kihívás erősen korlátozza a mai kommunikációt. Ma az embereknek információt kell cserélniük a nem ismerős és nem megbízható felekkel. Például az online eladó és az ügyfél közötti kommunikáció., A szimmetrikus kulcs titkosítás ezen korlátai aszimmetrikus kulcs titkosítási rendszereket eredményeztek.

aszimmetrikus kulcs titkosítás

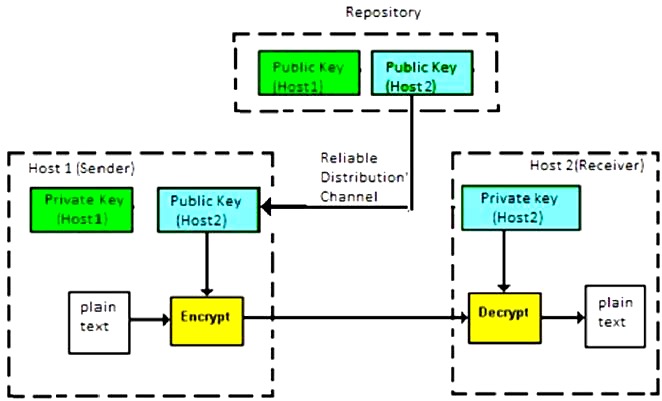

a titkosítási folyamat, ahol különböző kulcsokat használnak az információk titkosítására és dekódolására, aszimmetrikus kulcs titkosítás néven ismert. Bár a kulcsok különbözőek, matematikailag kapcsolódnak egymáshoz, ezért a sima szöveg visszafejtése a rejtjelszöveg visszafejtésével megvalósítható., A folyamat a következő ábrán látható –

aszimmetrikus kulcs titkosítást találtak a 20.században, hogy jöjjön át a szükségességét előre megosztott titkos kulcs közötti kommunikáló személyek. A titkosítási rendszer legfontosabb jellemzői a következők –

-

a rendszer minden felhasználójának eltérő kulcsokkal, privát kulcsokkal és nyilvános kulcsokkal kell rendelkeznie. Ezek a kulcsok matematikailag kapcsolódnak-ha az egyik kulcsot titkosításhoz használják, a másik visszafejtheti a titkosítást az eredeti egyszerű szövegre.,

-

megköveteli, hogy a nyilvános kulcsot nyilvános tárolóba, a privát kulcsot pedig jól őrzött titokká tegye. Ezért ezt a titkosítási sémát nyilvános kulcs titkosításnak is nevezik.

-

bár a felhasználó nyilvános és privát kulcsai kapcsolatban állnak egymással, számításilag nem lehetséges megtalálni egymást. Ez a rendszer erőssége.

-

amikor a Host1-nek adatokat kell küldenie a Host2-nek, megszerzi a Host2 nyilvános kulcsát az adattárból, titkosítja az adatokat, és továbbítja azokat.

-

A Host2 a privát kulcsát használja a sima szöveg kibontásához.,

-

A kulcsok hossza (bitek száma) ebben a titkosításban nagy, ezért a titkosítás-dekódolás folyamata lassabb, mint a szimmetrikus kulcs titkosítás.

-

az aszimmetrikus algoritmus futtatásához szükséges számítógépes rendszer feldolgozási teljesítménye magasabb.

a szimmetrikus kriptorendszerek Természetes Fogalom. Ezzel szemben a nyilvános kulcsú kriptorendszereket meglehetősen nehéz megérteni.

gondolhatja, hogyan lehet a titkosítási kulcs és a dekódoló kulcs “rokon”, mégis lehetetlen meghatározni a dekódoló kulcsot a titkosítási kulcsból?, A válasz a matematikai fogalmakban rejlik. Lehetőség van egy olyan kriptorendszer megtervezésére, amelynek kulcsai rendelkeznek ezzel a tulajdonsággal. A nyilvános kulcsú kriptográfia fogalma viszonylag új. Kevesebb nyilvános kulcsú algoritmus ismert, mint a szimmetrikus algoritmusok.

kihívás nyilvános kulcs Cryptosystem

Public-key cryptosystems van egy jelentős kihívás − a felhasználónak meg kell bízni abban, hogy a nyilvános kulcs, hogy ő használja a kommunikáció egy személy valóban a nyilvános kulcs az adott személy, és nem hamisított egy rosszindulatú harmadik fél.,

ezt általában egy nyilvános kulcsú infrastruktúrán (PKI) keresztül hajtják végre, amely egy megbízható harmadik felet tartalmaz. A harmadik fél biztonságosan kezeli a nyilvános kulcsok hitelességét. Amikor a harmadik felet felkérik, hogy adja meg a nyilvános kulcsot minden kommunikáló személy számára X, megbíznak abban, hogy biztosítsák a megfelelő nyilvános kulcsot.

a harmadik fél kielégíti magát a felhasználói identitás a folyamat tanúsítás, közjegyzői, vagy valamilyen más folyamat -, hogy X az egyetlen, vagy globálisan egyedi, X., Az ellenőrzött nyilvános kulcsok rendelkezésre bocsátásának leggyakoribb módja az, hogy azokat egy olyan tanúsítványba ágyazzák be, amelyet a megbízható harmadik fél digitálisan aláírt.,f cryptosystems az alábbiakban −

| Szimmetrikus Cryptosystems | Nyilvános Kulcs Cryptosystems | |

|---|---|---|

| Kapcsolat a Kulcs | Azonos | a Különböző, de matematikailag kapcsolódó |

| Titkosítási Kulcs | Szimmetrikus | Nyilvános |

| kód | Szimmetrikus | Privát |

Mivel az előnye, illetve hátránya, hogy mind a rendszer, szimmetrikus kulcsot nyilvános kulcsú cryptosystems gyakran használják együtt a gyakorlati információs rendszerek.,

Kerckhoff ‘ s Principle for Cryptosystem

a 19. században egy holland kriptográfus A. Kerckhoff berendezte a jó kriptosystem követelményeit. Kerckhoff kijelentette, hogy a kriptográfiai rendszernek biztonságosnak kell lennie, még akkor is, ha a rendszerrel kapcsolatban minden, a kulcs kivételével, a nyilvánosság ismerete. A Kerckhoff által a cryptosystem számára meghatározott hat tervezési elv –

-

a kriptosystemnek gyakorlatilag törhetetlennek kell lennie, ha nem matematikailag.,

-

A kriptorendszer behatoló kezébe esése nem vezethet a rendszer kompromisszumához, megakadályozva a felhasználó számára kellemetlenségeket.

-

a kulcsnak könnyen átvihetőnek, emlékezetesnek és megváltoztathatónak kell lennie.

-

a rejtjelszöveget távírással, nem biztonságos csatornával kell továbbítani.

-

a titkosító berendezésnek és a dokumentumoknak hordozhatónak és működtethetőnek kell lenniük egyetlen személy számára.,

-

végül, szükséges, hogy a rendszer könnyen használható, igénylő sem mentális törzs, sem a tudás egy hosszú sor szabályt betartani.

a második szabály jelenleg Kerckhoff elv. Ezt alkalmazzák szinte az összes kortárs titkosítási algoritmusok, mint a DES, AES, stb .. Ezeket a nyilvános algoritmusokat alaposan biztonságosnak tekintik. A titkosított üzenet biztonsága kizárólag a titkos titkosítási kulcs biztonságától függ.

Az algoritmusok titokban tartása jelentős akadályt jelenthet a kriptanalízis számára., Az algoritmusok titokban tartása azonban csak akkor lehetséges, ha szigorúan korlátozott körben használják őket.

a modern korban a kriptográfiának az internethez csatlakozó felhasználók számára kell gondoskodnia. Ilyen esetekben egy titkos algoritmus használata nem kivitelezhető, ezért a Kerckhoff elvek alapvető iránymutatásokká váltak a modern kriptográfia algoritmusainak tervezéséhez.