Un cryptosystème est une mise en œuvre de techniques cryptographiques et de leurs infrastructures d’appui à fournir de l’information des services de sécurité. Un cryptosystème est également appelé système de chiffrement.

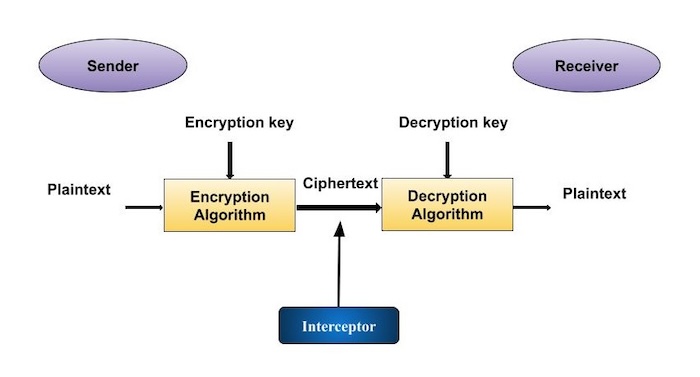

discutons d’un modèle simple d’un cryptosystème qui assure la confidentialité des informations transmises., Ce modèle de base est représenté dans l’illustrationci-dessous –

l’illustration montre un expéditeur qui souhaite transférer des données sensibles à un récepteur de telle sorte que toute partie interceptant ou écoutant sur le canal de communication ne puisse pas extraire les données.

l’objectif de ce cryptosystème simple est qu’à la fin du processus, seuls l’expéditeur et le destinataire connaîtront le texte en clair.

composants d’un cryptosystème

Les différents composants d’un cryptosystème de base sont les suivants −

-

texte en clair., Ce sont les données à protéger lors de la transmission.

-

l’Algorithme de Chiffrement. C’est un processus mathématique qui produit un texte chiffré pour n’importe quel texte brut et clé de chiffrement donnés. C’est un algorithme cryptographique qui prend du texte brut et une clé de chiffrement en entrée et produit un texte chiffré.

-

du texte Chiffré. C’est la version brouillée du texte brut produit par l’algorithme de chiffrement utilisant une clé de chiffrement. Le texte chiffré est pas surveillé. Il circule sur le canal public. Il peut être intercepté ou compromis par toute personne ayant accès au canal de communication.,

-

algorithme de déchiffrement, c’est un processus mathématique, qui produit un texte brut unique pour n’importe quel texte chiffré et clé de déchiffrement donnés. Il s’agit d’un algorithme cryptographique qui prend un texte chiffré et une clé de déchiffrement en entrée, et produit un texte en clair. L’algorithme de déchiffrement inverse essentiellement l’algorithme de chiffrement et est donc étroitement lié à celui-ci.

-

la Clé de Chiffrement. C’est une valeur qui est connu à l’expéditeur. L’expéditeur entre la clé de chiffrement dans l’algorithme de chiffrement avec le texte brut afin de calculer le texte chiffré.

-

la Clé de Déchiffrement., C’est une valeur qui est connu du récepteur. La clé de déchiffrement est liée à la clé de chiffrement, mais n’est pas toujours identique à elle. Le récepteur entre la clé de déchiffrement dans l’algorithme de déchiffrement avec le texte chiffré afin de calculer le texte en clair.

pour un cryptosystème donné, une collection de toutes les clés de déchiffrement possibles est appelée espace clé.

un intercepteur (un attaquant) est une entité non autorisée qui tente de déterminer le texte en clair. Il peut voir le texte chiffré et peut connaître l’algorithme de déchiffrement. Cependant, il ne doit jamais connaître la clé de déchiffrement.,

Types de Cryptosystèmes

Fondamentalement, il existe deux types de cryptosystèmes basés sur la façon dont le chiffrement-déchiffrement est effectué dans le système

- de Cryptage à Clé Symétrique

- Asymétrique Clé de Chiffrement

La principale différence entre ces cryptosystèmes est la relation entre le chiffrement et la clé de déchiffrement. Logiquement, dans n’importe quel cryptosystème, les deux clés sont étroitement associées. Il est pratiquement impossible de déchiffrer le texte chiffré avec la clé qui n’est pas liée à la clé de chiffrement.,

chiffrement à clé symétrique

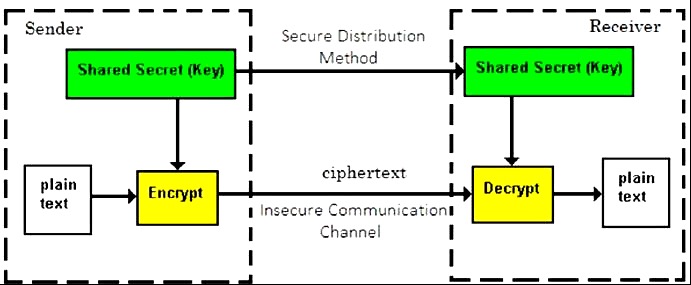

le processus de chiffrement où les mêmes clés sont utilisées pour chiffrer et déchiffrer les informations est connu sous le nom de chiffrement à clé symétrique.

l’étude des cryptosystèmes symétriques est appelée cryptographie symétrique. Les cryptosystèmes symétriques sont aussi parfois appelés cryptosystèmes à clé secrète.

quelques exemples bien connus de méthodes de chiffrement à clé symétrique sont: Digital Encryption Standard (DES), Triple-DES (3DES), IDEA et BLOWFISH.

avant 1970, tous les cryptosystèmes utilisaient le chiffrement à clé symétrique., Même aujourd’hui, sa pertinence est très élevée et il est largement utilisé dans de nombreux cryptosystèmes. Il est très peu probable que ce cryptage disparaisse, car il présente certains avantages par rapport au cryptage à clé asymétrique.

Les principales caractéristiques du cryptosystème basé sur le chiffrement à clé symétrique sont −

-

les Personnes qui utilisent un chiffrement à clé symétrique doivent partager une clé commune avant l’échange des informations.

-

Il est recommandé de changer régulièrement les clés pour éviter toute attaque sur le système.,

-

un mécanisme robuste doit exister pour échanger la clé entre les parties communicantes. Comme les clés doivent être changées régulièrement, ce mécanisme devient coûteux et encombrant.

-

Dans un groupe de n personnes, pour permettre une communication bipartite entre deux personnes quelconques, le nombre de clés requis pour le groupe est n × (n-1) / 2.

-

La longueur de la clé (nombre de bits) dans ce cryptage est plus petite et par conséquent, le processus de cryptage-décryptage est plus rapide que le cryptage à clé asymétrique.,

-

puissance de Traitement du système informatique requis pour exécuter algorithme symétrique est moins.

défi du cryptosystème à clé symétrique

l’utilisation de la cryptographie à clé symétrique comporte deux défis restrictifs.

-

établissement de la clé − avant toute communication, l’expéditeur et le Destinataire doivent s’entendre sur une clé symétrique secrète. Cela nécessite un mécanisme d’établissement clé sécurisé en place.,

-

problème de confiance − puisque l’expéditeur et le récepteur utilisent la même clé symétrique, il y a une exigence implicite que l’expéditeur et le récepteur « se font confiance ». Par exemple, il peut arriver que le destinataire ait perdu la clé au profit d’un attaquant et que l’expéditeur ne soit pas informé.

Ces deux défis sont très contention moderne de communication. Aujourd’hui, les gens ont besoin d’échanger des informations avec des parties non familières et non fiables. Par exemple, une communication entre le vendeur en ligne et le client., Ces limitations du chiffrement à clé symétrique ont donné lieu à des schémas de chiffrement à clé asymétrique.

chiffrement à clé asymétrique

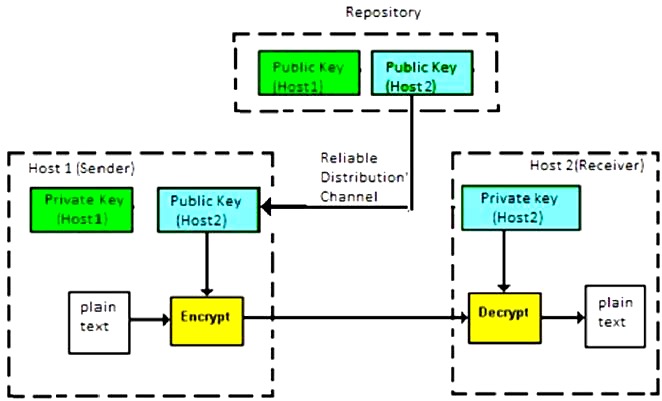

le processus de chiffrement où différentes clés sont utilisées pour chiffrer et déchiffrer les informations est connu sous le nom de chiffrement à clé asymétrique. Bien que les clés soient différentes, elles sont mathématiquement liées et, par conséquent, récupérer le texte en clair en déchiffrant le texte chiffré est possible., Le processus est représenté dans l’illustration suivante −

Le cryptage à clé asymétrique a été inventé au 20ème siècle pour venir sur la nécessité de clé secrète pré-partagée entre les personnes communicantes. Les principales caractéristiques de ce schéma de cryptage sont les suivantes −

-

chaque utilisateur de ce système doit avoir une paire de clés différentes, clé privée et clé publique. Ces clés sont liées mathématiquement − lorsqu’une clé est utilisée pour le cryptage, l’autre peut déchiffrer le texte chiffré en texte brut d’origine.,

-

Il faut mettre la clé publique dans le référentiel public et la clé privée comme un secret bien gardé. Par conséquent, ce schéma de cryptage est également appelé cryptage à clé publique.

-

bien que les clés publiques et privées de l’utilisateur soient liées, il n’est pas possible de trouver l’une à partir d’une autre. C’est une des forces de ce système.

-

lorsque Host1 doit envoyer des données à Host2, il obtient la clé publique de Host2 à partir du référentiel, chiffre les données et les transmet.

-

Host2 utilise sa clé privée pour extraire le texte brut.,

-

La longueur des clés (nombre de bits) dans ce chiffrement est grande et par conséquent, le processus de chiffrement-décryptage est plus lent que le chiffrement à clé symétrique.

-

la puissance de traitement du système informatique Nécessaire pour exécuter l’algorithme asymétrique est plus élevée.

Les cryptosystèmes symétriques sont un concept naturel. En revanche, les cryptosystèmes à clé publique sont assez difficiles à comprendre.

Vous pouvez penser, comment peut-on la clé de chiffrement et la clé de déchiffrement sont « connexes », et pourtant il est impossible de déterminer la clé de déchiffrement de la clé de cryptage?, La réponse réside dans les concepts mathématiques. Il est possible de concevoir un cryptosystème dont les clés ont cette propriété. Le concept de cryptographie à clé publique est relativement nouveau. Il y a moins d’algorithmes à clé publique connus que les algorithmes symétriques.

défi du cryptosystème à clé publique

Les cryptosystèmes à clé publique ont un défi important: l’utilisateur doit avoir confiance que la clé publique qu’il utilise dans les communications avec une personne est vraiment la clé publique de cette personne et n’a pas été usurpée par un tiers malveillant.,

cela se fait généralement par le biais d’une Infrastructure à clé publique (ICP) composée d’un tiers de confiance. Le tiers gère et atteste en toute sécurité l’authenticité des clés publiques. Lorsque le tiers est invité à fournir la clé publique pour toute personne communiquant X, il est autorisé à fournir la clé publique correcte.

Le tiers se satisfait de l’identité de L’utilisateur par le processus D’attestation, de notarisation ou d’un autre processus − que X est le seul et unique, ou globalement unique, X., La méthode la plus courante de mise à disposition des clés publiques vérifiées consiste à les intégrer dans un certificat signé numériquement par le tiers de confiance.,f cryptosystèmes est donné ci −dessous-

| cryptosystèmes symétriques | cryptosystèmes à clé publique | |

|---|---|---|

| Relation entre les clés | identique | différent, mais mathématiquement lié |

| clé de chiffrement | symmetric | public |

| decryption key | symmetric | private |

en raison des avantages et des inconvénients des deux systèmes, les cryptosystèmes symmetric key et public-key sont souvent utilisés ensemble dans les systèmes pratiques de sécurité de l’information.,

principe de Kerckhoff pour le cryptosystème

Au 19ème siècle, un cryptographe Néerlandais A. Kerckhoff a fourni les exigences d’un bon cryptosystème. Kerckhoff a déclaré qu’un système cryptographique devrait être sécurisé même si tout ce qui concerne le système, à l’exception de la clé, est de notoriété publique. Les six principes de conception définis par Kerckhoff pour le cryptosystème sont-

-

Le cryptosystème doit être incassable pratiquement, sinon mathématiquement.,

-

La Chute du cryptosystème entre les mains d’un intrus ne doit entraîner aucune compromission du système, évitant ainsi tout inconvénient pour l’utilisateur.

-

La clé doit être facilement transmissibles, mémorable, et changeant.

-

Le texte chiffré doit être transmissible par le télégraphe, un canal non sécurisé.

-

l’appareil de chiffrement et les documents doivent être portables et utilisables par une seule personne.,

-

Enfin, il est nécessaire que le système soit facile à utiliser, ne nécessitant ni la tension mentale, ni la connaissance d’une longue série de règles à observer.

La deuxième règle est connue sous le nom de principe de Kerckhoff. Il est appliqué dans pratiquement tous les algorithmes de cryptage contemporains tels que DES, AES, etc. Ces algorithmes publics sont considérés comme parfaitement sécurisés. La sécurité du message crypté dépend uniquement de la sécurité de la clé de chiffrement secrète.

garder les algorithmes secrets peut constituer un obstacle important à la cryptanalyse., Cependant, garder les algorithmes secrets n’est possible que lorsqu’ils sont utilisés dans un cercle strictement limité.

à l’ère moderne, la cryptographie doit répondre aux utilisateurs connectés à Internet. Dans de tels cas, l’utilisation d’un algorithme secret n’est pas réalisable, d’où les principes de Kerckhoff sont devenus des lignes directrices essentielles pour la conception d’algorithmes en cryptographie moderne.