SH ou Secure Shell est essentiellement une méthode sécurisée d’accès et d’envoi de commandes à la CLI de votre routeur via une connexion réseau; sans avoir à brancher un câble de console directement. Contrairement à telnet standard qui envoie des données au format texte brut, SSH utilise un cryptage qui assurera la confidentialité et l’intégrité des données. Il existe deux versions de SSH, où SSH v2 est une amélioration de v1 en raison des trous de sécurité qui se trouvent dans v1., Par défaut, si nous activons SSH dans le routeur Cisco IOS, il prendra en charge les deux versions.

activer SSH dans le routeur Cisco IOS

nous pouvons classer le processus dans ces 4 étapes simples ci-dessous:

1. Préparation de l’appareil (nom d’hôte d’installation, nom de domaine, nom d’utilisateur et mots de passe)

2. Préparation du réseau (Adressage IP & routage)

3. Générer la clé RSA et activer SSH

4. Apply SSH transport for the vtys

la suite de cet article montrera la configuration détaillée de chaque étape mentionnée ci-dessus., Notez que pour la première configuration, vous devrez accéder directement à votre routeur à l’aide d’un câble de console.

préparation de L’appareil

pour l’étape de préparation, vous devez nommer votre appareil et définir le nom de domaine. Dans cet exemple, nous utiliserons la base de données locale pour les informations d’identification, il est donc également obligatoire de créer au moins un nom d’utilisateur et un mot de passe pour le routeur car SSH ne fonctionnera pas sans lui., L’exemple de commande pour le faire est le suivant:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

dans cet exemple, nous avons créé les deux Nom d’utilisateur (‘admin’ et ‘monitor’) avec un niveau de privilège différent. Cela sera expliqué dans la section Vérification plus tard.

Pour l’instant, c’est tout ce que nous devons configurer. Dans l’étape suivante, nous allons configurer le réseau.

préparation du réseau

la configuration du réseau peut varier en fonction de la topologie du réseau avec laquelle vous travaillez., Dans cet exemple, nous allons utiliser une topologie simple où une interface du routeur connecté à un commutateur Cisco standard avec un PC connecté à elle. La configuration IP statique a été donnée au PC avec l’adresse IP du routeur Fa0/1 comme passerelle. Nous avons également une adresse IP de gestion attribuée à l’interface de bouclage sur le routeur., Veuillez vous référer au schéma et à la configuration ci-dessous:

en supposant que tous les câbles sont correctement connectés, nous allons maintenant donner l’adresse IP au routeur Fa0/1 et l’interface de bouclage avec les configurations 0fd6a73cea »>

dans cet exemple de topologie, la configuration du routage n’est pas requise et nous ne devrions avoir aucun problème avec l’accessibilité de l’adresse IP. Mais c’est toujours une bonne idée de tout vérifier, dans ce cas, nous vérifierions si nous pouvons envoyer un ping au PC à partir de l’interface de bouclage du routeur.,

basé sur la sortie ci-dessus ping de l’interface de bouclage du routeur vers le PC fonctionne et sûrement le ping opposé fonctionnera aussi. Par conséquent, nous pouvons conclure que les configurations réseau sont toutes bonnes, et nous pouvons passer à notre objectif principal dans cet article qui est la configuration SSH.

Générer la clé RSA et activer SSH

dans cette étape, nous allons générer la clé RSA qui sera utilisée par SSH pour chiffrer ses données. Vous devrez spécifier la taille du module de clé., Plus le nombre est élevé, plus le cryptage devenir; mais il faudra plus de temps pour générer la clé. Dans cet exemple de configuration ci-dessous, nous utilisons 1024 comme taille de module de clé, alors que la taille par défaut est 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Après avoir configuré comme ci-dessus, vous verrez un message de ce type:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Ce message indique que le SSH a été activé sur le routeur., Pour le vérifier, nous pouvons émettre la commande show ip ssh sur le routeur et la sortie sera quelque chose comme ceci:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

vous vous demandez peut-être pourquoi la version SSH 1.99 est affichée sur la sortie au lieu de la version 1 ou de la version 2. La réponse est parce que par défaut Cisco prend en charge SSH v1 et v2. Le nombre 1.99 est d’indiquer la rétrocompatibilité.

cependant, selon les meilleures pratiques de sécurité, il est fortement recommandé de désactiver SSH v1., Pour ce faire, nous pouvons simplement émettre la commande ci-dessous pour désactiver la compatibilité descendante v1.

GeekRtr(config)#ip ssh version 2

Après cela, nous allons vérifier encore une fois:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

d’Accord, comme vous pouvez le voir sur la sortie ci-dessus indique la version 2.0 (je me sens plus en sécurité maintenant!) et cela signifie que nous avons terminé cette étape. Passons à la dernière étape.

appliquer le transport SSH pour les vtys

nous avons déjà activé SSH à l’étape précédente., Maintenant, il ne nous reste que deux choses à faire: appliquer SSH sur la ligne de terminal virtuel, puis définir la méthode d’authentification de connexion pour utiliser le nom d’utilisateur local que nous avons créé à l’étape de préparation du périphérique.

nous y parviendrons en utilisant la commande comme dans l’exemple ci-dessous:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

la ligne de commande vty 0 4 est utilisée pour spécifier le nombre maximum de sessions de terminal virtuel autorisées sur le routeur. Dans cet exemple, nous autorisons un maximum de 5 sessions (du numéro de session 0 au numéro de session 4) sur le routeur.,

la commande transport input ssh appliquera SSH à la ligne de terminal virtuel et désactivera également d’autres méthodes comme telnet. Cela signifie donc qu’après avoir appliqué cette commande, SSH est la seule méthode que vous pouvez utiliser pour accéder au routeur.

la commande login local est utilisée pour authentifier toute tentative de connexion sur la base de données de nom d’utilisateur local, et rappelez-vous que nous avons déjà créé deux Nom d’utilisateur local (reportez-vous à l’étape 1).

avec cette configuration, Nous avons avec succès activer SSH sur le routeur Cisco IOS.,

vérification

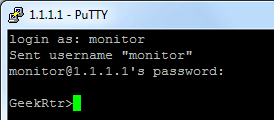

nous allons maintenant tester l’accès à notre routeur en utilisant un logiciel client SSH sur le PC, dans cet exemple, nous utilisons PuTTY. Nous avons spécifié l’adresse de bouclage du routeur 1.1.1.1 comme destination et SSH comme type de connexion.

nous sommes ensuite invités à nous connecter, nous tapons donc le nom d’utilisateur ‘admin’ et le mot de passe ‘letmein123’ comme nous avons configuré avant (référez-vous à l’étape 1).,

Grand, nous pouvons maintenant obtenir le routeur de la CLI à distance à l’aide de SSH! Rappelez – vous qu’à l’étape 1, nous avons donné le niveau de privilège 15 au nom d’utilisateur « admin », donc il peut directement entrer dans le mode privilégié EXEC sans mot de passe enable (indiqué par le signe » # » à côté du nom d’hôte du routeur). Que se passe-t-il si nous essayons de nous connecter en utilisant le nom d’utilisateur « monitor »?,

Ce nom d’utilisateur séjours à l’utilisateur EXEC mode (indiqué par le>’ signe à côté du nom d’hôte du routeur). À l’étape 1, nous n’avons attribué aucun niveau de privilège à ce nom d’utilisateur, il est donc au niveau de privilège par défaut 1. Il ne peut pas effectuer de modifications de configuration en mode user EXEC tant qu’il n’entre pas dans la commande enable et n’entre pas dans le mot de passe. Activer le mot de passe est nécessaire pour que cela fonctionne, et c’est pourquoi nous l’avons configuré à l’étape 1.,

gestion de la session SSH

parfois, nous voudrions savoir qui est actuellement connecté à notre routeur. Nous pouvons facilement afficher les utilisateurs actifs en émettant la commande Afficher les utilisateurs sur le routeur. La sortie sera quelque chose comme ceci:

la sortie ci-dessus montre que le nom d’utilisateur ‘admin’ et ‘monitor’ sont actuellement connectés à partir de la même adresse IP, car nous n’utilisons QU’un seul PC dans cette démonstration. Cependant, vous pouvez voir que chacun d’eux a un numéro de session différent., Nom d’utilisateur « admin » est le numéro de session 0 et le nom d’utilisateur ‘moniteur’ a numéro de session 1.

Et si vous le remarquez, l’astérisque (*) sur le nom d’utilisateur ‘admin’ indique que cette commande est exécutée à partir de la session ‘admin’. Vous pouvez déconnecter n’importe quelle session du mode exec privilégié en émettant la ligne claire de commande VTY x où » x » est le numéro de session. Dans cet exemple, nous voulons déconnecter la session du nom d’utilisateur ‘monitor’ et donc nous utiliserons la ligne claire de commande VTY 1., La sortie sur la session ‘admin’ sera comme ceci:

GeekRtr#clear line vty 1

nous avons appuyé sur la touche Entrée lorsqu’on nous a demandé de confirmer et nous avons obtenu » OK » comme résultat. Avec cette commande, nous avons avec succès expulsé le nom d’utilisateur »moniteur »de la session SSH, confirmé par la sortie de la commande ci-dessous:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

de cette manière vous pouvez activer SSH dans le routeur Cisco IOS.

- Bio

- derniers articles

Arranda Saputra

Derniers messages par Arranda Saputra (voir tous)

- Comment Déplacer des Documents d’un Dossier dans Windows 10 – 31 août 2020

- Comment Déplacer le Dossier sur le Bureau dans Windows 10 – 31 août 2020

- Restauration du Serveur DHCP dans Windows Server 2012 R2 – 9 janvier 2020