SSH tai Secure Shell on periaatteessa turvattu tapa saada ja lähettää komentoja reitittimen CLI verkkoyhteyden kautta, ilman plug konsoli kaapeli suoraan. Toisin kuin tavallinen telnet, joka lähettää tietoja pelkän tekstin muodossa, SSH käyttää salausta, joka varmistaa tietojen luottamuksellisuuden ja eheyden. On olemassa kaksi versiota SSH, jossa SSH v2 on parannus v1 takia tietoturva-aukkoja, jotka löytyvät v1., Oletuksena jos otamme SSH Cisco IOS reititin se tukee molempia versioita.

Ota SSH Cisco IOS Reititin

Voimme luokitella prosessi näihin 4 yksinkertaisia ohjeita:

1. Device preparation (setup-palvelinnimi, verkkotunnus, käyttäjätunnus ja salasanat)

2. Verkon valmistelu (IP-osoite & reititys)

3. Luo RSA-näppäin ja aktivoi SSH

4. Levitä SSH-liikenteen vtys

loput tämän artikkelin on osoittavat yksityiskohtainen kokoonpano kunkin askeleen edellä., Huomaa, että ensimmäistä kertaa asetukset sinun täytyy käyttää reititintä suoraan konsolikaapelilla.

Laitteen valmistelu

valmistelu vaihe, sinun täytyy nimetä laitteesi ja määritä toimialueen nimi. Tässä esimerkissä käytämme paikallinen tietokanta valtakirjojen, niin se on myös pakko luoda vähintään yksi käyttäjätunnus ja salasana reitittimen, koska SSH ei toimi ilman sitä., Esimerkiksi komento on seuraavanlainen:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

tässä esimerkissä olemme luoneet kaksi käyttäjätunnus (’admin’ ja ’näyttö’) eri tason korottamisen. Tämä selviää tarkastusosiossa myöhemmin.

toistaiseksi, muuta ei tarvitse määrittää. Seuraavassa vaiheessa aiomme määrittää verkon.

Verkko valmistelu

Verkoston kokoonpano voi vaihdella riippuu verkon topologia, joka olet työskennellyt., Tässä esimerkissä aiomme käyttää yksinkertaista topologiaa, jossa yksi liitäntä reitittimen kytketty standardin Cisco kytkin PC liitetty siihen. Staattinen IP-määritys on annettu PC: lle reitittimen Fa0/1 IP-osoitteen ollessa portti. Meillä on myös johdon IP määrätty loopback käyttöliittymä reitittimen., Katso kaavio ja kokoonpano alla:

Olettaen, että kaikki kaapelit on kytketty oikein, nyt me aiomme antaa IP-osoite reitittimen Fa0/1 ja loopback liitäntä kokoonpanoissa alla:

tässä esimerkki topologia, reititys kokoonpano ei tarvita, ja meidän pitäisi olla ei ongelma, jossa IP-osoite tavoitettavuus. Mutta se on aina hyvä idea tarkistaa kaiken, tässä tapauksessa, me tarkistaa, jos voimme ping PC reitittimen loopback liitäntä.,

Perustuu lähtö edellä ping-reitittimen loopback-liitäntä PC toimii ja varmasti päinvastainen ping toimii myös. Siksi voimme päätellä, että verkko-konfiguraatiot ovat kaikki hyviä, ja voimme siirtyä meidän pääpaino tämän artikkelin, joka on SSH-kokoonpano.

Generate RSA-avain ja aktivoida SSH

tässä vaiheessa aiomme luoda RSA-avain, jota käytetään SSH salaa sen tiedot. Sinun täytyy määrittää koon avainmoduuli., Mitä suurempi numero, sitä vahvempi salaus tulee; mutta avaimen tuottamiseen menee enemmän aikaa. Tässä alla olevassa esimerkkikokoonpanossa käytämme avainmoduulina 1024: ää, kun taas oletuskoko on 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Kun olet määrittänyt kuten edellä, näet viestin, samanlainen kuin tämä:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Tämä viesti osoittaa, että SSH on otettu käyttöön reitittimessä., Voit tarkistaa sillä voimme antaa komento näyttää ip ssh-reitittimen ja lähtö on jotain, kuten tämä:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

Sinulla voi olla miettimättä, miksi SSH versio 1.99 näkyy tuotos sen sijaan, versio 1 ja versio 2. Vastaus tähän on, koska oletuksena Cisco tukee sekä SSH v1 että v2. Numero 1.99 kertoo taaksepäin yhteensopivuudesta.

turvallisuuskäytännön mukaan SSH v1: n poistaminen käytöstä on kuitenkin erittäin suositeltavaa., Voit tehdä sen, voimme yksinkertaisesti antaa komennon alla poistaa v1 taaksepäin yhteensopivuus.

GeekRtr(config)#ip ssh version 2

sen Jälkeen, katsotaanpa tarkistaa vielä kerran:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Okei, koska voit nähdä lähtö yläpuolella se sanoo, versio 2.0 (tunnen turvallisempi nyt!) ja se tarkoittaa, että tämä vaihe on ohi. Siirrytään viimeiseen vaiheeseen.

Käytä SSH-liikenteen vtys

Meillä jo on SSH käytössä edellisessä vaiheessa., Nyt meillä on vain kaksi asiaa jäljellä: käytä SSH: ta virtuaalisella päätelinjalla ja aseta sitten kirjautumistodennusmenetelmä käyttämään paikallista käyttäjätunnusta, jonka olemme luoneet laitteen valmistusvaiheessa.

Voimme saavuttaa tämän käyttämällä komentoa kuten esimerkissä alla:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

command line vty 0 4 käytetään määrittelemään enimmäismäärä virtual terminal sessions saa reitittimen. Tässä esimerkissä Sallimme enimmillään 5 istuntoa (istuntonumerosta 0 istuntonumeroon 4) reitittimessä.,

komento transport input ssh sovelletaan SSH virtuaalinen terminaali linja ja myös poistaa muita menetelmiä, kuten telnet. Joten tämä tarkoittaa tämän komennon soveltamisen jälkeen, SSH on ainoa tapa, jolla voit käyttää reititintä.

komento kirjautuminen paikallisen käytetään todentamaan kaikki kirjautumisyritykset vastaan paikallinen käyttäjätunnus tietokantaan, ja muistaa, että olemme luoneet kaksi paikallista käyttäjätunnus ennen (katso vaihe 1).

tällä kokoonpanolla olemme ottaneet SSH: n onnistuneesti käyttöön Cisco IOS-reitittimessä.,

Tarkastus

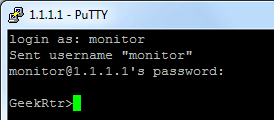

Olemme nyt menossa testi pääsy meidän reititin, käyttäen SSH-client-ohjelmisto TIETOKONEESEEN, tässä esimerkissä käytämme Kitti. Määritimme reitittimen loopback-osoitteen 1.1.1.1 määränpäänä ja SSH yhteytenä.

Olemme sitten pyydetään kirjautumaan, joten emme kirjoita käyttäjätunnus ”admin” ja salasana ’letmein123’ kuten me määritetty ennen (katso vaihe 1).,

Hienoa, että voimme nyt päästä reitittimen CLI etänä SSH: n avulla! Muista, että vaihe 1 annoimme privilege level 15 käyttäjätunnus ”admin”, siksi se voi suoraan kirjoittaa privileged EXEC-tilassa ilman, jotta salasana (merkitty ’ # ’ – merkin vieressä reititin hostname). Mitä tapahtuu, jos yritämme kirjautua sisään ”monitor” – käyttäjänimellä?,

Tämä käyttäjätunnus pysyy user EXEC mode (merkitty ’>’ merkki vieressä reititin hostname). Vaiheessa 1, emme antaneet mitään etuoikeustasoa tälle käyttäjänimelle, joten se on oletusarvoinen etuoikeustaso 1. Se ei voi tehdä mitään konfiguraatiomuutoksia käyttäjän EXEC-tilassa, ennen kuin se siirtyy komentoon enable ja enter the password. Ota salasana käyttöön, jotta tämä toimii, ja siksi olemme määrittäneet sen vaiheessa 1.,

Hallinta SSH-istunto

Joskus haluamme tietää, kuka on tällä hetkellä kirjautunut sisään meidän reititin. Voimme helposti näyttää aktiiviset käyttäjät antamalla komento näyttää käyttäjille reitittimessä. Lähtö on jotain, kuten tämä:

lähtö edellä osoittaa, että sekä käyttäjätunnus ”admin” ja ”valvoa” ovat tällä hetkellä kirjautunut sisään samasta IP-osoitteesta, koska käytämme vain yksi PC-tässä esittelyä. Kuitenkin, voit nähdä jokainen niistä on eri istuntonumero., Käyttäjätunnus ”admin” on istuntonumero 0 ja käyttäjätunnus ”monitor” on istuntonumero 1.

Ja jos huomaat, tähti (*) merkki ”admin” käyttäjätunnus osoittaa, että tämä komento suoritetaan alkaen ”admin” istunto. Voit irrottaa minkä tahansa istunnon etuoikeutetusta EXEC-tilasta antamalla komennon clear line VTY x, jossa ” x ” on istuntonumero. Tässä esimerkissä haluamme katkaista istunnon käyttäjänimen ”monitor” ja siksi käytämme komentoa clear line vty 1., Lähtö on ”admin” istunto on näin:

GeekRtr#clear line vty 1

Me painetaan enter-näppäintä, kun kysytään vahvistusta, ja se on ” OK ” seurauksena. Tällä komennolla, olemme onnistuneesti potkaisi ulos käyttäjätunnus ’näyttö’ – päässä SSH-istunto, vahvistettu lähtö komennon alla:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

tällä tavalla voit ottaa SSH Cisco IOS reititin.

- Bio

- Uusimmat Viestit

Arranda Saputra

Uusimmat viestit Arranda Saputra (katso kaikki)

- Miten Siirtää Asiakirjoja Kansio Windows 10 – elokuuta 31, Vuoteen 2020 mennessä

- Miten Siirtyä Työpöydän Kansioon Windows 10 – 31. elokuuta 2020 mennessä

- Palauta DHCP-Palvelin Windows Server 2012 R2 – 9. tammikuuta 2020 mennessä