kryptosysteemi on täytäntöönpano salaustekniikat ja niiden mukana infrastruktuuri, joka tarjoaa tietoturvapalveluja. Kryptosysteemiä kutsutaan myös salakirjoitusjärjestelmäksi.

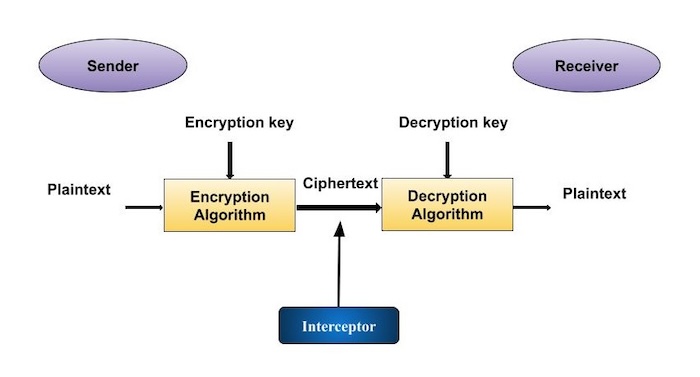

keskustelkaamme yksinkertaisesta salausjärjestelmän mallista, joka antaa siirrettävien tietojen luottamuksellisuuden., Tämä perusmalli on kuvattu illustrationbelow −

kuvassa näkyy lähettäjän, joka haluaa siirtää joitakin arkaluonteisia tietoja vastaanotin siten, että minkään osapuolen kuuntelua tai salakuuntelu viestinnän kanavaa ei voi purkaa tiedot.

tavoitteena yksinkertainen kryptosysteemi on, että lopussa prosessin, vain lähettäjä ja vastaanottaja tietävät selväkielisenä.

Komponentit Kryptosysteemi

eri osien perus kryptosysteemi ovat seuraavat −

-

Selväkielisenä., Se on tiedot, jotka on suojattava siirron aikana.

-

salausalgoritmi. Se on matemaattinen prosessi, joka tuottaa salateksti tahansa selkokielisen ja salausavain. Se on salausalgoritmi, joka ottaa plaintextin ja salausavaimen syötteeksi ja tuottaa ciphertextin.

-

Salakieli. Se on salattu versio selkokielisen valmistettu salaus algoritmia käyttäen tietyn salausavaimen. Salakirjoitusta ei vartioida. Se virtaa julkisella kanavalla. Sen voi siepata tai vaarantaa kuka tahansa, jolla on pääsy viestintäkanavalle.,

-

Salauksen Algoritmi, Se on matemaattinen prosessi, joka tuottaa ainutlaatuinen selkokielisen tahansa salateksti ja salauksen avain. Se on salausalgoritmi, joka ottaa syötteeksi salakirjoituksen ja salauksen purkuavaimen ja tuottaa selkokielen. Salauksen purkualgoritmi kumoaa olennaisesti salausalgoritmin ja on siten läheistä sukua sille.

-

salausavain. Se on arvo, joka on lähettäjän tiedossa. Lähettäjä tuloa salaus avaimen salausta algoritmi yhdessä selkokielisen jotta voidaan laskea salakieli.

-

salauksen purkuavain., Se on vastaanottajalle tuttu arvo. Salauksen purkuavain liittyy salausavaimeen, mutta ei ole aina identtinen sen kanssa. Vastaanotin syöttää salauksen avain salauksen algoritmi yhdessä salakirjoitustekstin jotta voidaan laskea selväkielisenä.

tietyn kryptosysteemi, kokoelma kaikki mahdolliset salauksen avaimet on nimeltään avain tilaa.

torjuntahävittäjä (hyökkääjä) on luvaton kokonaisuus, joka yrittää määrittää selväkielisenä. Hän voi nähdä salakirjoituksen ja tietää salauksen purkualgoritmin. Hän ei kuitenkaan saa koskaan tietää salauksen purkuavainta.,

Tyypit kryptosysteemit

Pohjimmiltaan, on olemassa kahdenlaisia kryptosysteemit perustuvat tapaan, jolla salaus-salauksen suoritetaan järjestelmässä,

- Symmetrisen Avaimen Salaus

- Epäsymmetrinen Salaus

suurin ero välillä nämä cryptosystems on suhde salaus ja salauksen avain. Loogisesti, missä tahansa cryptosystem, molemmat avaimet ovat läheisesti yhteydessä. Salakirjoitusta on käytännössä mahdotonta purkaa salausavaimeen liittymättömällä avaimella.,

Symmetrisen Avaimen Salaus

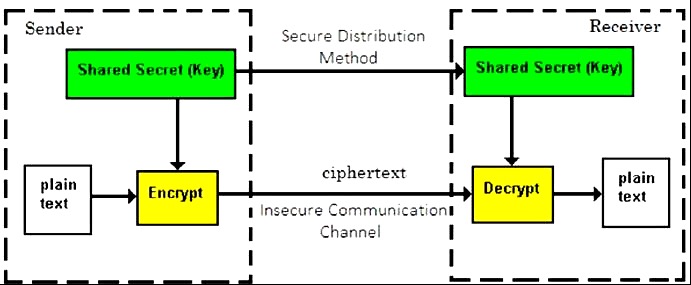

salaus prosessi, jossa samaa avainta käytetään salaukseen ja salauksen tiedot tunnetaan Symmetrisen Avaimen Salausta.

symmetristen kryptosysteemien tutkimusta kutsutaan symmetriseksi kryptografiaksi. Symmetrisistä kryptosysteemeistä käytetään joskus myös nimitystä salainen avain kryptosystems.

muutamia tunnettuja esimerkkejä symmetrisen avaimen salausmenetelmät ovat − Digital Encryption Standard (DES), Triple-DES (3DES), IDEA ja BLOWFISH.

Ennen 1970, kaikki cryptosystems palveluksessa symmetrisen avaimen salausta., Nykyäänkin sen merkitys on erittäin suuri ja sitä käytetään laajasti monissa kryptosysteemeissä. On hyvin epätodennäköistä, että tämä salaus katoaa, koska sillä on tiettyjä etuja epäsymmetriseen avaimen salaukseen verrattuna.

tärkeimmät ominaisuudet kryptosysteemi, joka perustuu symmetrisen avaimen salaus ovat −

-

Henkilöt käyttämällä symmetrisen avaimen salaus on yhteinen avain ennen tietojen vaihto.

-

näppäimiä suositellaan vaihdettavaksi säännöllisesti, jotta järjestelmä ei hyökkää.,

-

vankka mekanismi on olemassa exchange keskeiset välillä kommunikoivat osapuolet. Koska avaimia on vaihdettava säännöllisesti, tästä mekanismista tulee kallis ja raskas.

-

n-ryhmässä kahden osapuolen välisen yhteydenpidon mahdollistamiseksi ryhmään vaadittavien avainten määrä on N × (n – 1) / 2.

-

avaimen pituus (bittien määrä) tässä salauksessa on pienempi ja siksi salauksen purkuprosessi on nopeampi kuin epäsymmetrinen avaimen salaus.,

-

symmetrisen algoritmin ajamiseen tarvittavan tietokonejärjestelmän käsittelyteho on pienempi.

Haastetta Symmetrisen Avaimen Kryptosysteemi

On olemassa kaksi rajoittavia haasteita työllistävät symmetrisen avaimen salausta.

-

key establishment − ennen yhteydenpitoa sekä lähettäjän että vastaanottajan on sovittava salaisesta symmetrisestä avaimesta. Se edellyttää, että käytössä on turvallinen keskeinen sijoittautumisjärjestelmä.,

-

Luottamus Kysymys − Koska lähettäjä ja vastaanottaja käyttävät samaa symmetrinen avain, on implisiittinen vaatimus, että lähettäjä ja vastaanottaja ’luottamus’ toisiaan. Voi esimerkiksi käydä niin, että vastaanottaja on menettänyt avaimen hyökkääjälle, eikä lähettäjälle tiedoteta asiasta.

Nämä kaksi haastetta ovat erittäin lähestymiskielto nykyajan viestintää. Nykyään ihmisten on vaihdettava tietoja tuntemattomien ja ei-luotettujen tahojen kanssa. Esimerkiksi verkkokaupan myyjän ja asiakkaan välinen viestintä., Nämä symmetrisen avaimen salauksen rajoitukset johtivat epäsymmetrisiin salausjärjestelmiin.

Epäsymmetrinen Salaus

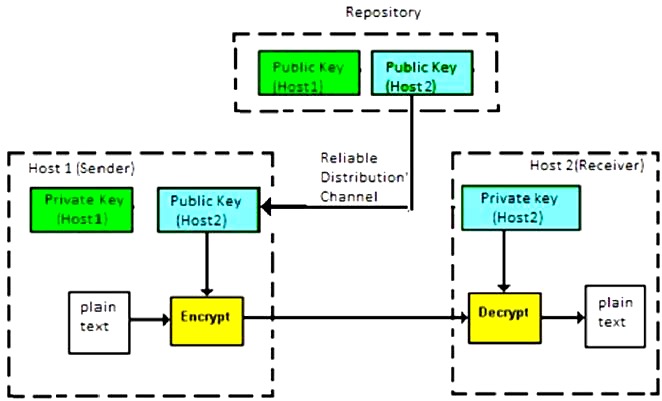

salaus prosessi, jossa eri avaimet, joita käytetään salaukseen ja salauksen tiedot tunnetaan nimellä Epäsymmetrinen Salaus. Vaikka avaimet ovat erilaisia, ne ovat matemaattisesti toisiinsa ja näin ollen hakemalla selkokielisen purkamalla salateksti on mahdollista., Prosessi on kuvattu seuraavassa kuvassa.

Epäsymmetrinen Salaus keksittiin 20-luvulla tulla tarvetta ennalta jaetun salaisen avaimen välillä kommunikoivat henkilöt. Keskeisiä ominaisuuksia tämän salauksen ovat seuraavat −

-

Jokainen käyttäjä tässä järjestelmässä tarvitsee olla pari erilaista avaimet, yksityinen avain ja julkinen avain. Nämä avaimet liittyvät matemaattisesti toisiinsa − kun yhtä avainta käytetään salaukseen, toinen voi purkaa salakirjoituksen takaisin alkuperäiseen selitystekstiin.,

-

Se vaatii laittaa julkisen avaimen julkinen repository ja yksityisen avaimen niin hyvin varjeltu salaisuus. Näin ollen tätä salausjärjestelmää kutsutaan myös julkisen avaimen salaukseksi.

-

vaikka käyttäjän julkiset ja yksityiset avaimet liittyvät toisiinsa, on laskennallisesti mahdotonta löytää toista toisesta. Tämä on tämän järjestelmän vahvuus.

-

Kun Host1 tarvitsee lähettää tiedot Host2, hän saa julkisen avaimen Host2 arkiston, salaa tiedot ja lähettää.

-

Host2 käyttää hänen yksityinen avain purkaa selväkielisenä.,

-

avainten Pituus (bittien määrä) tässä salauksessa on suuri ja siksi salauksen purkuprosessi on hitaampi kuin symmetrinen avaimen salaus.

-

epäsymmetrisen algoritmin ajamiseen tarvittavan tietokonejärjestelmän käsittelyteho on suurempi.

symmetriset kryptosysteemit ovat luonnollinen käsite. Sen sijaan julkisen avaimen kryptosysteemejä on melko vaikea käsittää.

saatat ajatella, miten voi salausavaimen ja salauksen avain on ’sukua’, ja silti se on mahdotonta määrittää salauksen avain salaus avain?, Vastaus löytyy matemaattisista käsitteistä. On mahdollista suunnitella kryptosysteemi, jonka avaimissa on tämä ominaisuus. Julkisen avaimen salauksen käsite on suhteellisen uusi. Julkisuudessa keskeisiä algoritmeja tunnetaan vähemmän kuin symmetrisiä algoritmeja.

Haaste Julkisen Avaimen Kryptosysteemi

Public-key cryptosystems on yksi merkittävä haaste − käyttäjä tarvitsee luottaa, että julkinen avain, että hän käyttää viestintään, jossa henkilö todella on julkisen avaimen, että henkilö, ja ei ole väärennetty ilkeä kolmas osapuoli.,

tämä tapahtuu yleensä julkisen avaimen infrastruktuurin (PKI) kautta, joka koostuu luotettavasta kolmannesta osapuolesta. Kolmas osapuoli hallitsee ja todistaa turvallisesti julkisten avainten aitouden. Kun kolmannen osapuolen on toimitettava julkisen avaimen jostain kommunikoida henkilö X, ne ovat luotettavia tarjota oikea julkinen avain.

kolmas osapuoli täyttää itse tietoja käyttäjän henkilöllisyyden prosessin todistus, notarization, tai jokin muu prosessi − että X on yksi ja ainoa, tai maailmanlaajuisesti ainutlaatuinen, X., Yleisin tapa asettaa todennetut julkiset avaimet saataville on upottaa ne varmenteeseen, joka on digitaalisesti allekirjoitettu luotetun kolmannen osapuolen toimesta.,f cryptosystems on alla −

| Symmetrinen Cryptosystems | Public Key Cryptosystems | |

|---|---|---|

| Suhdetta Avaimet | Sama | Eri, mutta matemaattisesti liittyvät |

| salausavain | Symmetrinen | Julkinen |

| Salauksen Avain | Symmetrinen | Yksityinen |

Koska edut ja haitta sekä järjestelmät, symmetrisen avaimen ja julkisen avaimen cryptosystems käytetään usein yhdessä käytännön tietoa turvajärjestelmät.,

Kerckhoff on Periaate Kryptosysteemi

Vuonna 19th century, hollannin cryptographer A. Kerckhoff kalustettu vaatimukset hyvä kryptosysteemi. Kerckhoffin mukaan kryptografisen järjestelmän pitäisi olla turvallinen, vaikka kaikki järjestelmässä, avainta lukuun ottamatta, olisi julkista tietoa. Kuusi suunnittelun periaatteet on määritelty Kerckhoff varten kryptosysteemi ovat −

-

kryptosysteemi pitäisi olla särkymätön käytännössä, jos ei ole matemaattisesti.,

-

Putoaminen kryptosysteemi käsissä tunkeutuja ei saa johtaa minkäänlaiseen kompromissiin järjestelmän, estää mitään haittaa käyttäjälle.

-

avaimen tulee olla helposti kommunikoitavissa, muistettavissa ja muutettavissa.

-

salakieli olisi tarttuvien lennätin, suojaamattoman kanava.

-

salauslaitteiston ja asiakirjojen tulee olla kannettavia ja yhden henkilön operoitavissa.,

-

Lopuksi, on välttämätöntä, että järjestelmä on helppokäyttöinen, vaatii eikä psyykkistä rasitusta eikä tietoa pitkän sarjan sääntöjä noudattaa.

toinen sääntö tunnetaan nykyisin nimellä Kerckhoffin periaate. Sitä sovelletaan lähes kaikissa nykyajan salausalgoritmeissa, kuten DES, AES jne. Näitä julkisia algoritmeja pidetään täysin turvallinen. Salatun viestin turvallisuus riippuu yksinomaan salaisen salausavaimen turvallisuudesta.

algoritmien salaaminen voi toimia merkittävänä esteenä kryptoanalyysille., Algoritmien salaaminen on kuitenkin mahdollista vain silloin, kun niitä käytetään tiukasti rajatussa ympyrässä.

nykyaikana kryptografian on palveltava käyttäjiä, jotka ovat yhteydessä Internetiin. Tällaisissa tapauksissa salaisen algoritmin käyttäminen ei ole mahdollista, joten Kerckhoffin periaatteista tuli keskeisiä ohjeita algoritmien suunnitteluun nykyaikaisessa kryptografiassa.