SSH o Secure Shell es básicamente un método seguro para acceder y enviar comandos a la CLI de su router a través de una conexión de red; sin tener que conectar un cable de consola directamente. A diferencia de Telnet estándar que envía datos en formato de texto sin formato, SSH utiliza cifrado que garantizará la confidencialidad e integridad de los datos. Hay dos versiones de SSH, donde SSH v2 es una mejora de v1 debido a los agujeros de seguridad que se encuentran en v1., Por defecto si habilitamos SSH en el Router Cisco IOS soportará ambas versiones.

habilitar SSH en Cisco IOS Router

podemos clasificar el proceso en estos 4 sencillos pasos a continuación:

1. Preparación del dispositivo (Nombre de host de configuración, nombre de dominio, nombre de usuario y contraseñas)

2. Preparación de la red (direccionamiento IP & enrutamiento)

3. Genere la clave RSA y active ssh

4. Aplicar transporte SSH para el vtys

el resto de este artículo demostrará la configuración detallada de cada paso mencionado anteriormente., Tenga en cuenta que para la configuración por primera vez tendrá que acceder a su enrutador directamente utilizando un cable de consola.

Device preparation

para el paso de preparación, debe nombrar su dispositivo y establecer el nombre de dominio. En este ejemplo usaremos base de datos local para credenciales, por lo que también es obligatorio crear al menos un nombre de usuario y contraseña para el router ya que SSH no funcionará sin él., El comando de ejemplo para hacerlo es el siguiente:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

en este ejemplo creamos los dos nombres de usuario (‘admin’ y ‘monitor’) con diferentes niveles de privilegio. Esto se explicará en la sección de verificación más adelante.

por ahora, eso es todo lo que necesitamos configurar. En el siguiente paso vamos a configurar la red.

preparación de red

la configuración de red puede variar dependiendo de la topología de red con la que esté trabajando., En este ejemplo, vamos a usar una topología simple donde una interfaz del enrutador se conecta a un switch Cisco estándar con un PC conectado a él. La configuración IP estática se ha dado al PC con la dirección IP Fa0 / 1 del router como puerta de enlace. También tenemos una IP de gestión asignada a la interfaz de bucle invertido en el router., Por favor, consulte el diagrama y la configuración a continuación:

suponiendo que todos los cables conectados correctamente, Ahora vamos a dar la dirección IP del router Fa0/1 y la interfaz de bucle con las siguientes configuraciones:

en esta topología de ejemplo, la configuración de enrutamiento no es necesaria y no deberíamos tener ningún problema con la accesibilidad de la dirección IP. Pero siempre es una buena idea verificar todo, en este caso comprobaríamos si podemos hacer ping al PC desde la interfaz de loopback del router.,

basado en la salida anterior, el ping de la interfaz de bucle invertido del enrutador a la PC está funcionando y seguramente el ping opuesto también funcionará. Por lo tanto, podemos concluir que las configuraciones de red son todas buenas, y podemos pasar a nuestro enfoque principal en este artículo que es la configuración SSH.

genere la clave RSA y active SSH

en este paso vamos a generar la clave RSA que utilizará SSH para cifrar sus datos. Tendrá que especificar el tamaño del módulo de clave., Cuanto mayor sea el número, más fuerte será el cifrado; pero tomará más tiempo generar la clave. En este ejemplo de configuración a continuación estamos usando 1024 como el tamaño del módulo de clave, mientras que el tamaño predeterminado es 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Después de configurar como el anterior, se verá un mensaje similar a este:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Este mensaje indica que SSH se ha activado en el router., Para verificarlo podemos emitir el comando show ip SSH en el router y la salida será algo como esto:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

puede que se pregunte por qué la versión 1.99 de SSH se muestra en la salida en lugar de la versión 1 o la versión 2. La respuesta para eso es porque por defecto Cisco soporta tanto SSH v1 como v2. El número 1.99 es para indicar la compatibilidad con versiones anteriores.

sin embargo, de acuerdo con las mejores prácticas de seguridad, se recomienda deshabilitar SSH v1., Para hacer eso, simplemente podemos emitir el comando a continuación para deshabilitar la compatibilidad con versiones anteriores de v1.

GeekRtr(config)#ip ssh version 2

Después de eso, vamos a comprobar una y otra vez:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Bueno, como se puede ver en la salida de arriba dice la versión 2.0 (me siento más seguro ahora!) y eso significa que hemos terminado con este paso. Pasemos al último paso.

aplicar el transporte SSH para el vtys

ya tenemos SSH activado en el paso anterior., Ahora solo nos quedan dos cosas por hacer: aplicar SSH en la línea de terminal virtual, y luego Establecer el método de autenticación de inicio de sesión para usar el nombre de usuario local que creamos en el paso de preparación del dispositivo.

lograremos esto usando el comando como en el ejemplo a continuación:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

la línea de comandos vty 0 4 se usa para especificar el número máximo de sesiones de terminal virtual permitidas en el enrutador. En este ejemplo, permitimos un máximo de 5 sesiones (desde el número de sesión 0 hasta el número de sesión 4) en el enrutador.,

el comando transport input ssh aplicará SSH a la línea de terminal virtual y también deshabilitará otros métodos como telnet. Eso significa que después de aplicar este comando, SSH es el único método que puede usar para acceder al enrutador.

el comando login local se utiliza para autenticar cualquier intento de inicio de sesión en la base de datos local de nombres de usuario, y recuerde que hemos creado dos nombres de usuario locales antes (consulte El Paso 1).

con esta configuración, hemos habilitado con éxito SSH en el enrutador Cisco IOS.,

Verification

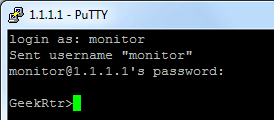

ahora vamos a probar el acceso a nuestro router utilizando un software cliente SSH en el PC, en este ejemplo estamos usando PuTTY. Especificamos la dirección de bucle invertido del router 1.1.1.1 como destino y SSH como tipo de conexión.

Somos continuación, se le pedirá para iniciar sesión, por lo que nos escriba un nombre de usuario ‘admin’ y la contraseña ‘letmein123’ como hemos configurado antes (consulte el paso 1).,

genial, ahora podemos entrar a la CLI del router de forma remota utilizando SSH! Recuerde que en el paso 1 le dimos el nivel de privilegio 15 al nombre de usuario ‘admin’, por lo que puede entrar directamente en el modo EXEC privilegiado sin una contraseña enable (indicada por el signo ‘#’ junto al nombre de host del router). ¿Qué sucede si intentamos iniciar sesión usando el nombre de usuario ‘monitor’?,

Este nombre de usuario permanece en el modo user EXEC (indicado por el ‘>’, situado junto al nombre de host del router). En el paso 1, no asignamos ningún nivel de privilegio a este nombre de usuario, por lo tanto, está en el nivel de privilegio predeterminado 1. No puede hacer ningún cambio de configuración en el modo user EXEC hasta que ingrese el comando enable e ingrese la contraseña. Habilitar contraseña es necesario para que esto funcione, y es por eso que lo hemos configurado en el paso 1.,

administrar la sesión ssh

a veces nos gustaría saber quién está conectado actualmente a nuestro enrutador. Podemos mostrar fácilmente los usuarios activos emitiendo el comando Mostrar usuarios en el enrutador. La salida será algo como esto:

la salida anterior muestra que tanto el nombre de usuario ‘admin’ como ‘monitor’ están actualmente conectados desde la misma dirección IP, ya que solo usamos una PC en esta demostración. Sin embargo, puede ver que cada uno de ellos tiene un número de sesión diferente., El nombre de usuario ‘admin’ tiene el número de sesión 0 y el nombre de usuario ‘monitor’ tiene el número de sesión 1.

y si te das cuenta, la marca de asterisco (*) en el nombre de usuario ‘admin’ indica que este comando se ejecuta desde la sesión ‘admin’. Puede desconectar cualquier sesión del modo EXEC privilegiado emitiendo el comando clear line vty x donde ‘ x ‘ es el número de sesión. En este ejemplo, queremos desconectar la sesión del nombre de usuario ‘monitor’ y por lo tanto usaremos el comando clear line vty 1., La salida de la sesión ‘admin’ será así:

GeekRtr#clear line vty 1

presionamos la tecla enter cuando se nos pidió confirmación y obtuvimos ‘OK’ como resultado. Con este comando, hemos expulsado con éxito el nombre de usuario ‘monitor’ de la sesión SSH, confirmado por la salida del comando a continuación:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

de esta manera puede habilitar SSH en el enrutador Cisco IOS.

- Biografía

- Últimas entradas

Arranda Saputra

Últimas entradas por Arranda Saputra (ver todos)

- Cómo Mover la Carpeta de Documentos en Windows 10 – 31 de agosto de 2020

- Cómo Mover la Carpeta del Escritorio en Windows 10 – 31 de agosto de 2020

- Restaurar Servidor DHCP en Windows Server 2012 R2 – 9 de enero de 2020