Et kryptosystem er en implementering af kryptografiske teknikker og deres tilhørende infrastruktur til at give oplysninger sikkerhedstjenester. Et kryptosystem kaldes også et chiffersystem.

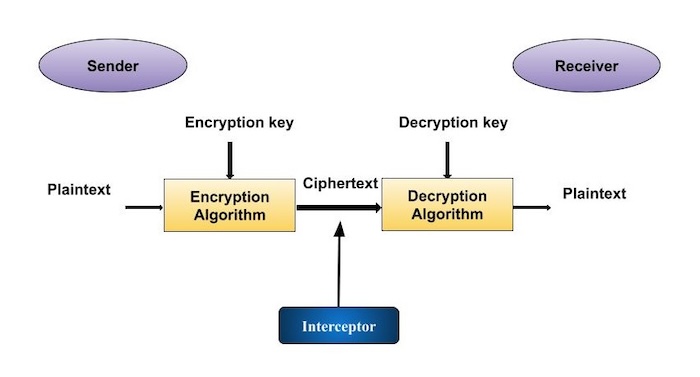

lad os diskutere en simpel model af et kryptosystem, der giver fortrolighed til de oplysninger, der overføres., Denne grundlæggende model er afbildet i illustrationbelow −

illustrationen viser, hvordan en afsender, der ønsker at overdrage nogle følsomme data til en modtager på en sådan måde, at enhver part, tilbageholde eller aflytning på kommunikations-kanal ikke kan udtrække data.

formålet med dette enkle kryptosystem er, at ved afslutningen af processen er det kun afsenderen og modtageren, der kender klarteksten.

komponenter i et kryptosystem

de forskellige komponenter i et grundlæggende kryptosystem er som følger −

-

klartekst., Det er de data, der skal beskyttes under transmission.

-

krypteringsalgoritme. Det er en matematisk proces, der producerer en cipherte .t for en given klartekst og krypteringsnøgle. Det er en kryptografisk algoritme, der tager klartekst og en krypteringsnøgle, som input og producerer en ciphertext.

-

Cipherte .t. Det er den krypterede version af klartekst produceret af krypteringsalgoritmen ved hjælp af en bestemt krypteringsnøglen. Chifferteksten er ikke bevogtet. Det flyder på offentlig kanal. Det kan opfanges eller kompromitteres af enhver, der har adgang til kommunikationskanalen.,

-

Dekrypteringsalgoritme, det er en matematisk proces, der producerer en unik klartekst for en given cipherte .t og dekrypteringsnøgle. Det er en kryptografisk algoritme, der tager en cipherte .t og en dekrypteringsnøgle som input, og udsender en klartekst. Dekrypteringsalgoritmen vender i det væsentlige krypteringsalgoritmen og er således tæt knyttet til den.

-

krypteringsnøgle. Det er en værdi, der er kendt for afsenderen. Afsenderen indtaster krypteringsnøglen i krypteringsalgoritmen sammen med klartekst for at beregne ciphertekst.

-

dekrypteringsnøgle., Det er en værdi, der er kendt af modtageren. Den dekrypteringsnøgle er relateret til krypteringsnøglen, men er ikke altid identisk med det. Modtageren indgange dekrypteringsnøgle i dekryptering algoritme sammen med cipherte .t for at beregne klartekst.

For et givet kryptosystem kaldes en samling af alle mulige dekrypteringsnøgler et nøglerum.en interceptor (en angriber) er en uautoriseret enhed, der forsøger at bestemme klarteksten. Han kan se cipherte .t og måske kender dekryptering algoritme. Han, dog, må aldrig vide dekrypteringsnøglen.,

Typer af Cryptosystems

Grundlæggende er der to typer af cryptosystems baseret på den måde, som kryptering, dekryptering udføres i system −

- Symmetrisk Nøgle til Kryptering

- Asymmetriske Nøgle Kryptering

Den vigtigste forskel mellem disse cryptosystems er forholdet mellem kryptering og dekryptering-tasten. Logisk set er begge nøgler i ethvert kryptosystem tæt forbundet. Det er praktisk taget umuligt at dekryptere chifferteksten med nøglen, der ikke er relateret til krypteringsnøglen.,

Symmetric Key Encryption

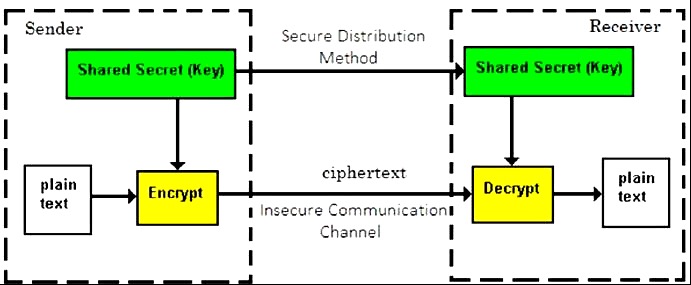

krypteringsprocessen, hvor samme nøgler bruges til kryptering og dekryptering af oplysningerne, kaldes Symmetric Key Encryption.

undersøgelsen af symmetriske kryptosystemer betegnes som symmetrisk kryptografi. Symmetriske kryptosystemer er også undertiden benævnt hemmelige nøgle kryptosystemer.

et par kendte eksempler på symmetriske nøglekrypteringsmetoder er-Digital Encryption Standard (DES), Triple − DES (3DES), IDEA og BLO .fish.

før 1970 anvendte alle kryptosystemer symmetrisk nøglekryptering., Selv i dag er dens relevans meget høj, og den bruges i vid udstrækning i mange kryptosystemer. Det er meget usandsynligt, at denne kryptering vil falme væk, da den har visse fordele i forhold til asymmetrisk nøglekryptering.

de vigtigste træk ved kryptosystem baseret på symmetrisk nøglekryptering er −

-

personer, der bruger symmetrisk nøglekryptering, skal dele en fælles nøgle inden udveksling af oplysninger.

-

nøgler anbefales at ændres regelmæssigt for at forhindre angreb på systemet.,

-

der skal findes en robust mekanisme for at udveksle nøglen mellem de kommunikerende parter. Da nøgler skal ændres regelmæssigt, bliver denne mekanisme dyr og besværlig.

-

i en gruppe af n-personer er antallet af nøgler, der kræves til gruppen, n. (n – 1)/2 for at muliggøre to-parts kommunikation mellem to personer.

-

længden af nøglen (antal bits) i denne kryptering er mindre, og derfor er processen med kryptering-dekryptering hurtigere end asymmetrisk nøglekryptering.,

-

processorkraft af edb-system, der kræves for at køre symmetrisk algoritme er mindre.

Udfordring af Symmetrisk Nøgle Kryptosystem

Der er to restriktive udfordringer, der beskæftiger symmetrisk nøgle kryptografi.

-

nøgleinstitution − før enhver kommunikation skal både afsenderen og modtageren blive enige om en hemmelig symmetrisk nøgle. Det kræver en sikker nøgle etablering mekanisme på plads.,

-

tillidsproblem − da afsenderen og modtageren bruger den samme symmetriske nøgle, er der et implicit krav om, at afsenderen og modtageren ‘stoler’ på hinanden. For eksempel kan det ske, at modtageren har mistet nøglen til en angriber, og afsenderen er ikke informeret.

disse to udfordringer er stærkt begrænsende for moderne kommunikation. I dag er folk nødt til at udveksle information med ikke-kendte og ikke-betroede parter. For eksempel en kommunikation mellem online sælger og kunde., Disse begrænsninger af symmetrisk nøgle kryptering gav anledning til asymmetriske nøgle kryptering ordninger.

asymmetrisk nøglekryptering

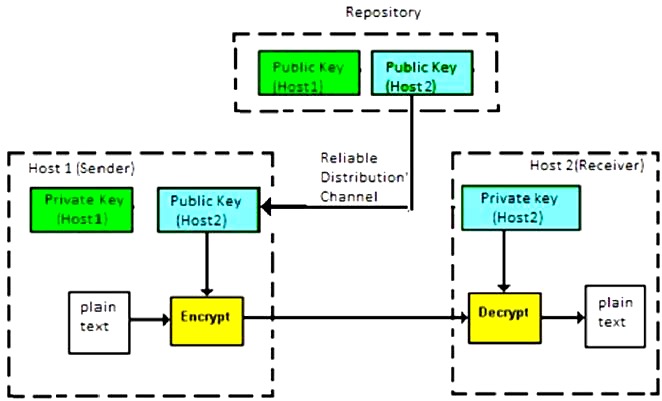

krypteringsprocessen, hvor forskellige nøgler anvendes til kryptering og dekryptering af oplysningerne, kaldes asymmetrisk nøglekryptering. Selvom tasterne er forskellige, de er matematisk relaterede og dermed, hente klartekst ved at dekryptere cipherte .t er muligt., Processen er afbildet i den følgende illustration –

asymmetrisk nøglekryptering blev opfundet i det 20.århundrede for at komme over nødvendigheden af foruddelt hemmelig nøgle mellem kommunikerende personer. De vigtigste træk ved dette krypteringsskema er som følger –

-

hver bruger i dette system skal have et par forskellige nøgler, privat nøgle og offentlig nøgle. Disse nøgler er matematisk relaterede-når den ene nøgle bruges til kryptering, kan den anden dekryptere cipherteksten tilbage til den originale klartekst.,

-

det kræver at sætte den offentlige nøgle i det offentlige lager og den private nøgle som en velbevaret hemmelighed. Derfor, denne ordning af kryptering kaldes også offentlig nøgle kryptering.

-

selvom offentlige og private nøgler til brugeren er relateret, er det beregningsmæssigt ikke muligt at finde en fra en anden. Dette er en styrke af denne ordning.

-

Når Host1 skal sende data til Host2, henter han den offentlige nøgle Host2 fra depotet, krypterer dataene og sender.

-

Host2 bruger sin private nøgle til at udtrække klarteksten.,

-

længden af nøgler (antal bits) i denne kryptering er stor, og derfor er processen med kryptering-dekryptering langsommere end symmetrisk nøglekryptering.

-

processorkraft af edb-system, der kræves for at køre asymmetrisk algoritme er højere.

symmetriske kryptosystemer er et naturligt begreb. I modsætning hertil er kryptosystemer med offentlig nøgle ret vanskelige at forstå.

du tror måske, hvordan kan krypteringsnøglen og dekrypteringsnøglen er ‘relateret’, og alligevel er det umuligt at bestemme dekrypteringsnøglen fra krypteringsnøglen?, Svaret ligger i de matematiske begreber. Det er muligt at designe et kryptosystem, hvis nøgler har denne egenskab. Begrebet offentlig nøgle kryptografi er relativt nyt. Der er færre offentlige nøglealgoritmer kendt end symmetriske algoritmer.

Udfordring af en Offentlig Nøgle Kryptosystem

Public-key cryptosystems har en betydelig udfordring − brugeren skal have tillid til, at den offentlige nøgle, som han bruger i kommunikation med en person virkelig er den offentlige nøgle af den person, og er ikke blevet snydt af en ondsindet tredjepart.,

dette opnås normalt gennem en offentlig nøgleinfrastruktur (PKI), der består af en betroet tredjepart. Tredjeparten administrerer og attesterer sikkert ægtheden af offentlige nøgler. Når tredjeparten bliver bedt om at stille den offentlige nøgle til rådighed for enhver kommunikerende person X, har de tillid til at stille den korrekte offentlige nøgle til rådighed.

tredjeparten opfylder sig selv om brugeridentitet ved attestation, notarisering eller en anden proces-at that er den eneste eller globalt unikke X., Den mest almindelige metode til at gøre de verificerede offentlige nøgler tilgængelige er at integrere dem i et certifikat, der er digitalt underskrevet af den betroede tredjepart.,f cryptosystems er givet nedenfor −

| Symmetrisk Cryptosystems | Offentlige Nøgle Cryptosystems | |

|---|---|---|

| Forhold mellem Tasterne | Samme | en Anden, men matematisk relateret |

| krypteringsnøgler | Symmetrisk | Offentlig |

| dekrypteringsnøgle | Symmetrisk | Privat |

På grund af de fordele og ulempe ved begge systemer, symmetric key og public-key cryptosystems bruges ofte sammen i den praktiske oplysninger sikringsordninger.,

Kerckhoffs princip for kryptosystem

i det 19.århundrede leverede en hollandsk kryptograf A. Kerckhoff kravene til et godt kryptosystem. Kerckhoff udtalte, at et kryptografisk system skulle være sikkert, selvom alt om systemet, undtagen nøglen, er offentlig viden. De seks designprincipper defineret af Kerckhoff for kryptosystem er –

-

kryptosystemet skal være ubrydeligt praktisk, hvis ikke matematisk.,

-

faldende kryptosystem i hænderne på en ubuden gæst bør ikke føre til et kompromis af systemet, forhindrer ulejligheden for brugeren.

-

nøglen skal være let overførbar, mindeværdig og foranderlig.

-

cipherteksten skal kunne overføres via telegraf, en usikker kanal.

-

krypteringsapparatet og dokumenterne skal være bærbare og kan betjenes af en enkelt person.,

-

endelig er det nødvendigt, at systemet er let at bruge, hvilket hverken kræver mental belastning eller kendskab til en lang række regler, der skal overholdes.

den anden regel er i øjeblikket kendt som Kerckhoff-princippet. Det anvendes i stort set alle de nutidige krypteringsalgoritmer såsom DES, AES, etc. Disse offentlige algoritmer anses for at være grundigt sikker. Sikkerheden for den krypterede meddelelse afhænger udelukkende af sikkerheden for den hemmelige krypteringsnøgle.

at holde algoritmerne hemmelige kan fungere som en betydelig barriere for kryptoanalyse., Det er dog kun muligt at holde algoritmerne hemmelige, når de bruges i en strengt begrænset cirkel.

i moderne tid skal kryptografi imødekomme brugere, der er forbundet til internettet. I sådanne tilfælde er det ikke muligt at bruge en hemmelig algoritme, hvorfor Kerckhoff-principper blev væsentlige retningslinjer for design af algoritmer i moderne kryptografi.