SSH eller Secure Shell er stort set en sikker metode til at få adgang til og sende kommandoer til din router ‘ s CLI gennem en netværksforbindelse, uden at skulle sætte en konsol-kablet direkte. I modsætning til standard telnet, der sender data i almindeligt tekstformat, bruger SSH kryptering, der sikrer dataens fortrolighed og integritet. Der er to versioner af ssh, hvor ssh V2 er en forbedring fra v1 på grund af sikkerhedshuller, der findes i v1., Som standard, hvis vi aktiverer SSH i Cisco IOS Router, understøtter den begge versioner.

aktiver SSH i Cisco IOS Router

vi kan klassificere processen til i disse 4 enkle trin nedenfor:

1. Enhed forberedelse (Opsætning værtsnavn, domænenavn, brugernavn, og adgangskoder)

2. Netværk forberedelse (IP-adressering & routing)

3. Generer RSA-tasten og aktiver ssh

4. Anvend SSH transport til vtys

resten af denne artikel vil demonstrere den detaljerede konfiguration af hvert trin nævnt ovenfor., Bemærk, at for første gang konfiguration skal du få adgang til din router direkte ved hjælp af en konsol kabel.

enhed forberedelse

for forberedelsestrinnet skal du navngive din enhed og indstille domænenavnet. I dette eksempel bruger vi lokal database til legitimationsoplysninger, så det er også obligatorisk at oprette mindst et brugernavn og adgangskode til routeren, da ssh ikke fungerer uden det., Kommandoen eksempel til at gøre det er som følger:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

i dette eksempel oprettede vi de to brugernavne (‘admin’ og ‘monitor’) med forskellige niveauer af privilegier. Dette vil blive forklaret i verifikationsafsnittet senere.

For nu er det alt, hvad vi har brug for at konfigurere. I det næste trin skal vi konfigurere netværket.

netværksforberedelse

netværkskonfiguration kan variere afhængigt af den netværkstopologi, du arbejder med., I dette eksempel vil vi bruge en simpel topologi, hvor en grænseflade af routeren er tilsluttet en standard Cisco-s .itch med en PC, der er knyttet til den. Statisk IP-konfiguration er blevet givet til PC ‘ en med routeren Fa0/1 IP-adresse som Gate .ay. Vi har også en management-IP, der er tildelt loopback-grænsefladen på routeren., Der henvises til diagram og nedenstående konfiguration:

under forudsætning af, at alle kabler er tilsluttet korrekt, nu skal vi til at give IP-adresse routeren Fa0/1 og loopback interface med de konfigurationer nedenfor:

I dette eksempel topologi, routing er ikke påkrævet, og vi bør har ikke noget problem med den IP-adresse, sikre adgang. Men det er altid en god ide at verificere alt, i dette tilfælde ville vi kontrollere, om vi kan pinge til PC ‘ en fra routerens loopback-interface.,

baseret på output ovenfor ping fra routerens loopback-interface til PC fungerer, og sikkert fungerer den modsatte ping også. Derfor kan vi konkludere, at netværkskonfigurationerne er alle gode, og vi kan gå videre til vores hovedfokus i denne artikel, som er SSH-konfigurationen.

Generer RSA-nøgle og aktiver ssh

i dette trin vil vi generere RSA-nøglen, der vil blive brugt af ssh til at kryptere dens data. Du skal angive størrelsen på nøglemodulet., Jo højere tallet er, desto stærkere bliver krypteringen; men det vil tage mere tid at generere nøglen. I dette eksempel konfiguration nedenfor bruger vi 1024 som nøglemodulstørrelse, mens standardstørrelsen er 512.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Efter konfiguration som ovenfor, vil du se en meddelelse, der ligner dette:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Denne meddelelse angiver, at SSH er blevet aktiveret på routeren., For at bekræfte det, kan vi udstede kommandoen vis ip ssh på routeren og output vil være noget lignende dette:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

Du kan være undrende, hvorfor SSH version 1.99 er vist på output i stedet for version 1 eller version 2. Svaret på det er fordi Cisco som standard understøtter både ssh V1 og v2. Tallet 1.99 er at angive bagudkompatibilitet.

i henhold til bedste sikkerhedspraksis anbefales det dog stærkt at deaktivere ssh v1., For at gøre det, kan vi blot udstede kommandoen nedenfor for at deaktivere v1 bagudkompatibilitet.

GeekRtr(config)#ip ssh version 2

Efter dette, lad os kontrollere igen:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Okay, som du kan se på outputtet ovenfor, det siger version 2.0 (jeg føler mig mere sikker nu!) og det betyder, at vi er færdige med dette trin. Lad os gå videre til det sidste trin.

Anvend SSH-transport til vtys

vi har allerede SSH aktiveret i det forrige trin., Nu har vi kun to ting tilbage at gøre: Anvend ssh på den virtuelle terminallinje, og indstil derefter login-godkendelsesmetode til at bruge lokalt brugernavn, vi oprettede i enhedens forberedelsestrin.

Vi vil opnå dette ved hjælp af kommandoen som i eksemplet nedenfor:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

command line vty 0 4 bruges til at angive det maksimale antal af den virtuelle terminal sessioner tilladt på routeren. I dette eksempel tillader vi maksimalt 5 sessioner (fra session nummer 0 til session nummer 4) på routeren.,

kommandoen transport input ssh vil anvende SSH til den virtuelle terminal line og også deaktivere andre metoder såsom telnet. Så det betyder, at efter at have anvendt denne kommando, er SSH den eneste metode, du kan bruge til at få adgang til routeren.

kommandoen login local bruges til at godkende ethvert loginforsøg mod lokal brugernavn database, og husk at vi har oprettet to lokale brugernavn før (se trin 1).

med denne konfiguration har vi med succes aktiveret ssh på Cisco IOS-Router.,

verifikation

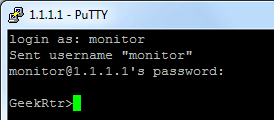

vi vil nu teste adgang til vores router ved hjælp af en SSH-klientsoft .are på PC ‘ en, i dette eksempel bruger vi PuTTY. Vi specificerede routeren loopback-adresse 1.1.1.1 som destination og SSH som forbindelsestype.

Vi bliver derefter bedt om at logge ind, så vi skriver brugernavn “admin” og password “letmein123”, som vi er konfigureret, før (se trin 1).,

fantastisk, Vi kan nu komme ind på routeren CLI eksternt ved hjælp af ssh! Husk, at på trin 1 gav vi privilegium level 15 til brugernavnet ‘admin’, derfor er det direkte kan indtaste den privilegerede EXEC uden at aktivere password (angivet med ‘ # ‘ – tegnet ved siden af routeren værtsnavn). Hvad sker der, hvis vi forsøger at logge ind ved hjælp af ‘monitor’ brugernavn?,

Denne brugernavn ophold i bruger EXEC (angivet ved ‘>’ – tegn ud for routeren værtsnavn). På trin 1 tildelte vi ikke noget privilegieniveau til dette brugernavn, derfor er det i standard privilegieniveau 1. Det kan ikke foretage nogen konfigurationsændringer i bruger e .ec-tilstand, før den går ind i kommandoen Aktiver og indtast adgangskoden. Aktiv passwordr adgangskode er påkrævet for at dette fungerer, og det er derfor, vi har konfigureret det i trin 1.,

håndtering af SSH-sessionen

nogle gange vil vi gerne vide, hvem der aktuelt er logget ind på vores router. Vi kan nemt vise de aktive brugere ved at udstede command Sho. – brugere på routeren. Produktionen vil være noget lignende dette:

output ovenfor viser, at både brugernavnet ‘admin’ og ‘overvåge’ er, der aktuelt er logget på fra samme IP-adresse, da vi bruger kun én PC i denne demonstration. Du kan dog se, at hver enkelt af dem har forskellige sessionsnummer., Username ‘admin’ har session nummer 0 og username ‘monitor’ har session nummer 1.

og hvis du bemærker, angiver asterisk ( * ) – mærket på ‘admin’ – brugernavnet, at denne kommando udføres fra ‘admin’ – sessionen. Du kan afbryde enhver session fra den privilegerede e .ec-tilstand ved at udstede kommandolinje vty., hvor’.’ er sessionsnummeret. I dette eksempel ønsker vi at afbryde session fra brugernavn ‘monitor’, og derfor bruger vi kommandolinjen VTY 1., Udgangen på ‘admin’ session vil være sådan:

GeekRtr#clear line vty 1

vi pressede enter-tasten, da vi blev bedt om bekræftelse og fik ‘OK’ som resultat. Med denne kommando, vi har med succes smidt ud brugernavn ‘overvåge’ fra SSH session, bekræftet af output fra kommandoen nedenfor:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

På denne måde kan du aktivere SSH i Cisco IOS router.

- Bio

- Seneste Indlæg

Arranda Saputra

Seneste indlæg af Arranda Saputra (se alle)

- Hvordan til at Flytte Mappen Dokumenter i Windows-10 – August 31, 2020

- Hvordan til at Flytte Desktop-Mappen i Windows-10 – August 31, 2020

- Gendan DHCP-Server i Windows Server 2012 R2 – januar 9, 2020