Ein Kryptosystem ist eine Implementierung kryptographischer Techniken und ihrer begleitenden Infrastruktur zur Bereitstellung von Informationssicherheitsdiensten. Ein Kryptosystem wird auch als Verschlüsselungssystem bezeichnet.

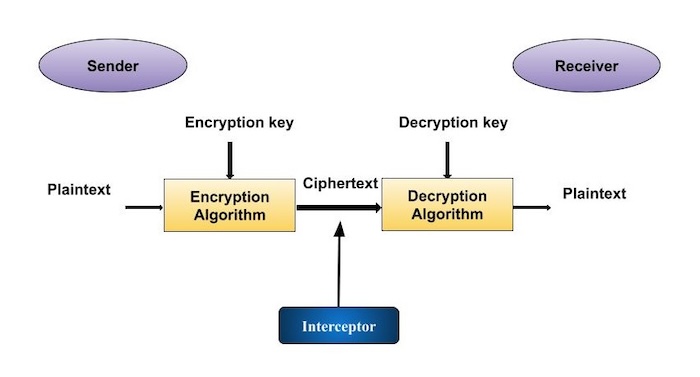

Lassen Sie uns ein einfaches Modell eines Kryptosystems diskutieren, das die übertragenen Informationen vertraulich behandelt., Dieses Basismodell ist in der Abbildung dargestelltbelow –

Die Abbildung zeigt einen Absender, der einige sensible Daten so an einen Empfänger übertragen möchte, dass eine Partei, die auf dem Kommunikationskanal abfängt oder abhört, die Daten nicht extrahieren kann.

Das Ziel dieses einfachen Kryptosystems ist, dass am Ende des Prozesses nur der Absender und der Empfänger den Klartext kennen.

Komponenten eines Kryptosystems

Die verschiedenen Komponenten eines grundlegenden Kryptosystems sind wie folgt –

-

Klartext., Es sind die Daten, die während der Übertragung geschützt werden sollen.

-

Verschlüsselungsalgorithmus. Es ist ein mathematischer Prozess, der einen Chiffretext für jeden gegebenen Klartext und Verschlüsselungsschlüssel erzeugt. Es ist ein kryptographischer Algorithmus, der Klartext und einen Verschlüsselungsschlüssel als Eingabe verwendet und einen Chiffretext erzeugt.

-

Chiffretext. Es ist die verschlüsselte Version des Klartexts, die vom Verschlüsselungsalgorithmus unter Verwendung eines bestimmten Verschlüsselungsschlüssels erzeugt wird. Der Chiffretext wird nicht bewacht. Es fließt auf öffentlichen Kanal. Es kann von jedem abgefangen oder kompromittiert werden, der Zugriff auf den Kommunikationskanal hat.,

-

Entschlüsselungsalgorithmus, Es ist ein mathematischer Prozess, der einen eindeutigen Klartext für jeden gegebenen Chiffretext und Entschlüsselungsschlüssel erzeugt. Es ist ein kryptographischer Algorithmus, der einen Chiffretext und einen Entschlüsselungsschlüssel als Eingabe verwendet und einen Klartext ausgibt. Der Entschlüsselungsalgorithmus kehrt den Verschlüsselungsalgorithmus im Wesentlichen um und ist somit eng damit verbunden.

-

Verschlüsselungsschlüssel. Es ist ein Wert, der dem Absender bekannt ist. Der Absender gibt den Verschlüsselungsschlüssel zusammen mit dem Klartext in den Verschlüsselungsalgorithmus ein, um den Chiffretext zu berechnen.

-

Entschlüsselungsschlüssel., Es ist ein Wert, der dem Empfänger bekannt ist. Der Entschlüsselungsschlüssel bezieht sich auf den Verschlüsselungsschlüssel, ist aber nicht immer identisch damit. Der Empfänger gibt den Entschlüsselungsschlüssel zusammen mit dem Chiffretext in den Entschlüsselungsalgorithmus ein, um den Klartext zu berechnen.

Für ein bestimmtes Kryptosystem wird eine Sammlung aller möglichen Entschlüsselungsschlüssel als Schlüsselraum bezeichnet.

Ein Abfangjäger (ein Angreifer) ist eine nicht autorisierte Entität, die versucht, den Klartext zu ermitteln. Er kann den Chiffretext sehen und kann den Entschlüsselungsalgorithmus kennen. Er darf den Entschlüsselungsschlüssel jedoch nie kennen.,

Arten von Kryptosystemen

Grundsätzlich gibt es zwei Arten von Kryptosystemen, die auf der Art und Weise basieren, wie die Verschlüsselung-Entschlüsselung im System durchgeführt wird −

- Symmetrische Schlüsselverschlüsselung

- Asymmetrische Schlüsselverschlüsselung

Der Hauptunterschied zwischen diesen Kryptosystemen besteht in der Beziehung zwischen der Verschlüsselung und dem Entschlüsselungsschlüssel. Logischerweise sind in jedem Kryptosystem beide Schlüssel eng miteinander verbunden. Es ist praktisch unmöglich, den Chiffretext mit dem Schlüssel zu entschlüsseln, der nichts mit dem Verschlüsselungsschlüssel zu tun hat.,

Symmetrische Schlüsselverschlüsselung

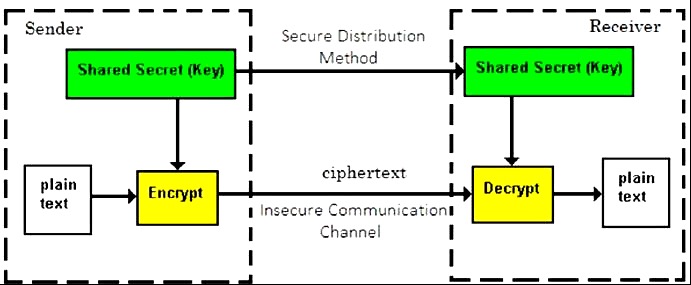

Der Verschlüsselungsprozess, bei dem dieselben Schlüssel zum Verschlüsseln und Entschlüsseln der Informationen verwendet werden, wird als symmetrische Schlüsselverschlüsselung bezeichnet.

Die Untersuchung symmetrischer Kryptosysteme wird als symmetrische Kryptographie bezeichnet. Symmetrische Kryptosysteme werden manchmal auch als Kryptosysteme mit geheimen Schlüsseln bezeichnet.

Einige bekannte Beispiele für symmetrische Schlüsselverschlüsselungsmethoden sind-Digital Encryption Standard (DES), Triple-DES (3DES), IDEA und BLOWFISH.

Vor 1970 verwendeten alle Kryptosysteme symmetrische Schlüsselverschlüsselung., Noch heute ist seine Relevanz sehr hoch und wird in vielen Kryptosystemen ausgiebig genutzt. Es ist sehr unwahrscheinlich, dass diese Verschlüsselung verblasst, da sie bestimmte Vorteile gegenüber der asymmetrischen Schlüsselverschlüsselung hat.

Die herausragenden Merkmale von Cryptosystem basierend auf symmetrischer Schlüsselverschlüsselung sind –

-

Personen, die symmetrische Schlüsselverschlüsselung verwenden, müssen vor dem Informationsaustausch einen gemeinsamen Schlüssel teilen.

-

Es wird empfohlen, die Tasten regelmäßig zu wechseln, um Angriffe auf das System zu verhindern.,

-

Es muss ein robuster Mechanismus vorhanden sein, um den Schlüssel zwischen den kommunizierenden Parteien auszutauschen. Da Schlüssel regelmäßig gewechselt werden müssen, wird dieser Mechanismus teuer und umständlich.

-

Um in einer Gruppe von n Personen eine Zwei-Parteien-Kommunikation zwischen zwei beliebigen Personen zu ermöglichen, beträgt die Anzahl der für die Gruppe erforderlichen Schlüssel n × (n – 1)/2.

-

Länge des Schlüssels (Anzahl der Bits) in dieser Verschlüsselung ist kleiner und damit Prozess der Verschlüsselung-Entschlüsselung ist schneller als asymmetrische Schlüsselverschlüsselung.,

-

Rechenleistung des Computersystems erforderlich symmetrischen Algorithmus auszuführen ist weniger.

Herausforderung des symmetrischen Schlüsselkryptosystems

Es gibt zwei restriktive Herausforderungen bei der Verwendung der symmetrischen Schlüsselkryptographie.

-

Schlüsselaufbau – Vor jeder Kommunikation müssen sich Sender und Empfänger auf einen geheimen symmetrischen Schlüssel einigen. Es erfordert einen sicheren Schlüsseleinstellungsmechanismus.,

-

Vertrauensproblem-Da Sender und Empfänger denselben symmetrischen Schlüssel verwenden, ist implizit erforderlich, dass Sender und Empfänger einander „vertrauen“. Beispielsweise kann es vorkommen, dass der Empfänger den Schlüssel an einen Angreifer verloren hat und der Absender nicht informiert wird.

Diese beiden Herausforderungen sind für die moderne Kommunikation sehr zurückhaltend. Heute müssen die Menschen Informationen mit nicht vertrauten und nicht vertrauenswürdigen Parteien austauschen. Zum Beispiel eine Kommunikation zwischen Online-Verkäufer und Kunden., Diese Einschränkungen der symmetrischen Schlüsselverschlüsselung führten zu asymmetrischen Schlüsselverschlüsselungsschemata.

Asymmetrische Schlüsselverschlüsselung

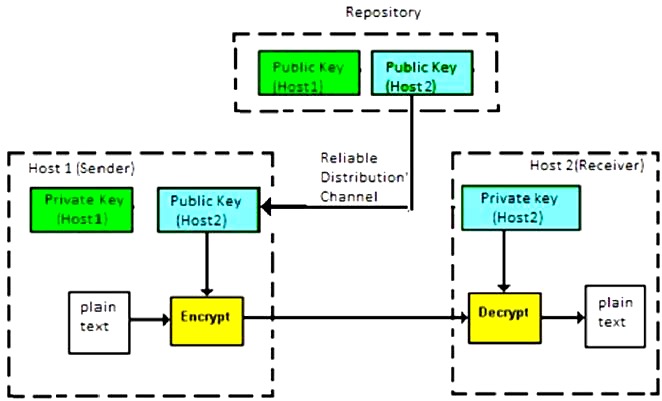

Der Verschlüsselungsprozess, bei dem verschiedene Schlüssel zum Verschlüsseln und Entschlüsseln der Informationen verwendet werden, wird als asymmetrische Schlüsselverschlüsselung bezeichnet. Obwohl die Schlüssel unterschiedlich sind, sind sie mathematisch verwandt und daher ist das Abrufen des Klartexts durch Entschlüsseln des Chiffretexts möglich., Der Prozess wird in der folgenden Abbildung dargestellt –

Die asymmetrische Schlüsselverschlüsselung wurde im 20. Die wichtigsten Merkmale dieses Verschlüsselungsschemas sind wie folgt:

-

Jeder Benutzer in diesem System muss über ein Paar unterschiedlicher Schlüssel, einen privaten Schlüssel und einen öffentlichen Schlüssel verfügen. Diese Schlüssel sind mathematisch verwandt − wenn ein Schlüssel zur Verschlüsselung verwendet wird, kann der andere den Chiffretext wieder in den ursprünglichen Klartext entschlüsseln.,

-

Es ist erforderlich, den öffentlichen Schlüssel im öffentlichen Repository und den privaten Schlüssel als gut gehütetes Geheimnis abzulegen. Daher wird dieses Verschlüsselungsschema auch als Public Key-Verschlüsselung bezeichnet.

-

Obwohl öffentliche und private Schlüssel des Benutzers verwandt sind, ist es rechnerisch nicht möglich, einen von einem anderen zu finden. Dies ist eine Stärke dieses Schemas.

-

Wenn Host1 Daten an Host2 senden muss, erhält er den öffentlichen Schlüssel von Host2 aus dem Repository, verschlüsselt die Daten und überträgt.

-

Host2 verwendet seinen privaten Schlüssel, um den Klartext zu extrahieren.,

-

Länge der Schlüssel (Anzahl der Bits) in dieser Verschlüsselung ist groß und daher ist der Prozess der Verschlüsselung-Entschlüsselung langsamer als symmetrische Schlüsselverschlüsselung.

-

Rechenleistung des Computersystems erforderlich, um asymmetrischen Algorithmus ausgeführt wird, ist höher.

Symmetrische Kryptosysteme sind ein natürliches Konzept. Im Gegensatz dazu sind Public-Key-Kryptosysteme ziemlich schwer zu verstehen.

Sie denken vielleicht, wie können der Verschlüsselungsschlüssel und der Entschlüsselungsschlüssel „verwandt“ sein, und dennoch ist es unmöglich, den Entschlüsselungsschlüssel aus dem Verschlüsselungsschlüssel zu bestimmen?, Die Antwort liegt in den mathematischen Konzepten. Es ist möglich, ein Kryptosystem zu entwerfen, dessen Schlüssel diese Eigenschaft haben. Das Konzept der public-key-Kryptographie ist relativ neu. Es sind weniger Public-Key-Algorithmen bekannt als symmetrische Algorithmen.

Herausforderung des Public-Key-Kryptosystems

Public-Key − Kryptosysteme haben eine wesentliche Herausforderung-der Benutzer muss darauf vertrauen, dass der öffentliche Schlüssel, den er in der Kommunikation mit einer Person verwendet, wirklich der öffentliche Schlüssel dieser Person ist und nicht von einem böswilligen Dritten gefälscht wurde.,

Dies wird normalerweise über eine Public Key Infrastructure (PKI) erreicht, die aus einem vertrauenswürdigen Dritten besteht. Der Dritte verwaltet und bestätigt sicher die Authentizität öffentlicher Schlüssel. Wenn der Dritte aufgefordert wird, den öffentlichen Schlüssel für jede kommunizierende Person X bereitzustellen, wird ihm vertraut, dass er den richtigen öffentlichen Schlüssel bereitstellt.

Der Dritte befriedigt sich über die Benutzeridentität durch den Prozess der Beglaubigung, Beglaubigung oder einen anderen Prozess-dass X das einzige oder global eindeutige X ist., Die gebräuchlichste Methode, um die verifizierten öffentlichen Schlüssel verfügbar zu machen, besteht darin, sie in ein Zertifikat einzubetten, das von dem vertrauenswürdigen Dritten digital signiert ist.,f cryptosystems is given below −

| Symmetric Cryptosystems | Public Key Cryptosystems | |

|---|---|---|

| Relation between Keys | Same | Different, but mathematically related |

| Encryption Key | Symmetric | Public |

| Entschlüsselungsschlüssel | Symmetric | Private |

Aufgrund der Vor-und Nachteile beider Systeme werden symmetrische Schlüssel-und Public-Key-Kryptosysteme häufig zusammen in den praktischen Informationssicherheitssystemen verwendet.,

Kerckhoffs Prinzip für Kryptosystem

Im 19. Jahrhundert stellte der niederländische Kryptograph A. Kerckhoff die Anforderungen an ein gutes Kryptosystem. Kerckhoff erklärte, dass ein kryptographisches System sicher sein sollte, auch wenn alles über das System außer dem Schlüssel öffentlich bekannt ist. Die sechs von Kerckhoff für cryptosystem definierten Designprinzipien sind –

-

Das Cryptosystem sollte praktisch, wenn nicht mathematisch, unzerbrechlich sein.,

-

Das Fallen des Kryptosystems in die Hände eines Eindringlings sollte nicht zu einem Kompromiss des Systems führen und Unannehmlichkeiten für den Benutzer verhindern.

-

Der Schlüssel sollte leicht kommunizierbar, einprägsam und veränderbar sein.

-

Der Chiffretext sollte per Telegraph, einem unsicheren Kanal, übertragen werden können.

-

Die Verschlüsselungsvorrichtung und die Dokumente sollten von einer einzigen Person tragbar und bedienbar sein.,

-

Schließlich ist es notwendig, dass das System einfach zu bedienen ist und weder eine mentale Belastung noch die Kenntnis einer langen Reihe von Regeln erfordert.

Die zweite Regel wird derzeit als Kerckhoff-Prinzip bezeichnet. Es wird in praktisch allen modernen Verschlüsselungsalgorithmen wie DES, AES usw. angewendet. Diese öffentlichen Algorithmen gelten als absolut sicher. Die Sicherheit der verschlüsselten Nachricht hängt ausschließlich von der Sicherheit des geheimen Verschlüsselungsschlüssels ab.

Die Geheimhaltung der Algorithmen kann ein erhebliches Hindernis für die Kryptoanalyse darstellen., Es ist jedoch nur möglich, die Algorithmen geheim zu halten, wenn sie in einem streng begrenzten Kreis verwendet werden.

In der modernen Zeit muss die Kryptographie auf Benutzer zugeschnitten sein, die mit dem Internet verbunden sind. In solchen Fällen ist die Verwendung eines geheimen Algorithmus nicht möglich, daher wurden Kerckhoff-Prinzipien zu wesentlichen Richtlinien für die Gestaltung von Algorithmen in der modernen Kryptographie.