SSH oder Secure Shell ist im Grunde eine gesicherte Methode für den Zugriff und das Senden von Befehlen an die CLI Ihres Routers über eine Netzwerkverbindung; ohne ein Konsolenkabel direkt anschließen zu müssen. Im Gegensatz zu Standard-Telnet, das Daten im Klartextformat sendet, verwendet SSH eine Verschlüsselung, die Vertraulichkeit und Integrität der Daten gewährleistet. Es gibt zwei Versionen von SSH, wobei SSH v2 aufgrund von Sicherheitslücken in v1 eine Verbesserung gegenüber v1 darstellt., Wenn wir SSH in Cisco IOS Router aktivieren, werden standardmäßig beide Versionen unterstützt.

Aktivieren SSH in Cisco IOS Router

Wir können den Prozess in diese klassifizieren 4 einfache Schritte unten:

1. Gerät Vorbereitung (Setup Hostname, Domain-Name, Benutzername und Passwörter)

2. Netzwerk-Vorbereitung (IP-Adressierung & routing)

3. Generieren Sie den RSA-Schlüssel und aktivieren Sie SSH

4. Wenden Sie den SSH-Transport für die vtys an

Der Rest dieses Artikels zeigt die detaillierte Konfiguration der einzelnen oben genannten Schritte., Beachten Sie, dass Sie für die Erstkonfiguration direkt über ein Konsolenkabel auf Ihren Router zugreifen müssen.

Gerätevorbereitung

Für den Vorbereitungsschritt müssen Sie Ihr Gerät benennen und den Domänennamen festlegen. In diesem Beispiel verwenden wir eine lokale Datenbank für Anmeldeinformationen, daher müssen mindestens ein Benutzername und ein Kennwort für den Router erstellt werden, da SSH ohne sie nicht funktioniert., Der Beispielbefehl dazu lautet wie folgt:

Router(config)#hostname GeekRtr GeekRtr(config)#ip domain-name mustbegeek.com GeekRtr(config)#username admin password letmein123 GeekRtr(config)#username admin privilege 15 GeekRtr(config)#username monitor password letmesee123 GeekRtr(config)#enable password letmeconfig123

In diesem Beispiel haben wir die beiden Benutzernamen (‚admin‘ und ‚monitor‘) mit unterschiedlichen Berechtigungen erstellt. Dies wird später im Abschnitt Überprüfung erläutert.

Im Moment müssen wir nur konfigurieren. Im nächsten Schritt konfigurieren wir das Netzwerk.

Netzwerkvorbereitung

Die Netzwerkkonfiguration kann abhängig von der Netzwerktopologie variieren, mit der Sie arbeiten., In diesem Beispiel verwenden wir eine einfache Topologie, bei der eine Schnittstelle des Routers mit einem Standard-Cisco-Switch und einem daran angeschlossenen PC verbunden ist. Die statische IP-Konfiguration wurde dem PC mit der Router-IP-Adresse Fa0/1 als Gateway zugewiesen. Wir haben auch eine Management-IP, die der Loopback-Schnittstelle auf dem Router zugewiesen ist., Bitte beachten Sie das Diagramm und die Konfiguration unten:

Unter der Annahme, dass alle Kabel richtig angeschlossen sind, geben wir jetzt die IP-Adresse des Routers Fa0/1 und die Loopback-Schnittstelle mit den folgenden Konfigurationen an:

In diesem Beispiel Routing-Konfiguration ist nicht erforderlich und wir sollten kein Problem mit der Erreichbarkeit der IP-Adresse haben. Aber es ist immer eine gute Idee, alles zu überprüfen, in diesem Fall würden wir überprüfen, ob wir über die Loopback-Schnittstelle des Routers an den PC pingen können.,

Basierend auf der obigen Ausgabe funktioniert Ping von der Loopback-Schnittstelle des Routers zum PC und sicherlich funktioniert auch der entgegengesetzte Ping. Daher können wir daraus schließen, dass die Netzwerkkonfigurationen alle gut sind, und wir können in diesem Artikel, der die SSH-Konfiguration ist, zu unserem Schwerpunkt übergehen.

RSA-Schlüssel generieren und SSH aktivieren

In diesem Schritt generieren wir den RSA-Schlüssel, der von SSH zum Verschlüsseln seiner Daten verwendet wird. Sie müssen die Größe des Schlüsselmoduls angeben., Je höher die Zahl, desto stärker wird die Verschlüsselung; aber es wird mehr Zeit in Anspruch nehmen, um den Schlüssel zu erzeugen. In dieser Beispielkonfiguration unten verwenden wir 1024 als Schlüsselmodulgröße, während die Standardgröße 512 ist.

GeekRtr(config)#crypto key generate rsaThe name for the keys will be: GeekRtr.mustbegeek.comChoose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes.How many bits in the modulus : 1024% Generating 1024 bit RSA keys, keys will be non-exportable...

Nach der Konfiguration wie oben wird eine ähnliche Meldung angezeigt:

*Mar 1 00:01:21.727: %SSH-5-ENABLED: SSH 1.99 has been enabled

Diese Meldung zeigt an, dass SSH auf dem Router aktiviert wurde., Um dies zu überprüfen, können wir den Befehl show ip ssh auf dem Router ausgeben und die Ausgabe wird ungefähr so aussehen:

GeekRtr#show ip sshSSH Enabled - version 1.99Authentication timeout: 120 secs; Authentication retries: 3

Möglicherweise fragen Sie sich, warum SSH Version 1.99 anstelle von Version 1 oder Version 2 in der Ausgabe angezeigt wird. Die Antwort darauf ist, dass Cisco standardmäßig sowohl SSH v1 als auch v2 unterstützt. Die Nummer 1.99 soll die Abwärtskompatibilität anzeigen.

Gemäß den bewährten Sicherheitsmethoden wird jedoch dringend empfohlen, SSH v1 zu deaktivieren., Dazu können wir einfach den folgenden Befehl ausgeben, um die v1-Abwärtskompatibilität zu deaktivieren.

GeekRtr(config)#ip ssh version 2

Danach lassen Sie uns noch einmal überprüfen:

GeekRtr#show ip ssh SSH Enabled - version 2.0 Authentication timeout: 120 secs; Authentication retries: 3

Okay, wie Sie auf der Ausgabe oben sehen können, heißt es Version 2.0 (Ich fühle mich jetzt sicherer!) und das bedeutet, dass wir mit diesem Schritt fertig sind. Gehen wir zum letzten Schritt über.

SSH-Transport für die vtys anwenden

Im vorherigen Schritt ist SSH bereits aktiviert., Jetzt haben wir nur noch zwei Dinge zu tun: Wenden Sie SSH auf die virtuelle Terminalzeile an und legen Sie dann die Anmeldeauthentifizierungsmethode so fest, dass der lokale Benutzername verwendet wird, den wir im Schritt zur Gerätevorbereitung erstellt haben.

Wir werden dies mit dem folgenden Befehl erreichen:

GeekRtr(config)#line vty 0 4 GeekRtr(config-line)#transport input ssh GeekRtr(config-line)#login local

Die Befehlszeile vty 0 4 wird verwendet, um die maximale Anzahl der auf dem Router zulässigen virtuellen Terminalsitzungen anzugeben. In diesem Beispiel erlauben wir maximal 5 Sitzungen (von Sitzungsnummer 0 bis Sitzungsnummer 4) auf dem Router.,

Der Befehlstransporteingang ssh wendet SSH auf die virtuelle Terminalzeile an und deaktiviert auch andere Methoden wie telnet. Das heißt, nach dem Anwenden dieses Befehls ist SSH die einzige Methode, mit der Sie auf den Router zugreifen können.

Der Befehl login local wird verwendet, um jeden Anmeldeversuch für die lokale Benutzername-Datenbank zu authentifizieren, und denken Sie daran, dass wir zuvor zwei lokale Benutzernamen erstellt haben (siehe Schritt 1).

Mit dieser Konfiguration haben wir erfolgreich SSH auf Cisco IOS Router aktivieren.,

Verification

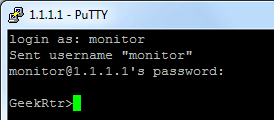

Wir werden jetzt den Zugriff auf unseren Router mit einer SSH-Client-Software auf dem PC testen, in diesem Beispiel verwenden wir PuTTY. Wir haben die Router-Loopback-Adresse 1.1.1.1 als Ziel und SSH als Verbindungstyp angegeben.

Wir werden dann aufgefordert, uns anzumelden, also geben wir Benutzername ‚admin‘ und Passwort ‚letmein123‘ ein, wie wir es zuvor konfiguriert haben (siehe Schritt 1).,

Toll, wir können jetzt in die router-CLI Remote über SSH! Denken Sie daran, dass wir in Schritt 1 dem Benutzernamen ‚admin‘ die Berechtigungsstufe 15 zugewiesen haben, sodass er direkt ohne Aktivierungskennwort in den privilegierten EXEC-Modus wechseln kann (angezeigt durch das Zeichen ‚#‘ neben dem Hostnamen des Routers). Was passiert, wenn wir versuchen, uns mit dem Benutzernamen „Monitor“ anzumelden?,

Dieser Benutzername bleibt im EXEC-Modus des Benutzers (angezeigt durch das Zeichen ‚>‘ neben dem Hostnamen des Routers). In Schritt 1 haben wir diesem Benutzernamen keine Berechtigungsstufe zugewiesen, daher befindet er sich in der Standardberechtigungsstufe 1. Es kann keine Konfigurationsänderungen im Benutzer-EXEC-Modus vornehmen, bis der Befehl enable und das Kennwort eingegeben werden. Enable password ist erforderlich, damit dies funktioniert, und deshalb haben wir es in Schritt 1 konfiguriert.,

Verwalten der SSH-Sitzung

Manchmal möchten wir wissen, wer gerade an unserem Router angemeldet ist. Wir können die aktiven Benutzer einfach anzeigen, indem wir den Befehl Benutzer anzeigen auf dem Router ausgeben. Die Ausgabe wird ungefähr so aussehen:

Die obige Ausgabe zeigt, dass sowohl der Benutzername ‚admin‘ als auch ‚monitor‘ derzeit über dieselbe IP-Adresse angemeldet sind, da wir in dieser Demonstration nur einen PC verwenden. Sie können jedoch sehen, dass jeder von ihnen eine andere Sitzungsnummer hat., Benutzername ‚admin‘ hat Sitzungsnummer 0 und Benutzername ‚monitor‘ hat Sitzungsnummer 1.

Und wenn Sie dies bemerken, zeigt das Sternchen (*) auf dem Benutzernamen ‚admin‘ an, dass dieser Befehl in der Sitzung ‚admin‘ ausgeführt wird. Sie können jede Sitzung vom privilegierten EXEC-Modus trennen, indem Sie die Befehlszeile vty x ausgeben, wobei ‚x‘ die Sitzungsnummer ist. In diesem Beispiel möchten wir die Sitzung vom Benutzernamen „monitor“ trennen und verwenden daher den Befehl clear line vty 1., Die Ausgabe in der ‚admin‘ – Sitzung sieht folgendermaßen aus:

GeekRtr#clear line vty 1

Wir haben die Eingabetaste gedrückt, als wir nach Bestätigung gefragt wurden, und als Ergebnis ‚OK‘ erhalten. Mit diesem Befehl haben wir den Benutzernamen ‚monitor‘ erfolgreich aus der SSH-Sitzung entfernt, was durch die Ausgabe des folgenden Befehls bestätigt wird:

GeekRtr#show users Line User Host(s) Idle Location 0 con 0 idle 00:32:59* 66 vty 0 admin idle 00:00:00 192.168.0.2Interface User Mode Idle Peer Address

Auf diese Weise können Sie SSH in Cisco IOS router aktivieren.

- Bio

- Neuste Beiträge

Arranda Saputra

Neueste Beiträge von Arranda Saputra (siehe alle)

- So verschieben Sie den Ordner Dokumente in Windows 10 – 31. August 2020

- DHCP – Server in Windows Server 2012 R2 wiederherstellen – 9. Januar 2020